| Похожие рефераты | Скачать .docx |

Дипломная работа: Диагностика локальных сетей

ВВЕДЕНИЕ. 3

1 Диагностика локальных сетей. 5

1.1 Актуальность создания и использования средств и систем. 5

1.2 Инструменты диагностики. 14

2 Техническое и информационное обеспечение технологий и средств диагностики 19

2.1.1 Сетевые анализаторы.. 19

2.2.2 Кабельные сканеры.. 19

2.2.3 Тестеры кабельных систем. 20

2.3 Анализаторы протоколов. 28

2.4 Общая характеристика протоколов мониторинга. 32

2.4.1 Протокол SNMP. 32

2.3.2 Агенты RMON.. 35

2.5 Обзор популярных системы управления сетями. 41

3 Организация диагностики компьютерной сети. 46

3.1 Документирование сети. 49

3.2 Методика упреждающей диагностики. 57

3.2 Организация процесса диагностики. 58

4 Экономическая часть. 79

4.1 Расчет капитальных затрат на создание технико-программного обеспечения 79

4.1.1 Расчёт затрат на оборудование. 80

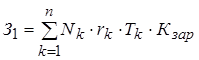

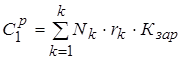

4.1.2 Расчёт затрат на создание ТПО.. 81

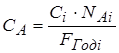

4.2 Расчет годовой экономии от автоматизации управленческой. 86

деятельности. 86

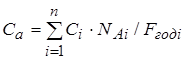

4.2.1 Расчет годовой экономии. 86

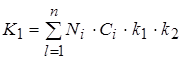

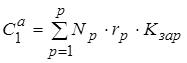

4.2.2 Расчет себестоимости выполнения управленческих операций в ручном варианте 87

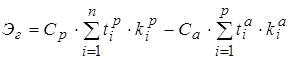

4.2.3 Расчет себестоимости выполнения управленческих операций в автоматизированном варианте. 89

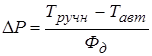

4.3 Расчет годового экономического эффекта применительно к. 94

источнику получения экономии. 94

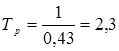

4.4 Расчет коэффициента экономической эффективности и срока окупаемости капиталовложений. 94

5 Охрана труда. 96

5.1 Обеспечение электробезопасности. 96

5.2 Анализ опасных и вредных производственных факторов. 99

5.3 Требования к организации рабочего места и режима труда. 101

ЗАКЛЮЧЕНИЕ. 104

Список ссылок. 106

ВВЕДЕНИЕ

Информационная инфраструктура современного предприятия представляет собой сложнейший конгломерат разномасштабных и разнородных сетей и систем. Чтобы обеспечить их слаженную и эффективную работу, необходима управляющая платформа корпоративного масштаба с интегрированными инструментальными средствами. Однако до недавнего времени сама структура индустрии сетевого управления препятствовала созданию таких систем – «игроки» этого рынка стремились к лидерству, выпуская продукты ограниченной области действия, использующие средства и технологии, не совместимые с системами других поставщиков.

Сегодня ситуация меняется к лучшему - появляются продукты, претендующие на универсальность управления всем разнообразием корпоративных информационных ресурсов, от настольных систем до мэйнфреймов и от локальных сетей до ресурсов Сети. Одновременно приходит осознание того, что управляющие приложения должны быть открыты для решений всех поставщиков [1].

Актуальность данной работы обусловлена тем, что в связи с распространением персональных компьютеров и созданием на их основе автоматизированных рабочих мест (АРМ) возросло значение локальных вычислительных сетей (ЛВС), диагностика которых, является объектом нашего исследования. Предметом исследования являются основные методы организации и проведения диагностики современных компьютерных сетей.

"Диагностика локальной сети" - процесс (непрерывного) анализа состояния информационной сети. При возникновении неисправности сетевых устройств фиксируется факт неисправности, определяется ее место и вид. Сообщение о неисправности передается, устройство отключается и заменяется резервным.

Сетевой администратор, на которого чаще всего ложатся функции по проведению диагностики, должен начинать изучать особенности своей сети уже на фазе ее формирования т.е. знать схему сети и подробное описание конфигурации программного обеспечения с указанием всех параметров и интерфейсов. Для оформления и хранения этой информации подойдут специальные системы документирования сети. Используя их, системный администратор, будет заранее знать все возможные «скрытые дефекты» и «узкие места» своей системы, для того, чтобы в случае возникновения нештатной ситуации знать, с чем связана проблема с оборудованием или программным обеспечением, повреждена программа или к ошибке привели действия оператора.

Сетевому администратору следует помнить, что с точки зрения пользователей качество работы прикладного программного обеспечения в сети оказывается определяющим. Все прочие критерии, такие как число ошибок передачи данных, степень загруженности сетевых ресурсов, производительность оборудования и т. п., являются вторичными. "Хорошая сеть" - это такая сеть, пользователи которой не замечают, как она работает.

1.1 Актуальность создания и использования средств и систем

Несмотря на множество приемов и инструментов обнаружения и устранения неполадок в корпоративных сетях, «почва под ногами» сетевых администраторов все еще остается достаточно зыбкой. Корпоративные сети все чаще включают волоконно-оптические и беспроводные компоненты, наличие которых делает бессмысленным применение традиционных технологий и инструментов, предназначенных для обычных медных кабелей. Вдобавок к нему при скоростях свыше 100 Мбит/с традиционные подходы к диагностике зачастую перестают работать, даже если средой передачи является обычный медный кабель. Однако, возможно, наиболее серьезным изменением в корпоративных сетевых технологиях, с которым пришлось столкнуться администраторам, стал неизбежный переход от сетей Ethernet с разделяемой средой передачи к коммутируемым сетям, в которых в качестве коммутируемых сегментов часто выступают отдельные серверы или рабочие станции.

Правда, по мере осуществления технологических преобразований некоторые старые проблемы решились сами собой. Коаксиальный кабель, в котором выявить электротехнические неисправности всегда было труднее, чем в случае витой пары, становится редкостью в корпоративных средах. Сети Token Ring, главной проблемой которых была их несхожесть с Ethernet (а вовсе не слабость в техническом отношении), постепенно заменяются коммутируемыми сетями Ethernet. Порождающие многочисленные сообщения об ошибках протоколов сетевого уровня протоколы, такие, как SNA, DECnet и AppleTalk, замещаются протоколом IP. Сам же стек протоколов IP стал более стабильным и простым для поддержки, что доказывают миллионы клиентов и миллиарды страниц Web в Internet. Даже закоренелым противникам Microsoft приходится признать, что подключение нового клиента Windows к Internet существенно проще и надежнее установки применявшихся ранее стеков TCP/IP сторонних поставщиков и отдельного программного обеспечения коммутируемого доступа.

Как бы многочисленные современные технологии ни затрудняли выявление неполадок и управление производительностью сетей, ситуация могла бы оказаться еще тяжелее, если бы технология АТМ получила широкое распространение на уровне ПК. Свою положительную роль сыграло и то, что в конце 90-х, не успев получить признание, были отвергнуты и некоторые другие высокоскоростные технологии обмена данными, включая Token Ring с пропускной способностью 100 Мбит/с, 100VG-AnyLAN и усовершенствованные сети ARCnet. Наконец, в США был отклонен очень сложный стек протоколов OSI (который, правда, узаконен рядом правительств европейских стран).

Рассмотри некоторые актуальные проблемы, возникающие у сетевых администраторов предприятий.

Иерархическая топология корпоративных сетей с магистральными каналами Gigabit Ethernet и выделенными портами коммутаторов на 10 или даже 100 Мбит/с для отдельных клиентских систем, позволила увеличить максимальную пропускную способность, потенциально доступную пользователям, как минимум в 10—20 раз. Конечно, в большинстве корпоративных сетей существуют узкие места на уровне серверов или маршрутизаторов доступа, поскольку приходящаяся на отдельного пользователя пропускная способность существенно меньше 10 Мбит/с. В связи с этим замена порта концентратора с пропускной способностью 10 Мбит/с на выделенный порт коммутатора на 100 Мбит/с для конечного узла отнюдь не всегда приводит к значительному увеличению скорости. Однако если учесть, что стоимость коммутаторов в последнее время снизилась, а на большинстве предприятий проложен кабель Категории 5, поддерживающий технологию Ethernet на 100 Мбит/с, и установлены сетевые карты, способные работать на скорости 100 Мбит/с сразу после перезагрузки системы, то становится ясно, почему так нелегко сопротивляться искушению модернизации. В традиционной локальной сети с разделяемой средой передачи анализатор протоколов или монитор может исследовать весь трафик данного сегмента сети.

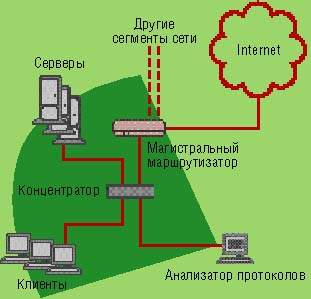

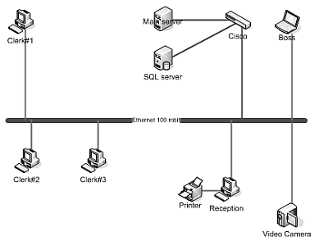

Рисунок 1.1 - Традиционная локальная сеть с разделяемой средой передачи и анализатором протоколов

Хотя преимущество коммутируемой сети в производительности иногда почти не заметно, распространение коммутируемых архитектур имело катастрофические последствия для традиционных средств диагностики. В сильно сегментированной сети анализаторы протоколов способны видеть только одноадресный трафик на отдельном порту коммутатора, в отличие от сети прежней топологии, где они могли тщательно исследовать любой пакет в домене коллизий. В таких условиях традиционные инструменты мониторинга не могут собрать статистику по всем «диалогам», потому что каждая «переговаривающаяся» пара оконечных точек пользуется, в сущности, своей собственной сетью.

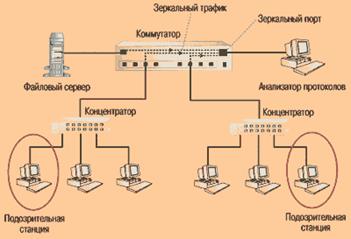

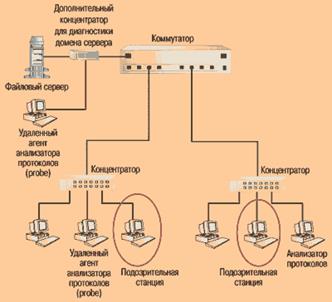

Рисунок 1.2 – Коммутируемая сеть

В коммутируемой сети анализатор протоколов в одной точке может «видеть» только единственный сегмент, если коммутатор не способен зеркально отображать несколько портов одновременно.

Для сохранения контроля над сильно сегментированными сетями производители коммутаторов предлагают разнообразные средства для восстановления полной «видимости» сети, однако на этом пути остается немало трудностей. В поставляемых сейчас коммутаторах обычно поддерживается «зеркальное отображение» портов, когда трафик одного из них дублируется на ранее незадействованный порт, к которому подключается монитор или анализатор.

Однако «зеркальное отображение» обладает рядом недостатков. Во-первых, в каждый момент времени виден только один порт, поэтому выявить неполадки, затрагивающие сразу несколько портов, очень непросто. Во-вторых, зеркальное отражение может привести к снижению производительности коммутатора. В-третьих, на зеркальном порту обычно не воспроизводятся сбои физического уровня, а иногда даже теряются обозначения виртуальных локальных сетей. Наконец, во многих случаях не могут в полной мере зеркально отображаться полнодуплексные каналы Ethernet.

Частичным решением при анализе агрегированных параметров трафика является использование возможностей мониторинга агентов mini-RMON, тем более что они встроены в каждый порт большинства коммутаторов Ethernet Хотя агенты mini-RMON не поддерживают группу объектов Capture из спецификации RMON II, обеспечивающих полнофункциональный анализ протоколов, они тем не менее позволяют оценить уровень использования ресурсов, количество ошибок и объем многоадресной рассылки.

Некоторые недостатки технологии зеркального отображения портов могут быть преодолены установкой «пассивных ответвителей», производимых, например, компанией Shomiti. Эти устройства представляют собой заранее устанавливаемые Y-коннекторы и позволяют отслеживать с помощью анализаторов протокола или другого устройства не регенерированный, а реальный сигнал.

Следующей актуально проблемой, является проблема с особенностями оптики. Администраторы корпоративных сетей обычно используют специализированное оборудование диагностики оптических сетей только для решения проблем с оптическими кабелями. Обычное стандартное программное обеспечение управления устройствами на базе SNMP или интерфейса командной строки способно выявить проблемы на коммутаторах и маршрутизаторах с оптическими интерфейсами. И только немногие сетевые администраторы сталкиваются с необходимостью проводить диагностику устройств SONET.

Что касается волоконно-оптических кабелей, то причин для возникновения возможных неисправностей в них существенно меньше, чем в случае медного кабеля. Оптические сигналы не вызывают перекрестных помех, появляющихся от того, что сигнал одного проводника индуцирует сигнал на другом — этот фактор наиболее усложняет диагностическое оборудование для медного кабеля. Оптические кабели невосприимчивы к электромагнитным шумам и индуцированным сигналам, поэтому их не требуется располагать подальше от электромоторов лифтов и ламп дневного света, т. е. из сценария диагностики все эти переменные можно исключить.

Сила сигнала, или оптическая мощность, в данной точке на самом деле является единственной переменной, которую требуется измерить при поиске неисправностей в оптических сетях. Если же можно определить потери сигнала на всем протяжении оптического канала, то можно будет идентифицировать практически любую проблему. Недорогие дополнительные модули для тестеров медного кабеля позволяют проводить оптические измерения.

Предприятиям, развернувшим крупную оптическую инфраструктуру и самостоятельно ее обслуживающим, может понадобиться приобрести оптический временный рефлектометр (Optical Time Domain Reflecto-meter, OTDR), выполняющего те же функции для оптического волокна, что и рефлектометр для медного кабеля (Time Domain Reflectometer, TDR). Прибор действует подобно радару: он посылает импульсные сигналы по кабелю и анализирует их отражения, на основании которых он выявляет повреждения в проводнике или какую-либо другую аномалию, и затем сообщает експерту, в каком месте кабеля следует искать источник проблемы.

Хотя различные поставщики кабельных соединителей и разъемов упростили процессы терминирования и разветвления оптического волокна, для этого по-прежнему требуется некоторый уровень специальных навыков, и при разумной политике предприятие с развитой оптической инфраструктурой вынуждено будет обучать своих сотрудников. Как бы хорошо ни была проложена кабельная сеть, всегда существует возможность физического повреждения кабеля в результате какого-либо неожиданного происшествия.

При диагностике беспроводных локальных сетей стандарта 802.11b также могут возникнуть проблемы. Сама по себе диагностика, столь же проста, как и в случае сетей Ethernet на базе концентраторов, так как беспроводная среда передачи информации разделяется между всеми обладателями клиентских радиоустройств. Компания Sniffer Technologies первой предложила решение для анализа протоколов таких сетей с пропускной способностью до 11 Мбит/с, и впоследствии большинство лидирующих поставщиков анализаторов представили аналогичные системы.

В отличие от концентратора Ethernet с проводными соединениями, качество беспроводных клиентских соединений далеко от стабильного. Микроволновые радиосигналы, используемые во всех вариантах локальной передачи, слабы и порой непредсказуемы. Даже небольшие изменения положения антенны могут серьезно сказаться на качестве соединений. Точки доступа беспроводной локальной сети снабжаются консолью управления устройствами, и это часто более действенный метод диагностики, чем посещение клиентов беспроводной сети и наблюдение за пропускной способностью и условиями возникновения ошибок с помощью портативного анализатора.

Хотя проблемы синхронизации данных и установки устройств, возникающие у пользователей персональных цифровых секретарей (PDA), более естественно соответствуют задачам группы технической поддержки, а не обязанностям сетевого администратора, нетрудно предвидеть, что в недалеком будущем многие такие устройства превратятся из отдельных вспомогательных средств, дополняющих ПК, в полноправных сетевых клиентов.

Как правило, операторы корпоративных беспроводных сетей будут (или должны) препятствовать развертыванию чрезмерно открытых систем, в которых любой пользователь, находящийся в зоне действия сети и обладающий совместимой интерфейсной картой, получает доступ к каждому информационному кадру системы. Протокол безопасности беспроводных сетей WEP (Wired Equivalent Privacy) обеспечивает аутентификацию пользователей, гарантию целостности и шифрование данных, однако, как это обычно случается, совершенная система безопасности осложняет анализ причин сетевых неполадок. В защищенных сетях с поддержкой WEP специалисты по диагностике должны знать ключи или пароли, защищающие информационные ресурсы и контролирующие доступ в систему. При доступе в режиме приема всех пакетов анализатор протоколов сможет видеть все заголовки кадров, но содержащаяся в них информация без наличия ключей будет бессмысленной.

При диагностировании туннелированных каналов, которые многие производители называют виртуальными частными сетями с удаленным доступом, возникающие проблемы аналогичны имеющим место при анализе беспроводных сетей с шифрованием. Если трафик не проходит через туннелированный канал, то причину неисправности определить нелегко. Это может быть ошибка аутентификации, поломка на одной из оконечных точек или затор в общедоступной зоне Internet. Попытка использования анализатора протоколов для выявления высокоуровневых ошибок в туннелированном трафике будет пустой тратой сил, потому что содержание данных, а также заголовки прикладного, транспортного и сетевого уровней зашифрованы. Вообще, меры, принимаемые в целях повышения уровня безопасности корпоративных сетей, обычно затрудняют выявление неисправностей и проблем производительности. Межсетевые экраны, proxy-серверы и системы выявления вторжений могут дополнительно осложнить локализацию неполадок.

Таким образом, проблема диагностики компьютерных сетей является актуальной и в конечном счете, диагностирование неисправностей является задачей управления. Для большинства критически важных корпоративных систем, проведение продолжительных восстановительных работ не допустимо, поэтому единственным решением будет использование резервных устройств и процессов, способных взять на себя необходимые функции немедленно после возникновения сбоев. На некоторых предприятиях сети всегда имеют дополнительный резервный компонент на случай сбоя основного, т. е. n х 2 компонентов, где n — количество основных компонентов, необходимое для обеспечения приемлемой производительности. Если среднее время восстановления (Mean Time To Repair, MTTR) достаточно велико, то может понадобиться еще большая избыточность. Дело в том, что время устранения неисправности предсказать нелегко, а значительные затраты в течение непредсказуемого периода восстановления являются признаком плохого управления.

Для менее важных систем резервирование может оказаться экономически неоправданным, и в этом случае будет целесообразно вкладывать средства в наиболее эффективные инструменты (и в обучение персонала), чтобы максимально ускорить процесс диагностики и устранения неисправностей на предприятии. Кроме того, поддержку определенных систем можно доверить сторонним специалистам, либо привлекая их на предприятие по контракту, либо пользуясь возможностями внешних центров обработки данных, либо обращаясь к провайдерам услуг по сопровождению приложений (Application Service Providers, ASP) или провайдерам услуг управления. Помимо затрат наиболее значительным фактором, влияющим на решение об обращении к услугам сторонних организаций, можно считать уровень компетентности собственного персонала. Сетевые администраторы должны решить, не является ли некоторая конкретная функция настолько тесно связанной со специфическими задачами предприятия, что от стороннего специалиста нельзя будет ожидать более качественного выполнения работы, чем это будет сделано силами служащих компании.

Почти сразу после того, как были развернуты первые корпоративные сети, надежность которых оставляла желать лучшего, производители и разработчики выдвинули концепцию «самовосстанавливающихся сетей». Современные сети, безусловно, надежнее, чем они были в 90-х гг., но не потому, что неполадки стали самоустраняться. Ликвидация сбоев программного обеспечения и аппаратных средств современных сетей все еще требуют вмешательства человека, и в ближайшей перспективе в таком положении дел не предвидится никаких принципиальных изменений. Методы и инструменты диагностики вполне соответствуют современной практике и технологиям, но они еще не достигли такого уровня, который позволил бы значительно сэкономить время сетевых администраторов в их борьбе с неполадками сетей и дефицитом производительности.

1.2 Инструменты диагностики

Ключевой функцией инструмента диагностики является обеспечение визуального представления реального состояния сети. Традиционно поставляемые производителями инструменты визуализации приблизительно соответствуют уровням модели OSI.

Начнем рассмотрение с физического уровня. Для разрешения проблем на этом уровне, а также в электрических или оптических средах передачи данных предназначены кабельные тестеры и такие специализированные инструменты, такие как временные рефлектометры (Time Domain Reflectometers, TDRs). За более чем 15 лет интенсивного развития корпоративных локальных сетей в ответ на потребности профессиональных сетевых интеграторов в кабельных тестерах реализовано множество функций, например выполнение автоматизированных тестовых последовательностей с возможностью печати сертификационных документов на основании результатов тестирования. Хотя сети Ethernet с пропускной способностью 10 Мбит/с допускают некоторые вольности в отношении качества их прокладки, технологии 100BaseT и Gigabit Ethernet с медным кабелем намного капризнее. Как следствие, современные кабельные тестеры достаточно сложны.

В число лидирующих поставщиков кабельных тестеров входят компании Fluke Networks, Microtest, Agilent, Acterna (прежнее название WWG) и Datacom Textron.

Для диагностики проблем на физическом уровне можно использовать следующие средства:

1) Разъем-заглушку (Hardware loopback) - это разъем, замыкающий выходную линию на входную, что позволяет компьютеру передавать данные самому себе. Разъем-заглушка используется при диагностике оборудования.

2) Расширенный тестер кабеля (Advancedcabletester; Cabletester) - специальное средство позволяющее вести мониторинг трафика сети и отдельного компьютера и выявлять определенные виды ошибок, неисправный кабель или сетевую плату.

3) Рефлектометр (Time-domain reflectometer) - устройство, предназначенное для выявления дефектов в кабельных линиях локационным (рефлектометрическим) методом. Рефлектометр посылает по кабелю короткие импульсы и обнаруживает и классифицирует разрывы, короткие замыкания и другие дефекты, также измеряет длину кабеля и его волновое сопротивление и выдает результаты на экран.

4) Тоновый генератор (Tone generator) - прибор, генерирующий в кабеле переменный или непрерывный тоновый сигнал, по которому тоновый определитель проверяет целостность и качество кабеля. Тоновый определитель - прибор, определяющий целостность и качество кабеля, на основе анализа сигналов, испускаемых тоновым генератором.

Для решения проблем канального, сетевого и транспортного уровней традиционным инструментом, который используется сетевыми администраторами, являются анализаторы протоколов (Protocol analyzer). Эти средства занимаются сбором статистики о работе сети и определением частоты ошибок и позволяют отслеживать и записывать состояния объектов сети. Часто имеют в своем составе встроенный рефлектометр.

Недорогие анализаторы обычно создаются на основе серийно выпускаемых портативных ПК с использованием стандартных сетевых карт с поддержкой режима приема всех пакетов. Основной недостаток анализаторов протоколов, состоит в том, некоторые виды неполадок на канальном уровне для них остаются невидимыми. Кроме того, они не позволяют выявить проблемы физического уровня в электрических или оптических кабелях. Вместе с тем, со временем в анализаторах протоколов появилась возможность исследования неполадок прикладного уровня, включая транзакции баз данных.

В число лидирующих поставщиков анализаторов протоколов локальных сетей входят Network Associates/Sniffer Technologies, Shomiti, Acterna (прежнее название WWG), Agilent, GN Nettest, WildPackets и Network Instruments.

Третьим основным диагностическим инструментом наряду с кабельными тестерами и анализаторами протоколов является зонд или монитор. Монитор сети (Network monitor) - программно-аппаратное устройство, которое отслеживает сетевой трафик и проверяет пакеты на уровне кадров, собирающее информацию о типах пакетов и ошибках.

Эти устройства обычно подключаются к сети на постоянной основе, а не только в случае возникновения проблемы и функционируют в соответствии со спецификациями удаленного мониторинга RMON и RMON II. Протокол RMON описывает метод сбора статистической информации об интенсивности трафика, ошибках, а также об основных источниках и потребителях трафика. Данные RMON относятся в первую очередь к канальному уровню, тогда как в стандарте RMON II добавлена поддержка уровней с третьего по седьмой. В протоколе RMON II предусмотрена возможность сбора пакетов или кадров с сохранением их в буфер — функция, используемая на первом этапе анализа протоколов. С другой стороны, практически любой современный анализатор протоколов собирает больше статистической информации, чем зонд RMON.

Между функциями анализаторов протоколов и зондами RMON нельзя провести четкую границу. Производители анализаторов обычно рекомендуют устанавливать агенты мониторинга и сбора данных по всей большой сети, пользователи же стремятся к тому, чтобы эти распределенные агенты были совместимы с международным стандартом RMON, а не с собственным форматом анализатора. До настоящего времени поставщики зондов RMON по-прежнему продолжают разрабатывать свои собственные протоколы для программного обеспечения декодирования и экспертного анализа, однако инструменты мониторинга и сбора данных, по всей вероятности, будут объединяться. С другой стороны поставщики анализаторов протоколов считают, что их программное обеспечение не предназначено для решения специфических задач RMON, таких, как анализ трафика и составление отчетов о производительности приложений.

Лидирующими поставщиками устройств RMON являются NetScout, Agilent, 3Com и Nortel. Кроме того, производители коммутаторов Ethernet встраивают поддержку основных функций RMON в каждый порт. Можно ожидать, что в современных условиях наиболее эффективным средством мониторинга коммутируемой сети будет использование имеющихся на каждом порте встроенных агентов mini-RMON и дополнение их возможностей системой с полной реализацией функций RMON II или анализатором протоколов с экспертным анализом.

Еще одним инструментом диагностики являются интегрированные диагностические средства. Производители диагностического оборудования объединили функции всех перечисленных традиционных инструментов в портативных устройствах для обнаружения распространенных неисправностей на нескольких уровнях OSI. Например, некоторые из этих устройств осуществляют проверку основных параметров кабеля, отслеживают количество ошибок на уровне Ethernet, обнаруживают дублированные IP-адреса, осуществляют поиск и подключение к серверам Novell NetWare, а также отображают распределение в сегменте протоколов третьего уровня.

В число лидирующих поставщиков интегрированных диагностических инструментов входят Fluke Networks, Datacom Textron, Agilent и Microtest. Компания Fluke несколько лет назад представила продукт OptiView Pro, в котором все компоненты для полномасштабной семиуровневой диагностики объединены в едином портативном устройстве. Фактически Optiview Pro представляет собой ПК под управлением ОС Windows с разъемами под платы расширения, где в дополнение к встроенному анализатору протоколов собственной разработки компании можно установить другой анализатор.

Среди программных средств диагностики компьютерных сетей, можно выделить специальные системы управления сетью (Network Management Systems) - централизованные программные системы, которые собирают данные о состоянии узлов и коммуникационных устройств сети, а также данные о трафике, циркулирующем в сети. Эти системы не только осуществляют мониторинг и анализ сети, но и выполняют в автоматическом или полуавтоматическом режиме действия по управлению сетью - включение и отключение портов устройств, изменение параметров мостов адресных таблиц мостов, коммутаторов и маршрутизаторов и т.п. Примерами систем управления могут служить популярные системы HPOpenView, SunNetManager, IBMNetView.

Средства управления системой (System Management) выполняют функции, аналогичные функциям систем управления, но по отношению к коммуникационному оборудованию. Вместе с тем, некоторые функции этих двух видов систем управления могут дублироваться, например, средства управления системой могут выполнять простейший анализ сетевого трафика.

Экспертные системы. Этот вид систем аккумулирует человеческие знания о выявлении причин аномальной работы сетей и возможных способах приведения сети в работоспособное состояние. Экспертные системы часто реализуются в виде отдельных подсистем различных средств мониторинга и анализа сетей: систем управления сетями, анализаторов протоколов, сетевых анализаторов. Простейшим вариантом экспертной системы является контекстно-зависимая help-система. Более сложные экспертные системы представляют собой так называемые базы знаний, обладающие элементами искусственного интеллекта. Примером такой системы является экспертная система, встроенная в систему управления Spectrum компании Cabletron.

2 Техническое и информационное обеспечение технологий и средств диагностики

2.1 Оборудование для диагностики и сертификации кабельных систем

К оборудованию данного класса относятся сетевые анализаторы, приборы для сертификации кабелей, кабельные сканеры и тестеры.

2.1.1 Сетевые анализаторы

Сетевые анализаторы представляют собой эталонные измерительные инструменты для диагностики и сертификации кабелей и кабельных систем. В качестве примера можно привести сетевые анализаторы компании Hewlett Packard - HP 4195A и HP 8510C.

Сетевые анализаторы содержат высокоточный частотный генератор и узкополосный приемник. Передавая сигналы различных частот в передающую пару и измеряя сигнал в приемной паре, можно измерить затухание и NEXT. Сетевые анализаторы - это прецизионные крупногабаритные и дорогие (стоимостью более $20000) приборы, предназначенные для использования в лабораторных условиях специально обученным техническим персоналом.

2.2.2 Кабельные сканеры

Данные приборы позволяют определить длину кабеля, NEXT, затухание, импеданс, схему разводки, уровень электрических шумов и провести оценку полученных результатов. Цена на эти приборы варьируется от $1'000 до $3'000. Существует достаточно много устройств данного класса, например, сканеры компаний MicrotestInc., FlukeCorp., Datacom TechnologiesInc., Scope CommunicationInc. В отличие от сетевых анализаторов сканеры могут быть использованы не только специально обученным техническим персоналом, но даже администраторами-новичками.

Для определения местоположения неисправности кабельной системы (обрыва, короткого замыкания, неправильно установленного разъема и т.д.) используется метод "кабельного радара", или Time Domain Reflectometry (TDR). Суть этого метода состоит в том, что сканер излучает в кабель короткий электрический импульс и измеряет время задержки до прихода отраженного сигнала. По полярности отраженного импульса определяется характер повреждения кабеля (короткое замыкание или обрыв). В правильно установленном и подключенном кабеле отраженный импульс совсем отсутствует.

Точность измерения расстояния зависит от того, насколько точно известна скорость распространения электромагнитных волн в кабеле. В различных кабелях она будет разной. Скорость распространения электромагнитных волн в кабеле (NVP – nominal velocity of propagation) обычно задается в процентах к скорости света в вакууме. Современные сканеры содержат в себе электронную таблицу данных о NVP для всех основных типов кабелей и позволяют пользователю устанавливать эти параметры самостоятельно после предварительной калибровки.

Наиболее известными производителями компактных кабельных сканеров являются компании MicrotestInc., WaveTekCorp., Scope Communication Inc.

2.2.3 Тестеры кабельных систем

Тестеры кабельных систем - наиболее простые и дешевые приборы для диагностики кабеля. Они позволяют определить непрерывность кабеля, однако, в отличие от кабельных сканеров, не дают ответа на вопрос о том, в каком месте произошел сбой.

Существуют целые классы средств тестирования кабельных систем, появление которых стало возможным благодаря наличию четких стандартов на характеристики компонентов (TIA/EIA568), а также на процедуры и критерии тестирования кабельных линий СКС (TSB-67).

Для удобства кабельные линии разделены на категории в соответствии с их параметрами. Многие из эксплуатируемых кабельных линий относятся к Категории 3 и предназначены для телефонии и передачи данных в диапазоне частот до 16 МГц (например, 10BaseT Ethernet). Однако наибольшее распространение получили кабельные линии Категории 5, гарантирующие передачу сигнала с частотой до 100 МГц. Комитетами стандартизации закончена работа над составлением перечня более жестких требований к параметрам кабельных линий Категории 5 (улучшенная Категория 5 или 5E), Категории 6 (200-250 МГц), Категории 7 (до 600 МГц) с целью повышения надежности передачи.

Большое количество моделей выпускаемых тестеров СКС предназначено для контроля кабельных линий Категорий 3, 5 и 5E (улучшенная Категория 5). Уже появились первые тестеры для проводки Категории 6 (например, LANcat System 6 компании Datacom или OMNIScanner компании Microtest). Однако основной парк тестеров СКС сегодня все же ориентирован на анализ характеристик линий в диапазоне частот до 100-155 МГц. За исключением анализируемого диапазона частот, другие параметры этих тестеров отличаются друг от друга несущественно, так как тестирование выполняется по одним и тем же методикам. Основные отличия заключаются в характеристиках встроенных рефлектометров для проводных линий (максимальная дальность, точность, разрешение, форма представления результата), в пользовательском интерфейсе и удобстве работы, а также в наборе вспомогательных и сервисных функций.

Среди вспомогательных функций могут быть особенно, полезны следующие:

· двустороннее измерение;

· тестирование волоконно-оптических кабелей;

· карта (схема соединения) жил кабеля;

· обнаружение импульсных помех;

· мониторинг трафика ЛВС;

· составление программ тестирования;

· организация разговорного тракта между основным и удаленным модулем;

· встроенный тональный генератор для трассировки и идентификации и др.

Приведенная ниже информация позволит ознакомиться с измеряемыми параметрами кабельной линии и облегчит выбор прибора для конкретных нужд.

Основными электрическими параметрами, от которых зависит работоспособность кабельной линии, являются:

· целостность цепи (connectivity);

· характеристический импеданс (characteristic impedance) и обратные потери (return loss);

· погонное затухание (attenuation);

· переходное затухание (crosstalk);

· задержка распространения сигнала (propagation delay) и длина линии (cable length);

· сопротивление линии по постоянному току (loop resistance);

· емкость линии (capacitance);

· электрическая симметричность (balance);

· наличиешумоввлинии (electrical noise, electromagnetic interference).

Рассмотрим эти характеристики подробнее

1) Целостность цепи

Основная задача этого теста - выявить ошибки монтажа соединителей или кроссировки (замыкания, обрывы, перепутанные жилы). Поскольку ошибки подобного рода на практике преобладают, то существует большое количество недорогих приборов, единственной функцией которых является только контроль целостности цепи. Однако полнофункциональные тестеры СКС, как правило, предоставляют более полную информацию о характере ошибки, вплоть до схемы соединения, по которой монтажник может точно идентифицировать дефект.

Рисунок 2.1 - Тестеры СКС

2) Характеристический импеданс (волновое сопротивление)

Поскольку передача данных ведется на высоких частотах, то немаловажную роль имеет импеданс линии, т. е. ее сопротивление переменному току заданной частоты. Роль играет не только величина сопротивления, но и его постоянство по всей линии (кабелю и соединителям) для всего диапазона рассматриваемых частот. Это объясняется тем, что сигнал, отраженный от точек с аномальным импедансом, будет накладываться на основной сигнал и искажать его.

Для кабеля из витых пар импеданс обычно составляет 100 или 120 Ом. Для линий Категории 5 импеданс нормируется для диапазона частот 1-100 МГц и должен составлять 100 Ом v15%.

Основные причины неоднородности импеданса следующие:

- нарушение шага скрутки в местах разделки кабеля около соединителей (максимальное расстояние, на которое жилы могут быть развиты при разделке, - 13 мм);

- дефекты кабеля (повышенное сопротивление жил, пониженное сопротивление изоляции, нарушение шага скрутки);

- неправильная укладка кабеля (применение скоб и хомутов для крепления, малый радиус изгиба, заломы и "барашки" из-за неправильной отмотки);

- некачественная опрессовка соединителей или использование некачественных соединителей.

Аналогичные проблемы возникают на прошедших тестирование линиях при подключении к ее розеткам некачественных (не соответствующих требованиям заданной категории) коммутационных шнуров, переходников или расщепителей линии (сплиттеров).

Оценка влияния, вносимого неоднородностями импеданса, выражается таким параметром, как обратные потери (отношение амплитуды переданного сигнала к амплитуде отраженного в дБ). Если дефект порождает в линии существенную неоднородность импеданса, то обратные потери будут малы, так как большая часть энергии сигнала будет отражена от неоднородности. Так, в случае обрыва или замыкания кабеля обратные потери будут равны 0.

Все полнофункциональные тестеры СКС имеют встроенный рефлектометр для проводных линий с цифровым или графическим отображением результата, с помощью которого место с аномальным импедансом может быть без труда локализовано. Некоторые рефлектометры позволяют вычислять обратные потери для заданного участка линии, что позволяет определить влияние имеющихся на нем неоднородностей на результирующую характеристику линии.

3) Погонное затухание (Attenuation)

Ослабление сигнала при его распространении по линии оценивается затуханием (выраженное в дБ отношение мощности сигнала, поступившего в нагрузку на конце линии, к мощности сигнала, поданного в линию). Затухание сильно увеличивается с ростом частоты, поэтому оно должно измеряться для всего диапазона используемых частот. Для кабеля категории 5 при частоте 100 Мгц затухание не должно превышать 23.6 Дб на 100 м, а для кабеля категории 3, применяемого по стандарту IEEE 802.3 10BASE-T, допустимая величина затухания на сегменте длиной 100 м не должна превышать 11,5 Дб при частоте переменного тока 10 МГц.

4) Переходное затухание

Данный параметр характеризует степень перекрестных наводок сигнала между парами одного кабеля (отношение амплитуды поданного сигнала к амплитуде наведенного сигнала в дБ). Эта характеристика имеет несколько разновидностей, каждая из которых позволяет оценить разные свойства кабеля.

При определении переходного затухания на ближнем конце линии (Near End Cross Talk, NEXT; Power Sum NEXT, PS-NEXT) подача сигнала и измерение производятся с одной стороны линии для всех частот заданного диапазона. В первом случае для проведения измерения в одной паре сигнал подается поочередно на все остальные пары. Именно это измерение и применяется для тестирования кабельных линий Категории 5. Во втором случае тестирование производится по более жестким правилам: сигнал подается сразу на все остальные пары и измеряется суммарное затухание.

Очевидно, что переходное затухание на ближнем конце линии необходимо измерять с обеих ее сторон, так как влияние дефектов на этот параметр будет тем сильнее, чем ближе они расположены к месту измерения. В новых стандартах предполагается проводить и измерение затухания на разных концах линии одновременно.

Функционирование линии будет надежным только тогда, когда переходное затухание велико, а погонное - мало, поэтому оценку качества линии очень удобно производить на основании комбинированного параметра - защищенности на дальнем конце линии (Attenuation to Crosstalk Ratio, ACR; Power Sum ACR, PS-ACR), выраженного как отношение величин погонного затухания и переходного затухания на ближнем конце линии. Фактически этот параметр показывает, насколько амплитуда принимаемого полезного сигнала выше амплитуды шумов для заданной частоты сигнала.

Однако если передача ведется по нескольким парам одновременно (например, 100Base-T4 и 100VG-AnyLAN), то в таких сетях важное значение имеет и уровень переходного затухания на дальнем конце линии (Far-End CrossTalk, FEXT). Поскольку на приемник поступает суперпозиция полезного сигнала, передаваемого по данной паре, и сигнала, наведенного на нее с другой пары, оценка качества линии производится на основании отношения величин полезного сигнала на дальнем конце линии (т. е. с учетом его затухания) и наведенного сигнала - приведенное переходное затухание на дальнем конце линии (Equal-Level Far-End Cross Talk, ELFEXT; Power Sum ELFEXT, PS-ELFEXT).

Удовлетворительное значение переходного затухания косвенно свидетельствует о симметричности линии и, следовательно, об отсутствии излучения витой парой электромагнитных и приема электромагнитных и радиопомех.

5) Задержка распространения сигнала и длина линии

Для надежной работы на высоких скоростях необходимо, чтобы задержка распространения сигнала не превышала заданную и была одинакова для всех пар кабельной линии. Измерение длины кабеля осуществляется в соответствии с принципом рефлектометрии.

Следует отметить, что некоторые системы передачи (например, 100Base-T4 и 100VG-AnyLAN) весьма чувствительны не только к абсолютному значению задержки распространения сигнала, но и к ее разнице (propagation delay skew) для различных пар одной кабельной линии. Такой перекос задержки и, как следствие, необходимость его измерения возникли после того, как некоторые производители стали выпускать кабели с различной изоляцией пар (известные как "2+2" и "3+1").

Иногда электромагнитные и радиопомехи делают невозможной устойчивую передачу сигнала в линии. Большинство тестеров СКС позволяют измерить уровень шумов для последующего анализа и устранения их причин.

Самые распространенные шумы - это импульсные помехи от расположенного вдоль трассы мощного электрооборудования (моторов, пускорегулирующей аппаратуры, светильников дневного света и т. п.) или силовой проводки к ним. Очень часто для устранения подобной проблемы кабель достаточно переместить на несколько метров в сторону. Гораздо реже работе мешает расположенное поблизости радиопередающее оборудование. Устранение помех в этом случае потребует экранировки кабеля или его укладки в металлических каналах.

Как видно из вышесказанного, подлежащих определению параметров кабельных линий достаточно много, причем они имеют различное значение для тех или иных приложений. Однако и разнообразие приборов для их измерения не менее велико. Самый простой способ не ошибиться при выборе - исходить из потребностей вашей организации и ее планов на ближайшее будущее.

Не все рассмотренные параметры охватываются стандартами СКС. Например, TSB-67 требует для кабельных систем Категории 5 контроля четырех параметров: правильности подключения линии, длины линии, затухания сигнала, переходного затухания на ближнем конце линии. В то же время спецификации некоторых высокоскоростных систем передачи предъявляют и ряд других, более жестких требований к параметрам кабельных линий. Некоторые из них уже включены в новые стандарты, остальные будут включены в ближайшем будущем.

Если компания занимается монтажом, то лучше приобретать прибор с развитыми сервисными функциями для быстрой локализации ошибок монтажа, с возможностью сохранения результатов для последующей передачи на компьютер и формирования протоколов приемочных испытаний. Кроме того, желательно, чтобы приобретенный прибор обеспечивал возможность модернизации заложенной в нем программы в соответствии с требованиями новых стандартов. Затраты на приобретение прибора такого уровня могут оказаться высоки, но окупятся достаточно быстро.

Если же прибор приобретается для обслуживания существующей СКС, то в целях экономии можно ограничиться недорогим устройством для проверки линий СКС требованиям конкретных приложений (10BaseT, 100BaseTX, ATM 155 и т. п.), которые организация использует в настоящее время или собирается использовать в ближайшем будущем.

2.3 Анализаторы протоколов

В ходе проектирования новой или модернизации старой сети часто возникает необходимость в количественном измерении некоторых характеристик сети таких, например, как интенсивности потоков данных по сетевым линиям связи, задержки, возникающие на различных этапах обработки пакетов, времена реакции на запросы того или иного вида, частота возникновения определенных событий и других характеристик.

Для этих целей могут быть использованы разные средства и прежде всего - средства мониторинга в системах управления сетью, которые уже обсуждались ранее. Некоторые измерения на сети могут быть выполнены и встроенными в операционную систему программными измерителями, примером тому служит компонента ОС Windows Performance Monitor. Даже кабельные тестеры в их современном исполнении способны вести захват пакетов и анализ их содержимого.

Но наиболее совершенным средством исследования сети является анализатор протоколов. Процесс анализа протоколов включает захват циркулирующих в сети пакетов, реализующих тот или иной сетевой протокол, и изучение содержимого этих пакетов. Основываясь на результатах анализа, можно осуществлять обоснованное и взвешенное изменение каких-либо компонент сети, оптимизацию ее производительности, поиск и устранение неполадок. Очевидно, что для того, чтобы можно было сделать какие-либо выводы о влиянии некоторого изменения на сеть, необходимо выполнить анализ протоколов и до, и после внесения изменения.

Анализатор протоколов представляет собой либо самостоятельное специализированное устройство, либо персональный компьютер, обычно переносной, класса Notebook, оснащенный специальной сетевой картой и соответствующим программным обеспечением. Применяемые сетевая карта и программное обеспечение должны соответствовать топологии сети (кольцо, шина, звезда). Анализатор подключается к сети точно также, как и обычный узел. Отличие состоит в том, что анализатор может принимать все пакеты данных, передаваемые по сети, в то время как обычная станция - только адресованные ей. Программное обеспечение анализатора состоит из ядра, поддерживающего работу сетевого адаптера и декодирующего получаемые данные, и дополнительного программного кода, зависящего от типа топологии исследуемой сети. Кроме того, поставляется ряд процедур декодирования, ориентированных на определенный протокол, например, IPX. В состав некоторых анализаторов может входить также экспертная система, которая может выдавать пользователю рекомендации о том, какие эксперименты следует проводить в данной ситуации, что могут означать те или иные результаты измерений, как устранить некоторые виды неисправности сети.

Несмотря на относительное многообразие анализаторов протоколов, представленных на рынке, можно назвать некоторые черты, в той или иной мере присущие всем им:

· Пользовательский интерфейс. Большинство анализаторов имеют развитый дружественный интерфейс, базирующийся, как правило, на Windows или Motif. Этот интерфейс позволяет пользователю: выводить результаты анализа интенсивности трафика; получать мгновенную и усредненную статистическую оценку производительности сети; задавать определенные события и критические ситуации для отслеживания их возникновения; производить декодирование протоколов разного уровня и представлять в понятной форме содержимое пакетов.

· Буфер захвата . Буферы различных анализаторов отличаются по объему. Буфер может располагаться на устанавливаемой сетевой карте, либо для него может быть отведено место в оперативной памяти одного из компьютеров сети. Если буфер расположен на сетевой карте, то управление им осуществляется аппаратно, и за счет этого скорость ввода повышается. Однако это приводит к удорожанию анализатора. В случае недостаточной производительности процедуры захвата, часть информации будет теряться, и анализ будет невозможен. Размер буфера определяет возможности анализа по более или менее представительным выборкам захватываемых данных. Но каким бы большим ни был буфер захвата, рано или поздно он заполнится. В этом случае либо прекращается захват, либо заполнение начинается с начала буфера.

· Фильтры. Фильтры позволяют управлять процессом захвата данных, и, тем самым, позволяют экономить пространство буфера. В зависимости от значения определенных полей пакета, заданных в виде условия фильтрации, пакет либо игнорируется, либо записывается в буфер захвата. Использование фильтров значительно ускоряет и упрощает анализ, так как исключает просмотр ненужных в данный момент пакетов.

· Переключатели - это задаваемые оператором некоторые условия начала и прекращения процесса захвата данных из сети. Такими условиями могут быть выполнение ручных команд запуска и остановки процесса захвата, время суток, продолжительность процесса захвата, появление определенных значений в кадрах данных. Переключатели могут использоваться совместно с фильтрами, позволяя более детально и тонко проводить анализ, а также продуктивнее использовать ограниченный объем буфера захвата.

· Поиск . Некоторые анализаторы протоколов позволяют автоматизировать просмотр информации, находящейся в буфере, и находить в ней данные по заданным критериям. В то время, как фильтры проверяют входной поток на предмет соответствия условиям фильтрации, функции поиска применяются к уже накопленным в буфере данным.

Методология проведения анализа может быть представлена в виде следующих шести этапов:

1. Захват данных.

2. Просмотр захваченных данных.

3. Анализ данных.

4. Поиск ошибок. (Большинство анализаторов облегчают эту работу, определяя типы ошибок и идентифицируя станцию, от которой пришел пакет с ошибкой.)

5. Исследование производительности. Рассчитывается коэффициент использования пропускной способности сети или среднее время реакции на запрос.

6. Подробное исследование отдельных участков сети. Содержание этого этапа конкретизируется по мере того, как проводится анализ.

Обычно процесс анализа протоколов занимает относительно немного времени - 1-2 рабочих дня.

Большинство современных анализаторов позволяют анализировать сразу несколько протоколов глобальных сетей, таких, как X.25, PPP, SLIP, SDLC/SNA, frame relay, SMDS, ISDN, протоколы мостов/маршрутизаторов (3Com, Cisco, Bay Networks и другие). Такие анализаторы позволяют измерять различные параметры протоколов, анализировать трафик в сети, преобразование между протоколами локальных и глобальных сетей, задержку на маршрутизаторах при этих преобразованиях и т. п. Более совершенные приборы предусматривают возможность моделирования и декодирования протоколов глобальных сетей, 'стрессового' тестирования, измерения максимальной пропускной способности, тестирования качества предоставляемых услуг. В целях универсальности почти все анализаторы протоколов глобальных сетей реализуют функции тестирования ЛВС и всех основных интерфейсов. Некоторые приборы способны осуществлять анализ протоколов телефонии. А самые современные модели могут декодировать и представлять в удобном варианте все семь уровней OSI. Появление ATM привело к тому, что производители стали снабжать свои анализаторы средствами тестирования этих сетей. Такие приборы могут проводить полное тестирование сетей АТМ уровня E-1/E-3 с поддержкой мониторинга и моделирования. Очень важное значение имеет набор сервисных функций анализатора. Некоторые из них, например возможность удаленного управления прибором, просто незаменимы.

Таким образом, современные анализаторы протоколов WAN/LAN/ATM позволяют обнаружить ошибки в конфигурации маршрутизаторов и мостов; установить тип трафика, пересылаемого по глобальной сети; определить используемый диапазон скоростей, оптимизировать соотношение между пропускной способностью и количеством каналов; локализовать источник неправильного трафика; выполнить тестирование последовательных интерфейсов и полное тестирование АТМ; осуществить полный мониторинг и декодирование основных протоколов по любому каналу; анализировать статистику в реальном времени, включая анализ трафика локальных сетей через глобальные сети.

2.4 Общая характеристика протоколов мониторинга

2.4.1 Протокол SNMP

SNMP (англ. Simple Network Management Protocol — простой протокол управления сетью) — это протокол управления сетями связи на основе архитектуры TCP/IP.

На основе концепции TMN в 1980—1990 гг. различными органами стандартизации был выработан ряд протоколов управления сетями передачи данных с различным спектром реализации функций TMN. К одному из типов таких протоколов управления относится SNMP. Протокол SNMP был разработан с целью проверки функционирования сетевых маршрутизаторов и мостов. Впоследствии сфера действия протокола охватила и другие сетевые устройства, такие как хабы, шлюзы, терминальные сервера, LAN Manager сервера , машины под управлением Windows NT и т.д. Кроме того, протокол допускает возможность внесения изменений в функционирование указанных устройств.

Эта технология, призвана обеспечить управление и контроль за устройствами и приложениями в сети связи путём обмена управляющей информацией между агентами, располагающимися на сетевых устройствах, и менеджерами, расположенными на станциях управления. SNMP определяет сеть как совокупность сетевых управляющих станций и элементов сети (главные машины, шлюзы и маршрутизаторы, терминальные серверы), которые совместно обеспечивают административные связи между сетевыми управляющими станциями и сетевыми агентами.

При использовании SNMP присутствуют управляемые и управляющие системы. В состав управляемой системы входит компонент, называемый агентом, который отправляет отчёты управляющей системе. По существу SNMP агенты передают управленческую информацию на управляющие системы как переменные (такие как «свободная память», «имя системы», «количество работающих процессов»).

Агент в протоколе SNMP - это обрабатывающий элемент, который обеспечивает менеджерам, размещенным на управляющих станциях сети, доступ к значениям переменных MIB, и тем самым дает им возможность реализовывать функции по управлению и наблюдению за устройством.

Программный агент - резидентная программа, выполняющая функции управления, а также собирающая статистику для передачу ее в информационную базу сетевого устройства.

Аппаратный агент - встроенная аппаратура (с процессором и памятью), в которой хранятся программные агенты.

Переменные, доступные через SNMP, организованы в иерархии. Эти иерархии и другие метаданные (такие, как тип и описание переменной) описываются Базами Управляющей Информации (http://ru.wikipedia.org/wiki/%D0%90%D0%BD%D0%B3%D0%BB%D0%B8%D0%B9%D1%81%D0%BA%D0%B8%D0%B9_%D1%8F%D0%B7%D1%8B%D0%BA Management Information Bases (MIBs)).

На сегодня существует несколько стандартов на базы данных управляющей информации [3, 4]. Основными являются стандарты MIB-I и MIB-II, а также версия базы данных для удаленного управления RMON MIB. Кроме этого, существуют стандарты для специальных MIB устройств конкретного типа (например, MIB для концентраторов или MIB для модемов), а также частные MIB конкретных фирм-производителей оборудования.

Первоначальная спецификация MIB-I определяла только операции чтения значений переменных. Операции изменения или установки значений объекта являются частью спецификаций MIB-II.

Версия MIB-I (RFC 1156) определяет до 114 объектов, которые подразделяются на 8 групп:

· System - общие данные об устройстве (например, идентификатор поставщика, время последней инициализации системы).

· Interfaces - описываются параметры сетевых интерфейсов устройства (например, их количество, типы, скорости обмена, максимальный размер пакета).

· AddressTranslationTable - описывается соответствие между сетевыми и физическими адресами (например, по протоколу ARP).

· InternetProtocol - данные, относящиеся к протоколу IP (адреса IP-шлюзов, хостов, статистика об IP-пакетах).

· ICMP - данные, относящиеся к протоколу обмена управляющими сообщениями ICMP.

· TCP - данные, относящиеся к протоколу TCP (например, о TCP-соединениях).

· UDP - данные, относящиеся к протоколу UDP (число переданных, принятых и ошибочных UPD-дейтаграмм).

· EGP - данные, относящиеся к протоколу обмена маршрутной информацией ExteriorGatewayProtocol, используемому в сети Internet (число принятых с ошибками и без ошибок сообщений).

Из этого перечня групп переменных видно, что стандарт MIB-I разрабатывался с жесткой ориентацией на управление маршрутизаторами, поддерживающими протоколы стека TCP/IP.

В версии MIB-II (RFC 1213), принятой в 1992 году, был существенно (до 185) расширен набор стандартных объектов, а число групп увеличилось до 10.

2.3.2 Агенты RMON

Новейшим добавлением к функциональным возможностям SNMP является спецификация RMON, которая обеспечивает удаленное взаимодействие с базой MIB.

Стандарт на RMON появился в ноябре 1991 года, когда Internet Engineering Task Force выпустил документ RFC 1271 под названием "Remote Network Monitoring Management Information Base" ("Информационная база дистанционного мониторинга сетей"). Данный документ содержал описание RMON для сетей Ethernet.

RMON — протокол мониторинга компьютерных сетей, расширение SNMP, в основе которого, как и в основе SNMP, лежит сбор и анализ информации о характере информации, передаваемой по сети. Как и в SNMP, сбор информации осуществляется аппаратно-программными агентами, данные от которых поступают на компьютер, где установлено приложение управления сетью. Отличие RMON от своего предшественника состоит, в первую очередь, в характере собираемой информации — если в SNMP эта информация характеризует только события, происходящие на том устройстве, где установлен агент, то RMON требует, чтобы получаемые данные характеризовали трафик между сетевыми устройствами.

До появления RMON протокол SNMP не мог использоваться удаленным образом, он допускал только локальное управление устройствами. База RMON MIB обладает улучшенным набором свойств для удаленного управления, так как содержит агрегированную информацию об устройстве, что не требует передачи по сети больших объемов информации. Объекты RMON MIB включают дополнительные счетчики ошибок в пакетах, более гибкие средства анализа графических трендов и статистики, более мощные средства фильтрации для захвата и анализа отдельных пакетов, а также более сложные условия установления сигналов предупреждения. Агенты RMON MIB более интеллектуальны по сравнению с агентами MIB-I или MIB-II и выполняют значительную часть работы по обработке информации об устройстве, которую раньше выполняли менеджеры. Эти агенты могут располагаться внутри различных коммуникационных устройств, а также быть выполнены в виде отдельных программных модулей, работающих на универсальных ПК и ноутбуках (примером может служить LANalyzerNovell).

Интеллект агентов RMON позволяет им выполнять простые действия по диагностике неисправностей и предупреждению о возможных отказах - например, в рамках технологии RMON можно собрать данные о нормальном функционировании сети (т. е. выполнить так называемый baselining), а потом выставлять предупреждающие сигналы, когда режим работы сети отклонится от baseline - это может свидетельсствовать, в частности, о неполной исправности оборудования. Собрав воедино информацию, получаемую от агентов RMON, приложение управления может помочь администратору сети (находящемуся, например, за тысячи километров от анализируемого сегмента сети) локализовать неисправность и выработать оптимальный план действий для ее устранения.

Сбор информации RMON осуществляется аппаратно-программными зондами, подключаемыми непосредственно к сети. Чтобы выполнить задачу сбора и первичного анализа данных, зонд должен обладать достаточными вычислительными ресурсами и объемом оперативной памяти. В настоящее время на рынке имеются зонды трех типов: встроенные, зонды на базе компьютера, и автономные. Продукт считается поддерживающим RMON, если в нем реализована хотя бы одна группа RMON. Разумеется, чем больше групп данных RMON реализовано в данном продукте, тем он, с одной стороны, дороже, а с другой - тем более полную информацию о работе сети он предоставляет.

Встроенные зонды представляют собой модули расширения для сетевых устройств. Такие модули выпускаются многими производителями, в частности, такими крупными компаниями, как 3Com, Cabletron, Bay Networks и Cisco. (Кстати, 3Com и Bay Networks недавно приобрели компании Axon и ARMON, признанных лидеров в области разработки и производства средств управления RMON. Такой интерес к этой технологии со стороны крупнейших производителей сетевого оборудования лишний раз показывает, насколько нужным для пользователей является дистанционный мониторинг.) Наиболее естественным выглядит решение встраивать модули RMON в концентраторы, ведь именно из наблюдения за этими устройствами можно составить себе представление о работе сегмента. Достоинство таких зондов очевидно: они позволяют получать информацию по всем основным группам данных RMON при относительно невысокой цене. Недостатком в первую очередь является не слишком высокая производительность, что проявляется, в частности, в том, что встроенные зонды часто поддерживают далеко не все группы данных RMON. Не так давно 3Com объявила о намерении выпустить поддерживающие RMON драйверы для сетевых адаптеров Etherlink III и Fast Ethernet. В результате окажется возможным собирать и анализировать данные RMON непосредственно на рабочих станциях в сети.

Зонды на базе компьютера - это просто подключенные к сети компьютеры с установленным на них программным агентом RMON. Такие зонды (к числу которых относится, например, продукт Cornerstone Agent 2.5 компании Network General) обладают более высокой производительностью, чем встроенные зонды, и поддерживают, как правило, все группы данных RMON. Они более дороги, чем встроенные зонды, но гораздо дешевле автономных зондов. Помимо этого, зонды на базе компьютера имеют довольно большой размер, что может иногда ограничивать возможности их применения.

Автономные зонды обладают наивысшей производительностью; как легко понять, это одновременно и наиболее дорогие продукты из всех описанных. Как правило, автономный зонд - это процессор (класса i486 или RISC-процессор), оснащенный достаточным объемом оперативной памяти и сетевым адаптером. Лидерами в этом секторе рынка являются компании Frontier и Hewlett-Packard. Зонды этого типа невелики по размеру и весьма мобильны - их очень легко подключать к сети и отключать от нее. При решении задачи управления сетью глобального масштаба это, конечно, не слишком важное свойство, однако если средства RMON применяются для анализа работы корпоративной сети средних размеров, то (учитывая высокую стоимость устройств) мобильность зондов может сыграть весьма положительную роль.

Объекту RMON присвоен номер 16 в наборе объектов MIB, а сам объект RMON объединяет в соответствии с документом RFC 1271, состоит из десяти групп данных.

· Statistics - текущие накопленные статистические данные о характеристиках пакетов, количестве коллизий и т.п.

· History - статистические данные, сохраненные через определенные промежутки времени для последующего анализа тенденций их изменений.

· Alarms - пороговые значения статистических показателей, при превышении которых агент RMON посылает сообщение менеджеру. Позволяет пользователю определить ряд пороговых уровней (эти пороги могут отнситься к самым разным вещам - любому параметру из группы статистики, амплитуде или скорости его изменения и многому другому), по превышении которых генерируется аварийный сигнал. Пользователь может также определить, при каких условиях превышение порогового значения должно сопровождаться аварийным сигналом - это позволит избежать генерации сигнала "по пустякам", что плохо, во-первых, потому, что на постоянно горящую красную лампочку никто не обращает внимания, а во-вторых, потому, что передача ненужных аварийных сигналов по сети приводит к излишней загрузке линий связи. Аварийный сигнал, как правило, передается в группу событий, где и определяется, что с ним делать дальше.

· Host - данных о хостах сети, в том числе и об их MAC-адресах..

· HostTopN - таблица наиболее загруженных хостов сети. Таблица N главных хостов (HostTopN) содержит список N первых хостов, характеризующихся максимальным значением заданного статистического параметра для заданного интервала. Например, можно затребовать список 10 хостов, для которых наблюдалось максимальное количество ошибок в течение последних 24 часов. Список этот будет составлен самим агентом, а приложение управления получит только адреса этих хостов и значения соответствующих статистических параметров. Видно, до какой степени такой подход экономит сетевые ресурсы

· TrafficMatrix - статистика об интенсивности трафика между каждой парой хостов сети, упорядоченная в виде матрицы. Строки этой матрицы пронумерованы в соответствии с MAC-адресами станций - источников сообщений, а столбцы - в соответствии с адресами станций-получателей. Матричные элементы характеризуют интенсивность трафика между соответствующими станциями и количество ошибок. Проанализировав такую матрицу, пользователь легко может выяснить, какие пары станций генерируют наиболее интенсивный трафик. Эта матрица, опять-таки, формируется самим агентом, поэтому отпадает необходимость в передаче больших объемов данных на центральный компьютер, отвечающий за управление сетью.

· Filter - условия фильтрации пакетов. Признаки, по которым фильтруются пакеты, могут быть самыми разнообразными - например, можно потребовать отфильтровывать как ошибочные все пакеты, длина которых оказывается меньше некоторого заданного значения. Можно сказать, что установка фильтра соответствует как бы организации канала для передачи пакета. Куда ведет этот канал - определяет пользователь. Например, все ошибочные пакеты могут перехватываться и направляться в соответсвующий буфер. Кроме того, появление пакета, соответствующего установленному фильтру, может рассматриваться как событие (event), на которое система должна реагировать заранее оговоренным образом.

· PacketCapture - условия захвата пакетов. В состав группы перехвата пакетов (packet capture) входят буфера для захвата, куда направляются пакеты, чьи признаки удовлетворяют условиям, сформулированным в группе фильтров. При этом захватываться может не пакет целиком, а, скажем, только первые несколько десятков байт пакета. Содержимое буферов перехвата можно впоследствии анализировать при помощи различных программных средств, выясняя целый ряд весьма полезных характеристик работы сети. Перестраивая фильтры на те или иные признаки, можно характеризовать разные параметры работы сети.

· Event - условия регистрации и генерации событий. В группе событий (events) определяется, когда следует отправлять аварийный сигнал приложению управления, когда - перхватывать пакеты, и вообще - как реагировать на те или иные события, происходящие в сети, например, на превышение заданных в группе alarms пороговых значений: следует ли ставить в известность приложение управления, или надо просто запротоколировать данное событие и продолжать работать. События могут и не быть связаны с предачей аварийных сигналов - например, направление пакета в буфер перехвата тоже представляет собой событие.

Данные группы пронумерованы в указанном порядке, поэтому, например, группа Hosts имеет числовое имя 1.3.6.1.2.1.16.4.

Десятую группу составляют специальные объекты протокола TokenRing.

Всего стандарт RMON MIB определяет около 200 объектов в 10 группах, зафиксированных в двух документах - RFC 1271 для сетей Ethernet и RFC 1513 для сетей TokenRing.

Отличительной чертой стандарта RMON MIB является его независимость от протокола сетевого уровня (в отличие от стандартов MIB-I и MIB-II, ориентированных на протоколы TCP/IP). Поэтому, его удобно использовать в гетерогенных средах, использующих различные протоколы сетевого уровня.

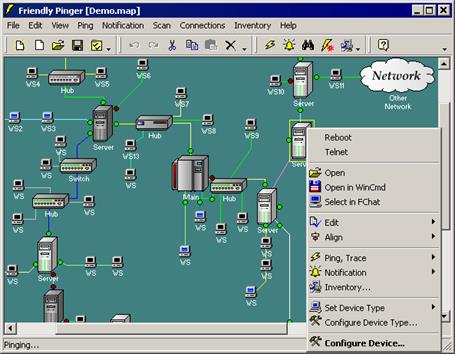

2.5 Обзор популярных системы управления сетями

Система управления сетью ( Network management system )- аппаратные и/или программные средства для мониторинга и управления узлами сети. Программное обеспечение системы управления сетью состоит из агентов, локализующихся на сетевых устройствах и передающих информацию сетевой управляющей платформе. Метод информационного обмена между управляющими приложениями и агентами на устройствах определяется протоколами.

Системы управления сетями должны обладать целым рядом качеств:

· истинной распределенностью в соответствии с концепцией клиент/сервер,

· масштабируемостью,

· открытостью, позволяющей справиться с разнородным - от настольных компьютеров до мейнфреймов - оборудованием.

Первые два свойства тесно связаны. Хорошая масштабируемость достигается за счет распределенности системы управления. Распределенность означает, что система может включать несколько серверов и клиентов. Серверы (менеджерами) собирают данные о текущем состоянии сети от агентов (SNMP, CMIP или RMON), встроенных в оборудование сети, и накапливают их в своей базе данных. Клиенты представляют собой графические консоли, за которыми работают администраторы сети. Программное обеспечение клиента системы управления принимает запросы на выполнение каких-либо действий от администратора (например, построение подробной карты части сети) и обращается за необходимой информацией к серверу. Если сервер обладает нужной информацией, то он сразу же передает ее клиенту, если нет - то пытается собрать ее от агентов.

Ранние версии систем управления совмещали все функции в одном компьютере, за которым работал администратор. Для небольших сетей или сетей с небольшим количеством управляемого оборудования такая структура оказывается вполне удовлетворительной, но при большом количестве управляемого оборудования единственный компьютер, к которому стекается информация от всех устройств сети, становится узким местом. И сеть не справляется с большим потоком данных, и сам компьютер не успевает их обрабатывать. Кроме того, большой сетью управляет обычно не один администратор, поэтому, кроме нескольких серверов в большой сети должно быть несколько консолей, за которыми работают администраторы сети, причем на каждой консоли должна быть представлена специфическая информация, соответствующая текущим потребностям конкретного администратора.

Поддержка разнородного оборудования - скорее желаемое, чем реально существующее свойство сегодняшних систем управления. К числу наиболее популярных продуктов сетевого управления относятся четыре системы: Spectrum компании CabletronSystems, OpenView фирмы Hewlett-Packard, NetView корпорации IBM и Solstice производства SunSoft - подразделения SunMicrosystems. Три компании из четырех сами выпускают коммуникационное оборудование. Естественно, что система Spectrum лучше всего управляет оборудованием компании Cabletron, OpenView - оборудованием компании Hewlett-Packard, а NetView- оборудованием компании IBM.

При построении карты сети, которая состоит из оборудования других производителей, эти системы начинают ошибаться и принимать одни устройства за другие, а при управлении этими устройствами поддерживают только их основные функции, а многие полезные дополнительные функции, которые отличают данное устройство от остальных, система управления просто не понимает и, поэтому, не может ими воспользоваться.

Для исправления этого недостатка разработчики систем управления включают поддержку не только стандартных баз MIB I, MIB II и RMON MIB, но и многочисленных частных MIB фирм-производителей. Лидер в этой области - система Spectrum, поддерживающая около 1000 баз MIB различных производителей.

Другим способом более качественной поддержки конкретной аппаратуры является использование на основе какой-либо платформы управления приложения той фирмы, которая выпускает это оборудование. Ведущие компании - производители коммуникационного оборудования - разработали и поставляют весьма сложные и многофункциональные системы управления для своего оборудования. К наиболее известным системам этого класса относятся Optivity компании BayNetworks, CiscoWorks компании CiscoSystems, Transcend компании 3Com. Система Optivity, например, позволяет производить мониторинг и управлять сетями, состоящими из маршрутизаторов, коммутаторов и концентраторов компании BayNetwork, полностью используя все их возможности и свойства. Оборудование других производителей поддерживается на уровне базовых функций управления. Система Optivity работает на платформах OpenView компании Hewlett-Packard и SunNetManager (предшественник Solstice) компании SunSoft. Однако, работа на основе какой-либо платформы управления с несколькими системами, такими как Optivity, слишком сложна и требует, чтобы компьютеры, на которых все это будет работать, обладали очень мощными процессорами и большой оперативной памятью.

Тем не менее, если в сети преобладает оборудование от какого-либо одного производителя, то наличие приложений управления этого производителя для какой-либо популярной платформы управления позволяет администраторам сети успешно решать многие задачи. Поэтому разработчики платформ управления поставляют вместе с ними инструментальные средства, упрощающие разработку приложений, а наличие таких приложений и их количество считаются очень важным фактором при выборе платформы управления.

Открытость платформы управления зависит также от формы хранения собранных данных о состоянии сети. Большинство платформ-лидеров позволяют хранить данные в коммерческих базах данных, таких как Oracle, Ingres или Informix. Использование универсальных СУБД снижает скорость работы системы управления по сравнению с хранением данных в файлах операционной системы, но зато позволяет обрабатывать эти данные любыми приложениями, умеющими работать с этими СУБД.

В таблице представлены наиболее важные характеристики наиболее популярных платформ управления

Таблица 2.1 - Характеристики популярных платформ диагностики

| Характеристики | OpenView Network Node Manager 4.1 (Hewlett- Packard) | Spectrum Enterprise Manager (Cabletron Systems) | NetViewforAIXSNMPManager(IBM) | Solstice EnterpriseManager (SunSoft) | ||||

| Автообнаружение | ||||||||

| Ограничение по числу промежуточных маршрутизаторов | - | - | + | + | ||||

| Определение имени хоста по его адресу через сервер DNS | + | + | + | + | ||||

| Возможность модификации присвоенного имени хоста | + | - | + | + | ||||

| Распознавание сетевых топологий | Любые сети, работающие по TCP/IP | Ethernet, TokenRing, FDDI, ATM, распределенные сети, сети с коммутацией | распознавание по интерфейсам устройств | Ethernet, Token-Ring, FDDI, распределен- ные сети | ||||

| Максимальное рекомендуемое число обслуживаемых узлов | 200 - 2000, наибольшее известное - 35000 | Программных ограничений не существует | Программных ограничений не существует | 10000 - 50000 | ||||

| Поддержка баз данных | Ingres, Oracle | файлы | Собств., Oracle, Sybase, ... | Informix, Oracle, Sybase | ||||

| Распределенное управление | ||||||||

| Один сервер / | много | клиентов | ||||||

| Число клиентов | до 15 | Нет программного ограничения | Протестиро- вано более 30 | Нет программного ограничения | ||||

| Клиент использует X-Window | + | - | - | + | ||||

| Система с GUI запускается на клиенте | + | + | + | + | ||||

| Собственная карта сети у клиента | + | + | + | - | ||||

| Задание доступных для просмотра объектов сети | С помощью дополнительного продукта Operations Center (HP) | + | + | - | ||||

| Много серверов / | много | клиентов | ||||||

| текущее состояние | +/- | +/+ | +/- | +/+ | ||||

| планируется | +/+ | +/+ | +/+ | +/+ | ||||

| Число приложений третьих фирм | 220 | 180 | > 200 | 400 | ||||

| Число поддерживаемых MIB третьих фирм | 218 | > 1000 | 193 | Нет данных | ||||

| Поддержка протокола SNMP : | ||||||||

| через IP | + | + | + | + | ||||

| через IPX | + | - | - | - | ||||

| Поддержка MIB, утвержденных IETF | Большинство, но нет RMON | Все | 20 | MIB-II | ||||

| Поддержка протокола CMIP | Дополнительнооплачиваемыйпродукт - Open View HP Distributed Management Platform | Дополнительно оплачиваемый продукт | + | + | ||||

| Взаимодействие с мейнфреймами | При помощи приложений третьих фирм | По SNA через Blue Vision | Может обращаться к NetView на мейнфрейме | + | ||||

| Поддержка ОС | HPUX, SunOS, Solaris | IBM AIX, Sun OS, HP UX, SGI IRIX, Windows NT | AIX, OSF/1, Windows NT | SolarisSPARC | ||||

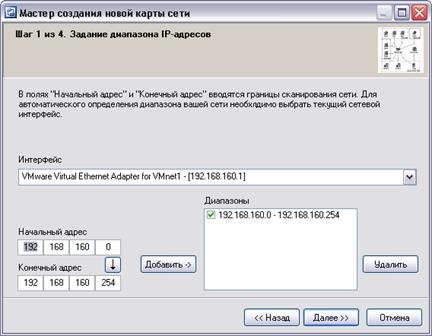

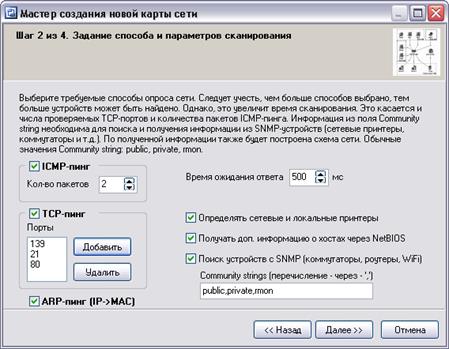

3 Организация диагностики компьютерной сети

Основных причин неудовлетворительной работы сети может быть несколько: повреждения кабельной системы, дефекты активного оборудования, перегруженность сетевых ресурсов (канала связи и сервера), ошибки самого прикладного ПО. Часто одни дефекты сети маскируют другие. И чтобы достоверно определить, в чем причина неудовлетворительной работы, локальную сеть требуется подвергнуть комплексной диагностике. Комплексная диагностика предполагает выполнение следующих работ (этапов).

- Выявление дефектов физического уровня сети: кабельной системы, системы электропитания активного оборудования; наличия шума от внешних источников.

- Измерение текущей загруженности канала связи сети и определение влияния величины загрузки канала связи на время реакции прикладного ПО.

- Измерение числа коллизий в сети и выяснение причин их возникновения.

- Измерение числа ошибок передачи данных на уровне канала связи и выяснение причин их возникновения.

- Выявление дефектов архитектуры сети.

- Измерение текущей загруженности сервера и определение влияния степени его загрузки на время реакции прикладного ПО.

- Выявление дефектов прикладного ПО, следствием которых является неэффективное использование пропускной способности сервера и сети.

Мы остановимся подробнее на первых четырех этапах комплексной диагностики локальной сети, а именно на диагностике канального уровня сети, так как наиболее легко задача диагностики решается для кабельной системы. Как уже было рассмотрено во втором разделе, кабельная система сети полноценно может быть протестирована только специальными приборами - кабельным сканером или тестером. AUTOTEST на кабельном сканере позволит выполнить полный комплекс тестов на соответствие кабельной системы сети выбранному стандарту. При тестировании кабельной системы хотелось бы обратить внимание на два момента, тем более что о них часто забывают.