| Скачать .docx |

Реферат: Системы счисления, используемые в вычислительной технике. Перевод чисел из одной системы в

СОДЕРЖАНИЕ

1. Системы счисления, используемые в вычислительной технике. Перевод чисел из одной системы в другую………………………………………………………………………………..2

2. Структурная схема персонального компьютера. Охарактеризовать основные составные части ПК………………………………………………………………………………………….4

3.OCUnix. Отличительные особенности и возможности. Разновидности…………………10

4. Интегрированные пакеты программ. Общие принципы построения. Типичный состав. Примеры………………………………………………………………………………………...16

5.Что такое протокол коммуникации? Как передаются данные в компьютерных сетях?............................................................................................................................................18

Список литературы……………………………………………………………………………..21

1. Системы счисления, используемые в вычислительной технике. Перевод чисел из одной системы в другую

Системой счисления называют систему приемов и правил, позволяющих устанавливать взаимнооднозначное соответствие между любым числом и его представлением в виде совокупности конечного числа символов. Множество символов, используемых для такого представления, называют цифрами.

В зависимости от способа изображения чисел с помощью цифр системы счисления делятся на позиционные и непозиционные.

В непозиционных системах любое число определяется как некоторая функция от численных значений совокупности цифр, представляющих это число. Цифры в непозиционных системах счисления соответствуют некоторым фиксированным числам. Исторически первыми системами счисления были именно непозиционные системы. Одним из основных недостатков является трудность записи больших чисел. Запись больших чисел в таких системах либо очень громоздка, либо алфавит системы чрезвычайно велик. В вычислительной технике непозиционные системы не применяются.

Систему счисления называют позиционной, если одна и та же цифра может принимать различные численные значения в зависимости от номера разряда этой цифры в совокупности цифр, представляющих заданное число. Пример такой системы - арабская десятичная система счисления.

Количества и количественные составляющие, существующие реально могут отображаться различными способами. Основание позиционной системы счисления определяет ее название. В вычислительной технике применяются двоичная, восьмеричная, десятичная и шестнадцатеричная системы. В дальнейшем, чтобы явно указать используемую систему счисления, будем заключать число в скобки и в нижнем индексе указывать основание системы счисления. Каждой позиции в числе соответствует позиционный (разрядный) коэффициент или вес.

В настоящее время позиционные системы счисления более широко распространены, чем непозиционные. Это объясняется тем, что они позволяют записывать большие числа с помощью сравнительно небольшого числа знаков. Еще более важное преимущество позиционных систем - это простота и легкость выполнения арифметических операций над числами, записанными в этих системах.

Вычислительные машины в принципе могут быть построены в любой системе счисления. Но столь привычная для нас десятичная система окажется крайне неудобной. Если в механических вычислительных устройствах, использующих десятичную систему, достаточно просто применить элемент со множеством состояний (колесо с десятью зубьями), то в электронных машинах надо было бы иметь 10 различных потенциалов в цепях.

Перевод чисел в десятичную систему осуществляется путем составления степенного ряда с основанием той системы, из которой число переводится. Затем подсчитывается значение суммы.

Пример.

а) Перевести 10101101.1012"10" с.с.

Здесь и в дальнейшем при одновременном использовании нескольких различных систем счисления основание системы к которой относится число будем указывать в виде нижнего индекса.

10101101.1012 = 127+ 026+ 125+ 024+ 123+ 122+ 021+ 120+ 12-1+ 02-2+ 12-3 = 173.62510

б) Перевести 703.048"10" с.с.

703.048 = 782+ 081+ 380+ 08-1+ 48-2 = 451.062510

в) Перевести B2E.416"10" с.с.

B2E.416 = 11162+ 2161+ 14160+ 416-1 = 2862.2510

Перевод целых десятичных чисел в недесятичную систему счисления осуществляется последовательным делением десятичного числа на основание той системы, в которую оно переводится, до тех пор, пока не получится частное меньшее этого основания. Число в новой системе записывается в виде остатков деления, начиная с последнего.

Пример.

а) Перевести 18110"8" с.с.

Результат: 18110 = 2658

б) Перевести 62210"16" с.с.

Результат: 62210 = 26E16

Перевод правильных дробей из десятичной системы счисления в недесятичную.

Для перевода правильной десятичной дроби в другую систему эту дробь надо последовательно умножать на основании той системы, в которую она переводится. При этом умножаются только дробные части. Дробь в новой системе записывается в виде целых частей произведений, начиная с первого.

Пример.

Перевести 0.312510"8" с.с.

Результат: 0.312510 = 0.248

Замечание. Конечной десятичной дроби в другой системе счисления может соответствовать бесконечная (иногда периодическая) дробь. В этом случае количество знаков в представлении дроби в новой системе берется в зависимости от требуемой точности.

Пример.

Перевести 0.6510"2" с.с. Точность 6 знаков.

Результат: 0.6510 0.10(1001)2

Для перевода неправильной десятичной дроби в систему счисления с недесятичным основанием необходимо отдельно перевести целую часть и отдельно дробную.

Пример.

Перевести 23.12510"2" с.с.1) Переведем целую часть: 2) Переведем дробную часть:

Таким образом: 2310 = 101112; 0.12510 = 0.0012.

Результат: 23.12510 = 10111.0012.

Необходимо отметить, что целые числа остаются целыми, а правильные дроби - дробями в любой системе счисления.

Пример.

а) Перевести 305.48"2" с.с.

б) Перевести 7B2.E16"2" с.с.

Для перехода от двоичной к восьмеричной (шестнадцатеричной) системе поступают следующим образом: двигаясь от точки влево и вправо, разбивают двоичное число на группы по три (четыре) разряда, дополняя при необходимости нулями крайние левую и правую группы. Затем триаду (тетраду) заменяют соответствующей восьмеричной (шестнадцатеричной) цифрой.

Пример.

а) Перевести 1101111001.11012"8" с.с.

б) Перевести 11111111011.1001112"16" с.с.

Перевод из восьмеричной в шестнадцатеричную систему и обратно осуществляется через двоичную систему с помощью триад и тетрад.

Пример.

Перевести 175.248"16" с.с.

Результат: 175.248 = 7D.516.

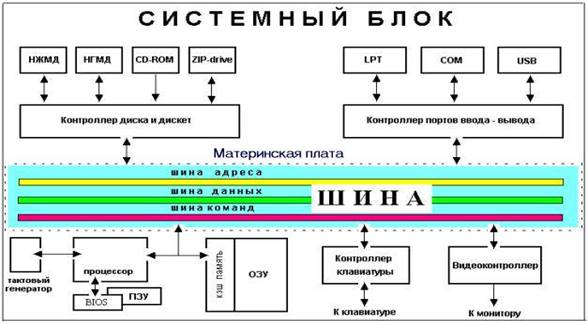

2. Структурная схема персонального компьютера. Охарактеризовать основные составные части ПК

Компьютер (англ. computer — вычислитель) представляет собой программируемое электронное устройство, способное обрабатывать данные и производить вычисления, а также выполнять другие задачи манипулирования символами. Персональный компьютер в своем составе содержит следующие основные элементы:

- микропроцессор;

- системную шину;

- основную память;

- внешнюю память;

- порты ввода-вывода внешних устройств;

- адаптеры устройств;

- внешние устройства.

Структурная схема персонального компьютера представлена на рисунке.

Типовая структурная схема персонального компьютера

Микропроцессор

Микропроцессор (МП) — центральный блок ПК, предназначенный для управления работой всех блоков машины и для выполнения арифметических и логических операций над информацией. В состав микропроцессора входят следующие устройства.

Устройство управления (УУ), обеспечивающее выполнение следующих функций:

- формирует и подает во все блоки машины в нужные моменты времени определенные сигналы управления (управляющие импульсы), обусловленные спецификой выполняемой операции и результатами предыдущих операций;

- формирует адреса ячеек памяти, используемых выполняемой операцией, и передает эти адреса в соответствующие блоки ЭВМ;

- формирует опорную последовательность импульсов, получаемую от генератора тактовых импульсов.

Арифметико-логическое устройство (АЛУ) предназначено для выполнения всех арифметических и логических операций над числовой и символьной информацией. Интерфейс (interface) — совокупность средств сопряжения и связи устройств компьютера, обеспечивающая их эффективное взаимодействие.

Порт ввода-вывода (I/O port) — аппаратура сопряжения, позволяющая подключить к микропроцессору другое устройство.

Генератор тактовых импульсов генерирует последовательность электрических импульсов; частота генерируемых импульсов определяет тактовую частоту машины.

Промежуток времени между соседними импульсами определяет время одного такта работы машины, или просто, такт работы машины.

Частота генератора тактовых импульсов является одной из основных характеристик персонального компьютера и во многом определяет скорость его работы, ибо каждая операция в машине выполняется за определенное количество тактов.

Системная шина

Системная шина — основная интерфейсная система компьютера, обеспечивающая сопряжение и связь всех его устройств между собой.

Системная шина включает в себя:

- шину данных, содержащую провода и схемы сопряжения для параллельной передачи всех разрядов числового кода (машинного слова) операнда;

- шину адреса, содержащую провода и схемы сопряжения для параллельной передачи всех разрядов кода адреса ячейки основной памяти или порта ввода-вывода внешнего устройства;

- шину команд, содержащую провода и схемы сопряжения для передачи инструкций (управляющих сигналов, импульсов) во все блоки машины;

- шину питания, содержащую провода и схемы сопряжения для подключения блоков ПК к системе энергопитания.

Все блоки, а точнее их порты ввода-вывода, через соответствующие унифицированные разъемы (стыки) подключаются к шине единообразно: непосредственно или через контроллеры (адаптеры). Управление системной шиной осуществляется микропроцессором либо непосредственно, либо, что чаще, через дополнительную микросхему контроллер шины, формирующий основные сигналы управления. Обмен информацией между внешними устройствами и системной шиной выполняется с использованием ASCII-кодов.

Основная память

Основная память (ОП) предназначена для хранения и оперативного обмена информацией с прочими блоками машины. ОП содержит два вида запоминающих устройств: постоянное запоминающее устройств (ПЗУ) и оперативное запоминающее устройство (ОЗУ).

ПЗУ (ROM — Read Only Memory) предназначено для хранения неизменяемой (постоянной) программной и справочной информации позволяет оперативно только считывать информацию, хранящуюся в нем (изменить информацию в ПЗУ нельзя).

ОЗУ (RAM — Random Access Memory) предназначено для оперативной записи, хранения и считывания информации (программ и данных), непосредственно участвующей в информационно-вычислительном процессе, выполняемом ПК в текущий период времени.

Главными достоинствами оперативной памяти являются ее высокое быстродействие и возможность обращения к каждой ячейке памяти отдельно (прямой адресный доступ к ячейке). В качестве недостатка оперативной памяти следует отметить невозможность сохранения информации в ней после выключения питания машины (энергозависимость).

Кроме основной памяти на системной плате ПК имеется и энергонезависимая память CMOS RAM (Complementary Metall-Oxide Semiconductor RAM), постоянно питающаяся от своего аккумулятора; в ней хранится информация об аппаратной конфигурации ПК (обо всей аппаратуре, имеющейся в компьютере), которая проверяется при каждом включении системы.

Внешняя память

Внешняя память относится к внешним устройствам ПК и используется для долговременного хранения любой информации, которая может когда-либо потребоваться для решения задач. В частности, во внешней памяти хранится все программное обеспечение компьютера. Внешняя память содержит разнообразные виды запоминающих устройств, но наиболее распространенными из них, имеющимися практически на любом компьютере, являются показанные на структурной схеме (рис. 2.) накопители на жестких (НЖМД) и гибких (НГМД) магнитных дисках.

Назначение этих накопителей: хранение больших объемов информации, запись и выдача хранимой информации по запросу в оперативное запоминающее устройство. Различаются НЖМД и НГМД лишь конструктивно, объемами хранимой информации и временем поиска, записи и считывания информации.

В качестве устройств внешней памяти часто используются также накопители на лазерных оптических дисках (CD-ROM — Compact Disk Read Only Memory) и реже — запоминающие устройства на кассетной магнитной ленте (стримеры).

Источник питания — блок, содержащий системы автономного и сетевого энергопитания ПК.

Таймер — внутримашинные электронные часы реального времени, обеспечивающие, при необходимости, автоматический съем текущего момента времени (год, месяц, часы, минуты, секунды и доли секунд). Таймер подключается к автономному источнику питания — аккумулятору и при отключении машины от сети продолжает работать.

Внешние устройства

Внешние устройства (ВУ) ПК — важнейшая составная часть любого вычислительного комплекса, достаточно сказать, что по стоимости ВУ составляют до 80 — 85 % стоимости всего ПК.

ВУ ПК обеспечивают взаимодействие машины с окружающей средой: пользователями, объектами управления и другими ЭВМ.

К внешним устройствам относятся:

- внешние запоминающие устройства (ВЗУ) или внешняя память ПК;

- диалоговые средства пользователя;

- устройства ввода информации;

- устройства вывода информации;

- средства связи и телекоммуникации.

Диалоговые средства пользователя включают в свой состав видеомониторы (дисплеи) и устройства речевого ввода-вывода информации.

Видеомонитор (дисплей) — устройство для отображения вводимой и выводимой из ПК информации.

Устройства речевого ввода-вывода относятся к быстро развивающимся средствам мультимедиа.

Устройства речевого ввода — это различные микрофонные акустические системы, «звуковые мыши», например, со сложным программным обеспечением, позволяющим распознавать произносимые человеком звуки в виде букв, слов и цифр, идентифицировать их, закодировать в цифровой вид и выдать команду ПК.

Устройства речевого вывода — это различные синтезаторы звука, выполняющие преобразование цифровых кодов в буквы и слова, воспроизводимые через громкоговорители (динамики) или звуковые колонки, подсоединенные к компьютеру.

К устройствам ввода информации относятся:

- клавиатура — устройство для ручного ввода числовой, текстовой и управляющей информации в ПК;

- графические планшеты (дигитайзеры) — для ручного ввода графической информации, изображений путем перемещения по планшету специального указателя (пера); при перемещении пера автоматически выполняется считывание координат его местоположения и ввод этих координат в ПК;

- сканеры (читающие автоматы) — для автоматического считывания с бумажных носителей и ввода в ПК машинописных текстов, графиков, рисунков, чертежей;

- устройства указания (графические манипуляторы) — для ввода графической информации на экран дисплея путем управления движением курсора по экрану с последующим кодированием координат курсора и вводом их в ПК (джойстик — рычаг, «мышь», трекбол — шар в оправе, световое перо и др.);

- сенсорные экраны — для ввода отдельных элементов изображения, программ или команд с полиэкрана дисплея в ПК.

К устройствам вывода информации относятся:

- принтеры — печатающие устройства для регистрации информации на бумажный носитель;

- графопостроители (плоттеры) — для вывода графической информации (графиков, чертежей, рисунков) из ПК на бумажный носитель.

Устройства связи и телекоммуникации используются для связи с приборами и другими средствами автоматизации (согласователи интерфейсов, адаптеры, цифро-аналоговые и аналого-цифровые преобразователи и т.п.) и для подключения ПК к каналам связи, к другим ЭВМ и вычислительным сетям (сетевые интерфейсные платы, «стыки», мультиплексоры передачи данных, модемы).

В частности, сетевой адаптер является внешним интерфейсом ПК и служит для подключения ее к каналу связи для обмена информацией с другими ЭВМ, для работы в составе вычислительной сети. В качестве сетевого адаптера подключения к удаленной ЭВМ через телефонную линию используется модулятор-демодулятор телефонного сигнала (модем).

Многие из названных выше устройств относятся к условно выделенной группе — средствам мультимедиа.

Мультимедиа (multimedia — многосредовостъ) средства — это комплекс аппаратных и программных средств, позволяющих человеку общаться с компьютером, используя самые разные, естественные для себя среды: звук, видео, графику, тексты, анимацию и др.

К средствам мультимедиа относятся:

- устройства речевого ввода и вывода информации;

- микрофоны и видеокамеры;

- акустические и видеовоспроизводящие системы с усилителями, звуковыми колонками, большими видеоэкранами;

- звуковые и видеоплаты, платы видеозахвата, снимающие изображение с видеомагнитофона или видеокамеры и вводящие его в ПК;

- сканеры (поскольку они позволяют автоматически вводить в компьютер печатные тексты и рисунки);

- внешние запоминающие устройства большой емкости на лазерных оптических дисках, часто используемые для записи звуковой и видеоинформации.

3. OC Unix. Отличительные особенности и возможности. Разновидности.

Первоначально разработанный как чисто исследовательское системное окружение, Unix в первое время располагал только рудиментарными возможностями защиты информации. Упор делался вовсе не на безопасность пользовательских приложений, а на гибкость, открытость и максимальное удобство среды разработки.

Благодаря этим достоинствам ОС Unix и стала столь популярной и широко распространенной операционной системой.

Операционная система UNIX обеспечивает многопользовательский режим работы на компьютере. Каждый зарегистрированный пользователь имеет входное имя. Пользователь с входным именем root называется суперпользователем; он имеет права на любые действия. Другие пользователи называются обычными.

Для входа в систему нужно в ответ на приглашение login: ввести свое входное имя (и, быть может, пароль). Пользователь сам выбирает себе пароль; для его установки или смены применяется команда passwd.

Команда запрашивает у обычных пользователей старый пароль (если он был), а затем дважды запрашивает новый. После первого запроса, как правило, делается проверка на соответствие нового пароля техническим требованиям (например, пароль должен содержать не менее шести символов, в числе которых обязательно должны быть буквы, цифры и знаки). Когда новый пароль вводится во второй раз, две копии нового пароля сравниваются. Если они не совпали, цикл запроса нового пароля повторяется.

Каждый пользователь OC UNIX принадлежит некоторой группе. И входному имени, и имени группы соответствуют числовые идентификаторы (номера пользователя и группы), которыми система оперирует во всех случаях, кроме первоначальной идентификации пользователя.

Файловая система OC UNIX имеет иерархическую структуру. Выделен корневой каталог, содержащий файлы и другие каталоги. Последние, в свою очередь, содержат файлы и каталоги, и т.д.

По отношению к конкретному файлу все пользователи делятся на три категории:

- владелец файла;

- члены группы владельца;

- прочие пользователи.

Для каждой из этих категорий режим доступа определяет права на операции с файлом, а именно:

- Право на чтение

- Право на запись

- Право на выполнение (для каталогов - право на поиск)

Указанных видов прав достаточно, чтобы определить допустимость любой операции с файлами. Например, для удаления файла необходимо иметь право на запись в соответствующий каталог.

Аналогично устроено управление доступом и к другим ресурсам ОС: очередям сообщений, семафорам и т.д.

От всех современных мультипользовательских систем требуется предоставление некоторой степени безопасности. Традиционный Unix - тоже, однако, наличие весьма чувствительных данных или активных злонамеренных пользователей требует более убедительного набора возможностей защиты. Как раз здесь регулярный Unix чувствует себя неуверенно.

Регулярный Unix не содержит внятного механизма, который гарантировал бы сохранность пользовательских программ, файлов и системных ресурсов. В регулярном Unix`е есть несколько уязвимых с точки зрения безопасности мест, хорошо известным искушенным пользователям, вытекающими из самой природы UNIX и открывающими двери для нападения. Однако, хорошее системное администрирование может ограничить эту уязвимость.

Например, традиционный Unix не обеспечивает контроль доступа, способный разрешить/запретить доступ для конкретного пользователя. Хотя он обеспечивает доступ, основанный на понятиях группы и владельца, нет механизма, запрещающего доступ для группы или отдельного пользователя. Например, нельзя указать, что данный пользователь имеет право только читать файл, хотя все остальные члены его группы имеют право на чтение и запись.

Регулярный Unix также не ограждает пользователей, создающих файлы и каталоги. Неаккуратные пользователи могут установить подразумеваемый режим доступа к файлам, обеспечивающий общий доступ, в то время как предполагается монопольный.

Unix очень просто позволяет получить привилегии суперпользователя. Суперпользователь же имеет полный доступ к данным всех пользователей, системным программам, другим системным ресурсам. Системный администратор должен предпринять определенные усилия, чтобы ограничить возможности суперпользователя (нерадивые администраторы, к сожалению, встречающиеся часто, этого не делают).

Регулярный Unix не имеет действенных средств учета. Если нет соответствующих средств проверки полномочий, очень трудно определить, какой пользователь (какая программа) обращался к критичным ресурсам.

Примеры безопасных версий ОС Unix

AT&T System V/MLS была первой версией Unix`а, аттестованной NCSC как принадлежащая к классу В1 (это произошло в 1989 году). SunOS MLS - также пример операционной системы класса В1.

Большинство версий ОС Unix ориентируются на требования С2, что удовлетворяет потребности основной массы коммерческих пользователей. По данным Sun, более половины государственных контрактов этой фирмы на 1992-93 годы ограничиваются уровнем С; банки на уровень В и не заглядывают. Эксперты Sun предполагают, что В-уровень будет нужен десяткам, сотням, но не тысячам пользователей.

Операционные системы Solaris 2.0 и SCO Unix предоставляют возможности уровня С2. Unix SVR4.2 и HP-UX 9.0 - кандидаты в класс В2.

Средства обеспечения безопасности уровня С2

Механизмы обеспечения безопасности разных версий Unix во многом схожи. Рассмотрим подробнее одну из них - SCO Unix, по всей видимости, наиболее доступную в России Unix-систему современного образца. Данная система спроектирована в соответствии с требованиями уровня безопасности С2 по Оранжевой Книге.

В типичном Unix`е каждый процесс имеет реальный и действующий идентификаторы пользователя (то же самое для группы). Процесс с действующим идентификатором суперпользователя может произвольным образом эти идентификаторы изменить. Уровень С2, однако, требует, чтобы ТСВ могла уникальным образом идентифицировать каждого пользователя. Для этого в надежных Unix-системах вводится еще один идентификатор пользователя - входной. Это несмываемый штамп для каждого процесса, он не изменяется в течение всего сеанса работы; порожденные процессы наследуют LUID у предка.

Избирательный Контроль Доступа. DAC определяет, имеет ли пользователь доступ к требуемым данным. В большинстве Unix-систем защита основывается на понятиях владельца и группы и режимов доступа к объектам. Надежный Unix расширяет стандартный механизм, ограничивая для пользователя возможности:

- устанавливать бит переустановки идентификатора

- изменять владельца файла

- злоупотреблять битами переустановки и битом "несговорчивости" (эти биты сбрасываются, если файл модифицируется; т.о. пользователь не может подменить программу)

Бит «несговорчивости» для каталогов означает, что удалять файлы из этого каталога может только его владелец и суперпользователь; установить данный бит может только суперпользователь.

Полномочие - атрибут пользователя, требующийся для выполнения определенных действий. Большинство Unix-систем принимают решения о возможности доступа на основании простых прав доступа; процессы суперпользователя всегда получают доступ. TCB выделяет два типа полномочий: полномочия ядра и полномочия подсистем. Полномочия ядра ассоциируются с процессами. Они позволяют процессу выполнить определенные действия, если процесс обладает необходимой привилегией. Полномочия подсистем ассоциируются с пользователями. Они позволяют пользователю выполнять определенное действие посредством команд, отнесенных к подсистеме. Подсистема - набор файлов, устройств и команд, служащих определенной цели. Например, подсистема lp состоит из файлов накопления печати, принтеров и команд типа lpadmin(ADM).

Полномочия ядра заносятся в "множество полномочий", ассоциированное с каждым процессом. Полномочия устанавливаются по умолчанию; пользователь может их и переустановить.

Идентификация и проверка подлинности. Когда пользователь входит в не надежную ОС, имеет мето ограниченная идентификация и проверка подлинности. Система по входному имени проверяет пароль в базе данных паролей /etc/passwd. Если имя найдено, система опознает пользователя путем зашифрованного пароля с содержимым соответствующего поля в базе данных паролей.

Надежная система расширяет стандартный механизм. Есть определенные правила, ограничивающие допустимые пароли, новые процедуры для генерации и изменения паролей. Расположение и защита определенных частей базы данных паролей изменены. Администратор имеет больший контроль над процессом входа. Этот аспект системы поддерживает отдельный пользователь - администратор опознавания (полномочие подсистемы auth.

Учет. Большинство Unix-систем ограничено поддерживают записи о действиях системы. Система подотчетности делает одну запись после завершения каждого пользовательского процесса. Надежная ОС предоставляет полный «след» действий - журнал учета. Журнал содержит в себе записи о каждой попытке доступа субъекта к субъекту (и успешные, и неудачные), о каждом изменении субъекта, объекта, характеристик системы. Подсистема учета управляется специальным администратором учета (полномочие audit). Администратор учета решает, как много информации записывается, насколько надежно, и управляет собранной информацией. Информация помогает администратору выяснить, что случилось с системой, когда и кто в этом участвовал.

Защищенные подсистемы. Unix-системы обеспечивают механизм переустановки идентификаторов пользователя или группы. Это позволяет конструировать программы, имеющие дело с приватной информацией: доступ к ней возможен посредством только операций, предусмотренных в этих программах. TCB определяет несколько защищенных подсистем. Каждая состоит из набора приватной информации устройств и утилит. Надежная система расширяет понятие защищенной подсистемы:

- обеспечивает более точный контроль за пользователями и группами, которые имеют дело с определенной приватной информацией;

- поддерживает отдельную базу данных пользователей, которым можно выполнять программы, затрагивающие приватную информацию.

В надежной Unix-системе административные задачи разделены на несколько различных ролей; каждая из них может быть поручена одному лицу или разным. Каждой роли соответствуют отдельные полномочия; такое соответствие помогает отслеживать происходящее.

Один из важных аспектов надежной системы - локализация потенциальных проблем, связанных с безопасностью. Ограничительный механизм распадается на три части:

- парольные ограничения;

- ограничения на использование терминалов;

- входные ограничения.

Администратор опознавания может позволять пользователям самостоятельно вводить пароли или использовать сгенерированные пароли. Пароль может подвергаться проверке на очевидность. Для паролей контролируется "время жизни"; выделяются следующие состояния:

- пароль корректен;

- пароль просрочен (пользователь может войти в систему и изменить пароль - если у него есть на это полномочие);

- пароль мертв (пользователь заблокирован; необходима помощь администратора).

Пользователи часто пытаются сопротивляться принудительной периодической смене паролей, немедленно восстанавливая предыдущее значение. Чтобы помешать этому, кроме максимального устанавливается еще и минимальное время жизни паролей.

Терминал - это дверь в систему. терминалы могут быть защищены от попыток вторжения в систему. Можно установить максимальное число неудачных попыток входа в систему. После того, как это число исчерпано, терминал блокируется; разблокировать его может только администратор. Кроме того, можно специфицировать интервал между двумя попытками входа.

С каждым зарегистрированным пользователем можно связать те же ограничения на попытки входа, что и с терминалом.

Если пользователь в течение длительного времени не вводит никаких команд, он, скорее всего, закончил работу и просто забыл выйти из системы. надежная система позволяет специфицировать отрезок времени, по истечении которого бездействующие пользователи принудительно «выводятся» из системы.

Поддерживается возможность генерировать отчеты о различных аспектах функционирования системы: пароли, терминалы, входы.

Импорт файлов и файловых систем, если он осуществляется неаккуратно, может представлять угрозу для системы. Следует контролировать режимы доступа и владельцев импортируемых файлов. Поврежденные файловые системы при монтировании могут привести к разрушению системы перед первым монтированием обязательно должны быть проверены.

Ни одна система не является абсолютно безопасной. Риск минимизируется; однако, надо уметь обнаруживать вторжения, имевшие место. Возможны следующие пути вторжений:

- некто может узнать пароль другого пользователя или получил доступ к терминалу, с которого в систему вошел другой пользователь;

- пользователь с полномочиями злоупотребляет своими привилегиями;

-хорошо осведомленный пользователь получил неконтролируемый доступ к самому компьютеру.

Украденные пароли. При каждом входе в систему показывается дата и время предыдущего входа. Если это время отличается от того, что помнит пользователь, значит, его пароль кто-то украл. Администратору следует приучить пользователей сообщать ему о всех таких случаях. Администратор должен следить за сменой паролей и запрещать входы в систему без паролей. Полезной также является информация о неудачных попытках входа в систему.

Неконтролируемый доступ к компьютеру. Первейшее требование безопасности - предотвратить неконтролируемый доступ к компьютеру. Опасно предоставлять оборудование для открытого доступа пользователям. Любые средства защиты системы будут бесполезны, если оборудование, носители сохраненных версий и дистрибутивы не защищены. Если в системе в момент проникновения никто не работает, такой доступ может остаться незамеченным. Проявиться такое вторжение может в сообщениях о входе под именем суперпользователя, подозрительные действия суперпользователя, необъяснимые перезагрузки системы в журнале учета. Лучшее решение все же - запереть компьютер на ключ. Необходимо защитить сам компьютер, линии коммуникаций (UUPC, Ethernet, терминалы), дистрибутив, дискеты и ленты сохранности от несанкционированного доступа.

В последнее время активно развивается технология защиты в сети. Пересматриваются все сетевые протоколы. Особое внимание уделяется принципиально новой проблеме - опознаванию пользователя; уже предложен ряд технологий. Наиболее известная разработка - основанная на выделенном сервере опознавания система Kerberos. (Об этой и аналогичных технологиях мы расскажем в одной из будущих статей).

Разработанные версии ОС UNIX предоставляют эффективные средства обеспечения безопасности; исправлены многие ошибки. Системы поступают от производителя в более безопасном виде, чем раньше. Однако все технические нововведения пойдут прахом, если пользователи и системные администраторы не овладеют современной технологией защиты. К сожалению, еще очень многие и не догадываются о том, что им надо думать о безопасности, выбирать подходящие пароли, выключать свои компьютеры на ночь.

4. Интегрированные пакеты программ. Общие принципы построения. Типичный состав. Примеры.

Интегрированная система — это пакет программ общего назначения, которое выполняет ряд функций, для которых раньше создавались специализированные программы, в частности, текстовые процессоры, ЕТ, СУБД, коммуникационные пакеты Результаты, полученные отдельными подпрограммами пакета, как правило, могут быть объединенные в окончательный документ. Среди наиболее распространенных интегрированных пакетов можно выделить: Microsoft Works, Lotus Smart Suite, Microsoft Office для Windows. Необходимо отметить, что ОС Windows XP сама есть графической интегрированной оболочкой для всех программ, работающих под ее управлением благодаря однообразия интерфейса, наличия буфера обмена и механизма OLE.

Состав интегрированного пакета Microsoft Office.

Microsoft Office Word — текстовый процессор;

Microsoft Office Excel — электронная таблица;

Microsoft Office Access — система управления базами данных;

Microsoft Office Power Point — программа подготовки презентаций;

Microsoft Office Outlook — мощное средство организации разных видов информации, с которыми повседневно приходится иметь дело.

Outlook разрешает:

вести календарь, список контактов и задач;

отмечать в дневнике события, которые происходят в продолжение дня,

например, телефонные звонки;

отправлять и получать электронную почту;

планировать встречи;

создавать заметки в произвольной форме.

Microsoft Office Info Path — средство для автоматизированного собирания и использование разных сведений с целью общей работы с ними. Microsoft Publisher — программа для быстрого создания макетов печатных материалов — визиток, открыток, буклетов и т.п. Все компоненты Microsoft Office могут использоваться как автономно, так и совместно многими пользователями благодаря тому, что Windows XP есть сетевой операционной системой.

Особенности интегрированного пакета Microsoft Office. Однообразие интерфейса (одинаковые панели инструментов, меню, команды и диалоговые окна). Единые средства доступа к системным данным (словари, стили и др ). Общее использование данных путем буфера обмена Windows. Общее использование данных путем механизма OLE Windows.

Механизм OLE (с англ Object Linking and Embedding — внедрение и связывание объектов) — возможность связать или внедрить часть файла или весь существующий файл, созданный в приложении Office или в любом другому приложении, которое поддерживает связывание и внедрение. Основное отличие между связанными и введенными объектами заключается в месте их хранения, а также способе обновления данных при их помещении в конечный файл. В случае со связанным объектом обновления данных происходит только при изменении исходного файла Связанные данные сохраняются в исходном файле Конечный файл сохраняет только сведения о местоположении исходного файла и отображает представление связанных данных. Рекомендуется использовать связанные объекты, если важный размер файла.

В случае с введенным объектом при изменении исходного файла конечный файл не изменится. Введенные объекты становятся частью конечного файла и, если их однажды вставили, больше они не являются частью исходного файла. Двойным клацаньем мыши на введенном объекте можно открыть программу, которая была использована для создания объекта, и отредактировать его.

5.Что такое протокол коммуникации? Как передаются данные в компьютерных сетях?

Есть три основных способа организации межкомпьютерной связи:

- объединение двух рядом расположенных компьютеров через их коммуникационные порты посредством специального кабеля;

- передача данных от одного компьютера к другому посредством модема с помощью проводных или спутниковых линий связи;

- объединение компьютеров в компьютерную сеть.

Часто при организации связи между двумя компьютерами за одним компьютером закрепляется роль поставщика ресурсов (программ, данных и т.д.), а за другим — роль пользователя этих ресурсов. В этом случае первый компьютер называется сервером, а второй — клиентом или рабочей станцией. Работать можно только на компьютере-клиенте под управлением специального программного обеспечения.

Сервер (англ. serve — обслуживать) — это высокопроизводительный компьютер с большим объёмом внешней памяти, который обеспечивает обслуживание других компьютеров путем управления распределением дорогостоящих ресурсов совместного пользования (программ, данных и периферийного оборудования).

Клиент (иначе, рабочая станция) — любой компьютер, имеющий доступ к услугам сервера.

Сетевой сервер

HP LD PRO

Например, сервером может быть мощный компьютер, на котором размещается центральная база данных, а клиентом — обычный компьютер, программы которого по мере необходимости запрашивают данные с сервера. В некоторых случаях компьютер может быть одновременно и клиентом, и сервером. Это значит, что он может предоставлять свои ресурсы и хранимые данные другим компьютерам и одновременно использовать их ресурсы и данные.

Клиентом также называют прикладную программу, которая от имени пользователя получает услуги сервера. Соответственно, программное обеспечение, которое позволяет компьютеру предоставлять услуги другому компьютеру, называют сервером — так же, как и сам компьютер. Для преодоления несовместимости интерфейсов отдельных компьютеров вырабатывают специальные стандарты, называемые протоколами коммуникации.

Протокол коммуникации — это согласованный набор конкретных правил обмена информацией между разными устройствами передачи данных. Имеются протоколы для скорости передачи, форматов данных, контроля ошибок и др. Для работы с сетью необходимо наличие специального сетевого программного обеспечения, которое обеспечивает передачу данных в соответствии с заданным протоколом. Протоколы коммуникации предписывают разбить весь объём передаваемых данных на пакеты — отдельные блоки фиксированного размера. Пакеты нумеруются, чтобы их затем можно было собрать в правильной последовательности. К данным, содержащимся в пакете, добавляется дополнительная информация примерно такого формата:

Адрес получателя Адрес отправителя Длина Данные Поле контрольной суммы Контрольная сумма данных пакета содержит информацию, необходимую для контроля ошибок. Первый раз она вычисляется передающим компьютером. После того, как пакет будет передан, контрольная сумма повторно вычисляется принимающим компьютером. Если значения не совпадают, это означает, что данные пакета были повреждены при передаче. Такой пакет отбрасывается, и автоматически направляется запрос повторно передать пакет.

При установлении связи устройства обмениваются сигналами для согласования коммуникационных каналов и протоколов. Этот процесс называется подтверждением установления связи (англ. HandShake — рукопожатие).

Сеть передачи данных — совокупность оконечных устройств (терминалов) связи, объединённых каналами передачи данных и коммутирующими устройствами (узлами сети), обеспечивающими обмен сообщениями между всеми оконечными устройствами.

Существуют следующие виды сетей передачи данных:

Телефонные, телеграфные сети — сети, в которых оконечными устройствами являются простые преобразователи сигнала между между электрическим и видимым/слышимым.

Компьютерные сети — сети, оконечными устройствами которых являются компьютеры.

По принципу коммутации сети делятся на:

- Сети с коммутацией каналов — для передачи между оконечными устройствами выделяется физический или логический канал, по которому возможна непрерывная передача информации. Сетью с коммутацией каналов является, например, телефонная сеть. В таких сетях возможно использование узлов весьма простой организации, вплоть до ручной коммутации, однако недостатком такой организации является неэффективное использование каналов связи, если поток информации непостоянный и малопредсказуемый.

- Сети с коммутацией пакетов — данные между оконечными устройствами в такой сети передаются короткими посылками — пакетами, которые коммутируются независимо. По такой схеме построено подавляющее большинство компьютерных сетей. Этот тип организации весьма эффективно использует каналы передачи данных, но требует более сложного оборудования узлов, что и определило использование почти исключительно в компьютерной среде.

Список литературы

1. Крейг Хант, «Персональные компьютеры в сетях TCP/IP», «BHV-Kиев», 384 стр., 1999г.

ISBN: 6773300192

2. Лоу Д., «Компьютерные сети для чайников», «Диалектика», 256 стр., 2004 г. ISBN 5-85225-030-9 1-56884-079-9

3. Нанс Б., «Компьютерные сети», «Бином», 400 стр., 1999 г. ISBN 5-89350-024-5 1-56529-824-1

4. Стен Шатт, «Мир компьютерных сетей», «BHV-Kиeв», 288 стр., 2001 г.ISBN 5-7733-0028-1 0-07-057063-9

5. Золотов С., «Протоколы Internet», «BHV-Санкт-Петербург», 304 стр., 2002 г.

ISBN 5-7791-0076-4