| Скачать .docx |

Реферат: Алгоритмы защиты информации в беспроводных сетях стандарта IEEE 802.11

Содержание.

Введение ………………………………………………………………………. 3Анализ информационной безопасности беспроводных сетей стандарта IEEE 802.11……………………………………………………………………...4

1. Методы защиты информации в спецификации IEEE 802.11 и их уязвимости……………………………………………………………..…...…4

Протокол безопасности WEP……………………………………………..…6

Стандарт WPA……………………………………………………………….…..….9

2. Архитектура стандарта IEEE 802.11i……………………………………..13

Протокол IEEE 802. IX …………………………………………………….…..…14

Протокол шифрования ССМР…………………………………………..…..18

Модель AAA. …………………………………………………………...............20

Атака на аутентификатор ответа ……………..…………………….…...23

Атака на общий секретный код на основе Password…………..23

Атака на пароль пользователя…………………………………….……….24

Атака на аутентификатор запроса……………………………………..…24

Атака воспроизведением ответов сервера………………………....24

Атака на общий секретный код………………………………….…..……24

3. Обеспечение конфиденциальности и целостности данных с использованием VPN. ……………………………………………………..…..25

Протокол IPsec………………………………………………….…………….….…29

Протокол РРТР………………………………………………………………….…..30

Протокол GRE…………………………………………………....…….……………30

Протокол L2TP………………………………………………………….……………31

Протокол cIPe………………………………………………………….…………….31

Пакет OpenVPN, Пакет VTun…………………………….……….……….…32

Протокол IPSec……………………………………..……………………………….32

4. Оценка пропускной способности Wi - Fi ……………….……………..37

5. Заключение………………………………………………………………………..…44

6. Литература…………………………………………………………………………….45

Введение.

Быстрое увеличение роста количества ноутбуков и электронных органайзеров, происходящее в последнее время, приводит к расширению сферы их возможного использования. В тоже время, сеть является неотъемлемой частью нормальной работы. Как результат - беспроводные сети, в любом виде, набирают все большую популярность. Но вместе с удобством приходят и проблемы, одна из которых повышение уровня безопасности. Когда передача информации осуществляется радиоволнами, то принимать их может кто угодно, был бы приемник. Соответственно необходим дополнительный механизм защиты.

И в стандарте 802.11 он был реализован в виде WEP протокола. Основной его задачей является защита информации от прослушивания. WEP - это часть международного стандарта; он применяется во всех устройствах использующих протокол 802.11.

К сожалению WEP не справился с поставленной задачей. Не смотря на использование проверенного метода шифрования RC4, WEP содержит несколько важных недостатков. Эти недостатки дают возможность провести ряд атак, как активных, так и пассивных, возможность прослушивания и фальсификации сетевого трафика.

Анализ информационной безопасности беспроводных сетей стандарта IEEE 802.11

1. Методы защиты информации в спецификации IEEE 802.11 и их уязвимости.

Для беспроводных сетей вопрос безопасности стоит гораздо острее, чем для обычных проводных сетей, так как весь обмен трафиком в сети производится в радиоканале и для его перехвата достаточно недорогого стандартного оборудования. Разработчики стандартов Wi-Fi это понимали и сделали все возможное, чтобы обеспечить уровень безопасности, по крайней мере, не ниже чем в проводных сетях.

Алгоритм симметричного шифрования.

Шифрование информации - это преобразование открытой информации в зашифрованную (которая чаще всего называется шифртекстом или криптограммой ), и наоборот. Первая часть этого процесса называется зашифрованием , вторая - расшифрованием .

В алгоритмах симметричного шифрования для расшифрования обычно используется тот же самый ключ, что и для зашифрования, или ключ, связанный с ним каким-либо простым соотношением. Последнее встречается существенно реже, особенно в современных алгоритмах шифрования. Такой ключ (общий для зашифрования и расшифрования) обычно называется просто ключом шифрования .

Можно представить зашифрование в виде следующей формулы:

С = Ek1 (M), где:

M

(message) - открытая информация,

С

(cipher text) - полученный в результате зашифрования шифртекст,

E

(encryption) - функция зашифрования, выполняющая криптографические преобразования над M

,

k1

(key) - параметр функции E

, называемый ключом

зашифрования.

В стандарте ГОСТ 28147-89 (стандарт определяет отечественный алгоритм симметричного шифрования) понятие ключ определено следующим образом: "Конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования, обеспечивающее выбор одного преобразования из совокупности всевозможных для данного алгоритма преобразований".

Ключ может принадлежать определенному пользователю или группе пользователей и являться для них уникальным. Зашифрованная с использованием конкретного ключа информация может быть расшифрована только с использованием только этого же ключа или ключа, связанного с ним определенным соотношением.

Аналогичным образом можно представить и расшифрование:

M' = Dk2

(C),

где:

M'

- сообщение, полученное в результате расшифрования,

D

(decryption) - функция расшифрования; так же, как и функция зашифрования, выполняет криптографические преобразования над шифртекстом,

k2

- ключ расшифрования.

Для получения в результате расшифрования корректного открытого текста (то есть того самого, который был ранее зашифрован: M' = M), необходимо одновременное выполнение следующих условий:

1. Функция расшифрования должна соответствовать функции зашифрования.

2. Ключ расшифрования должен соответствовать ключу зашифрования.

При отсутствии верного ключа k2 получить исходное сообщение M' = M с помощью правильной функции D невозможно. Под словом "невозможно" в данном случае обычно понимается невозможность вычисления за реальное время при существующих вычислительных ресурсах.

Протокол безопасности WEP .

Первая спецификация IEEE 802.11 (1997 год) не имела какой-либо защиты, кроме сокрытия идентификатора беспроводной сети SSID (ее «имени»), который необходимо знать для подключения к сети. Однако идентификатор SSID передается в открытом виде, и его перехват не является сложной задачей. Следует отметить, что большинство точек доступа использует Broadcast SSID как настройку по умолчанию, т. е. передает идентификатор сети в эфир в открытом виде.

В последующей версии IEEE 802.11-1999 был введен протокол безопасности WEP (Wired Equivalent Privacy — безопасность, эквивалентная проводной). Исторически он начал использоваться в устройствах IEEE 802.11b.

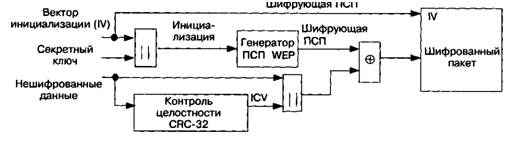

Рис.1.1 Алгоритм шифрования данных в протоколе WEP (PC-4).

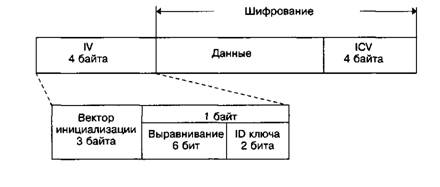

Алгоритм WEP основан на использовании четырех общих для одной сети секретных ключей (паролей пользователя) длиной 40 бит. Само шифрование происходит по алгоритму RC4 компании RSA Security. Алгоритм использует перемножение блоков исходных данных на псевдослучайную последовательность такой же длины, что и блок шифруемых данных (соответствует кадру МАС-уровя) (рис. 1.1). Генератор псевдослучайной последовательности инициализируется 64-разрядным числом (ключей), состоящим из 24-разрядного вектора инициализации (IV — initialization vector) и 40-разрядного секретного ключа. Существенно, что если секретный ключ известен устройствам сети и неизменен, то вектор IV может изменяться от пакета к пакету. Для защиты от несанкционированного изменения передаваемой информации каждый шифрованный пакет защищается 32-разрядной контрольной суммой CRC-32, ее значение передавалось в параметре ICV (integrity check value). Таким образом, при шифровании к передаваемым данным добавляется 8 байт: 4 для ICV, 3 для IV, и еще 1 байт содержит информацию о номере используемого секретного ключа (одного из четырех) (рис. 1.2). Отметим, что ключ может быть не только 64, но и 128 бит. В последнем случае под пароль отводится не 40, а 104 бита.

Алгоритм RC4 является симметричным, т. е. для шифрования и дешифрования служит один и тот же ключ. Это обеспечивает высокую скорость работы, но низкую криптостойкость. Алгоритм WEP обладает чрезвычайно низкой криптостойкостью не только в силу своей симметричности. Ключ длиной в 64 бита (а реально — 40 бит, что остается за вычетом 24 бит вектора инициализации IV) подбирается методом полного перебора за несколько секунд. Для подбора 128-битного ключа потребуется достаточно большое время, но с появлением, так называемой FMS-атаки (по первым буквам фамилий изобретателей —Fluher, Martin, Shamir) необходимость в лобовом переборе отпала. Атака FMS использует слабые места в алгоритме распределения ключей RC4, благодаря чему для взлома достаточно было собрать около 6 млн. пакетов. Для несильно загруженных сетей это достаточно много, и на атаку могло уйти от нескольких часов до нескольких суток, но благодаря стараниям людей из лаборатории DasbOden Labs число требуемых для взлома пакетов сократилось до 500 тысяч. Вскоре после публикации статьи об уязвимости RC4 начали появляться первые утилиты под Linux и FreeBSD, предназначенные специально для взлома WEP. В новом оборудовании уязвимость (ее суть — неудачный механизм генерации IV) была устранена, а для ранее выпущенного производители создали патчи драйверов.

Рис 1.2 Пакет после WEP-шифрования

В августе 2004 года хакер КоrеК написал новый статистический криптоана-лизатор, который позволял взламывать 40- и 104-битные ключи, используя 200 и 500 тыс. пакетов соответственно. Созданный им алгоритм был использован в утилите aircrack, обновленная версия которой и сегодня является основным инструментом для взлома ключей WEP.

Протокол WEP также выполняет функцию аутентификации, однако ее нельзя назвать полноценной, так как она основана на задаваемом пользователем пароле и на предположении, что его знают лишь легитимные отправитель и получатель. Эту проблему пытались решить за счет использования списка МАС-адресов допустимых клиентских устройств (фильтрация по MAC). Но МАС-адреса передаются в открытом виде, они могут быть перехвачены и использованы для подмены МАС-адреса устройства нарушителя.

Второй проблемой аутентификации в протоколе WEP является его односторонность, т. е. аутентифицируются только клиентские устройства, которые не могут определить легитимность точки доступа. Это позволяет использовать атаки с фальшивыми точками доступа.

Проблему могло решить существенное удлинение ключа шифрования, что привело бы к неоправданному снижению пропускной способности сети. Поэтому разработчики не стали модифицировать этот алгоритм, в более поздних реализациях просто увеличив ключ до 256 бит и приступив к разработке нового стандарта безопасности WPA.

WEP протокол-процесс шифрования:

Этот протокол должен обеспечить защиту данных в момент их передачи по сети. В его основе лежит шифрование передаваемых пакетов с помощью особого ключа k. Рассмотрим процесс шифрования:

Контрольное суммирование: первый этап. Вычисляется контрольная сумма c(M) сообщения (M). Затем контрольная сумма добавляется к самому сообщению P = (M, c(M)), что является исходными данными для второго этапа. Заметьте - ни c(M), ни P не зависят от ключа k. Шифрование: второй этап. Текст P шифруется по алгоритму RC4. Пусть стартовый вектор будет (IV) . Алгоритм RC4 генерирует keystream - т.е. последовательность случайных байт зависящих от IV v и ключа k. Обозначим этот keystream как RC4(v,k). Затем сообщение по методу XOR накладывается на keystream, и получаем зашифрованное сообщение:

C = P xor RC4(v,k).

Передача: последний этап. Происходит передача IV и зашифрованного сообщения по сети.

Все это можно представить таким образом:

A - B: v, (P xor RC4 (v, k)), где P = (M, c (M)).

Введем следующие сокращения для дальнейшего использования: сообщение (M) - исходные данные для шифрования; текст (P) - сумма сообщения и его контрольной суммы; пакет (С) - зашифрованный текст, передаваемый по сети.

Для декодирования полученных данных получатель проводит обратные действия. Во-первых: генерируется keystream RC4(v,k) и с помощью операции XOR превращает пакет в текст.

P' = C xor RC4(v,k) = (P xor RC4(v,k)) xor RC4(v,k) = P.

Затем получатель проверяет контрольную сумму декодированного текста P', исходя из (M', c'), пересчитывает ее c(M'), и проверяет, совпадает ли она с полученной C'. Это подразумевает то, что пользователь получает только пакеты с правильной контрольной суммой.

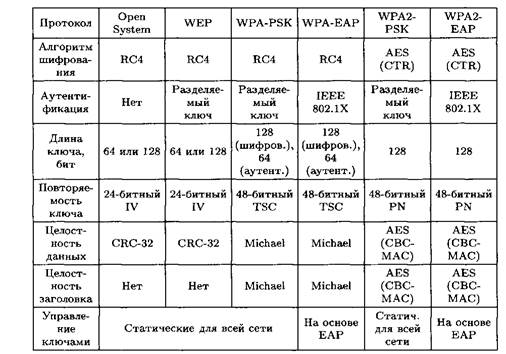

Стандарт WPA.

Стандарт WPA (Wi-Fi Protected Access) представляет собой подмножество спецификаций из принятого в 2004 году стандарта IEEE 802.11i. Весь же набор спецификаций стандарта IEEE 802.11i. Wi-Fi Alliance называется WPA2. Спецификации WPA были призваны дать пользователям альтернативу для WEP и стали переходной ступенью между ним и новым стандартом IEEE 802.11i, разработка которого сильно затянулась. Структуру WPA можно представить в виде формулы WPA = IEEE 802.1Х + ЕАР + TKIP + MIC , т. е. WPA является суммой нескольких элементов, рассмотренных ниже.

Протоколы IEEE 802.1X и ЕАР (Extensible Authentication Protocol — наращиваемый протокол аутентификации) обеспечивают механизм аутентификации пользователей, которые должны предъявить мандат или свидетельство для доступа в сеть. В больших корпоративных сетях для аутентификации часто используют сервер RADIUS. В иерархии сети он находится выше точки доступа и содержит базу данных со списком пользователей, которым разрешен доступ к сети. Такая система сетевой безопасности называется Enterprise (корпоративная). Для небольших фирм и домашних пользователей ее применение не оправдано, для них предусмотрен режим с предварительно распределяемым ключом PSK (Preshared Key). В этом режиме на каждом устройстве беспроводной сети вводится одинаковый пароль, и аутентификация происходит средствами точки доступа без использования сервера RADIUS.

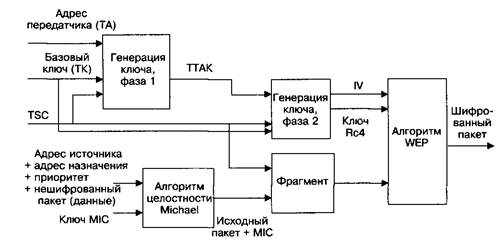

Рис. 1.3. Алгоритм шифрования по протоколу TKIP

Протокол TKIP (Temporal Key Integrity Protocol — протокол временной целостности ключа) выполняет функции обеспечения конфиденциальности и целостности данных. Функционально TKIP является расширением WEP (рис. 1.3). Аналогично WEP, он использует алгоритм шифрования RC-4, но более эффективный механизм управления ключами. Протокол TKIP генерирует новый секретный ключ для каждого передаваемого пакета данных, и один статический ключ WEP заменяется на, примерно 500 миллиардов возможных ключей, которые могут использоваться для шифрования данного пакета данных. Изменен и сам механизм генерации ключа. Он получается из трех компонентов: базового ключа длиной в 128 бит (ТК), номера передаваемого пакета (TSC) и МАС-адреса устройства-передатчика (ТА). Также в TKIP используется 48-разрядный вектор инициализации, чтобы избежать повторного использования IV, на котором основана выше описанная атака FMS. Алгоритм TKIP использует сквозной счетчик пакетов (TSC) длиной 48 бит. Он постоянно увеличивается, сбрасываясь в 1 только при генерации нового ключа. Младшие 16 бит TSC включаются в новый IV (рис. 1.4). Таким образом формируется механизм, препятствующий так называемым атакам с воспроизведением.

Рис.1.4. Пакет после шифрования по TKIP.

Атаки с воспроизведением используют специальные инструменты, которые внедряют новый трафик для ускорения взлома или даже сканируют порты беспроводных хостов. Такую атаку в рамках WEP остановить невозможно, поскольку стандарт ничего не говорит о том, как должен выбираться IV. В большинстве случаев выбор производится (псевдо?) случайно. Напротив, в TKIP IV увеличиваются последовательно (вместе с TSC), причем те пакеты, где порядок IV (TSC) нарушен, отбрасываются. Это смягчает остроту проблемы воспроизведения трафика, но зато вступает в некоторое противоречие с одним усовершенствованием, направленным на повышение качества обслуживания, которое было предложено группой по разработке стандарта IEEE 802.11e. Дело в том, что подтверждать каждый принятый кадр, как описано в алгоритме CSMA/CA, неэффективно. Поэтому было предложено улучшение, названное групповым подтверждением (burst-АСК). Смысл его в том, чтобы подтверждать не каждый отдельный кадр, а группу из 16 кадров. Если один из 16 посланных кадров не дошел до получателя, то применяется селективное подтверждение (аналогичное селективному АСК в опциях TCP), требующее повторно передать только потерянный кадр, а не все 16. Разумеется, из-за порядкового счетчика TKIP повторно переданный кадр будет отвергнут, если уже получены кадры с большими номерами IV. Чтобы решить эту проблему, в протоколе TKIP применяется окно воспроизведения (replay window), в котором хранятся последние 16 принятых IV, и проверяется, присутствует ли среди них кадр-дубль. Если это так и если этот кадр не был получен ранее, он принимается. Не менее важен механизм MIC (Message Integrity Check или Michael). Он обеспечивает проверку целостности сообщений вместо очень простого и небезопасного вектора проверки целостности ICV в WEP. Он также строится на основе CRC-32, но длина MIC — 64 бита (два 32-разрядных слова), посредством чего препятствует изменению содержимого передаваемых пакетов. В отличие от ICV, механизм MIC использует мощную хэш-функцию, которую применяют отправитель и получатель, а затем сравнивают результат. Если он не совпадает, то данные считаются ложными и пакет отбрасывается. Более того, в алгоритм заложены меры противодействия атакам. Если приемник обнаружит две ошибки в MIC в период не более 60 с, соединение будет разорвано и восстановлено не ранее чем через 60 с со сменой всех ключей. Тем не менее, несмотря на все меры, в ноябре 2008 года была опубликована работа, в которой описывался алгоритм атак на протокол TKIP. Повысить степень криптозащиты призван стандарт IEEE 802.11i (WEP2). Несмотря на все нововведения, WPA поддерживается ранее выпущенным оборудованием спецификаций IEEE 802.Ha/b/g, и для его использования в большинстве случаев достаточно обновить драйвер и сменить прошивку программы процессора устройства. Для использования же нового стандарта IEEE 802.11i (WPA2 по обозначению комитета Wi-Fi Alliance) необходимо новое оборудование, так как в нем на смену шифрованию RC4 пришел стандарт AES.

2. Архитектура стандарта IEEE 802.11i.

Принятый в июне 2004 года, стандарт IEEE 802.11i во многом сходен с WPA, однако предлагает более высокий уровень безопасности. В IEEE 802.11i определена концепция надежно защищенной сети — Robust Security Network (RSN). Стандарт использует протокол ССМР (Counter-Mode СВС MAC Protocol) на основе блокового шифра стандарта AES (Advanced Encryption Standard). Для протокола ССМР алгоритм AES играет ту же роль, что и RC4 для протокола TKIP. Оба протокола работают с одним и тем же механизмом управления ключами. Как и TKIP, ССМР использует 48-битные IV и несколько измененный алгоритм MIC. Благодаря использованию стойкого шифра AES отпала необходимость в генерации пакетных ключей (новый ключ для каждого пакета), и теперь один ключ, создаваемый при каждой ассоциации клиента с сервером, используется для шифрования трафика и для генерации контрольной суммы. В целом, в архитектуре IEEE 802.11i можно выделить два «рубежа»: улучшенные протоколы шифрования и протокол контроля доступа на базе портов (IEEE 802.IX). IEEE 802.11i предусматривает наличие трех участников процесса аутентификации. Это сервер аутентификации (Authentication Server, AS), точка доступа (Access Point, АР) и рабочая станция (Station, STA). В процессе шифрования данных участвуют только АР и STA (AS не используется).

Стандарт предусматривает двустороннюю аутентификацию (в отличие от WEP, где аутентифицируется только рабочая станция, но не точка доступа). При этом, местами принятия решения о разрешении доступа являются STA и AS, а местами исполнения этого решения — STA и АР. Для работы по стандарту IEEE 802.11i создается иерархия ключей, включающая Master Key (МК), Pairwise Master Key (PMK), Pairwise Transient Key (PTK), а также групповые ключи (GTK), служащие для защиты широковещательного сетевого трафика:

МК — симметричный ключ, воплощающий решение STA и AS о взаимной аутентификации. Для каждой сессии создается новый ключ МК.

РМК — обновляемый симметричный ключ, владение которым означает разрешение (авторизацию) на доступ к среде передачи данных в течение данной сессии. РМК создается на основе МК. Для каждой пары STA и АР в каждой сессии создается новый ключ РМК.

РТК — коллекция операционных ключей, которые используются для привязки РМК к данным STA и АР, распространения GTK и для шифрования данных.

Выделяется пять фаз работы IEEE 802.11i:

I. В фазе обнаружения STA находит АР, с которой может установить связь и получает от нее параметры безопасности, используемые в данной сети. Таким образом STA узнает идентификатор сети (SSID) и методы аутентификации. Затем STA выбирает метод аутентификации и между STA и АР устанавливается соединение.

II. В фазе аутентификации IEEE 802. IX выполняется взаимная аутентификация STA и AS, создаются МК и РМК. В данной фазе STA и АР блокируют весь трафик, кроме трафика IEEE 802.IX.

III. В третьей фазе AS перемещает РМК на точку доступа. Теперь STA и АР владеют действительными ключами РМК.

IV. Четвертая фаза — управление ключами IEEE 802.IX. В этой фазе происходит генерация, привязка и верификация ключа РТК.

V. Пятая фаза — шифрование и передача данных. Для шифрования используется соответствующая часть РТК.

Процесс аутентификации и доставки ключей определяется стандартом IEEE 802.IX. Он предоставляет возможность использовать в беспроводных сетях традиционные серверы аутентификации. Спецификация IEEE 802.11i не определяет тип сервера аутентификации, но де-факто стандартным является использование сервера RADIUS (Remote Authentication Dial-In User Server).

Стандартом IEEE 802.11i предусмотрен режим Pre-Shared Key (PSK), который позволяет обойтись без сервера доступа. При использовании этого режима на STA и на АР вручную вводится Pre-Shared Key, который используется в качестве РМК. Дальше генерация РТК происходит описанным выше порядком. Режим PSK может использоваться в небольших сетях, где нецелесообразно устанавливать AS, а также при работе в режиме ad-hoc. Подробнее рассмотрим перечисленные нами основные элементы стандарта WAP2.

Протокол IEEE 802. IX .

Первоначально стандарт IEEE 802.IX задумывался для обеспечения аутентификации пользователей на уровне 2 в коммутируемых проводных локальных сетях. В беспроводных локальных сетях стандарт IEEE 802.IX имеет дополнительную функцию: динамическое распределение ключей . Для ее поддержки генерируется два набора ключей.

Первый набор состоит из сеансовых (или попарных) ключей, уникальных для каждого соединения (ассоциации) между клиентским хостом и точкой доступа. Сеансовые ключи обеспечивают приватность канала и решают проблему «одного ключа WEP для всех».

Второй набор состоит из групповых ключей. Групповые ключи разделяются всеми хостами в одной соте сети IEEE 802.11 и применяются для шифрования трафика, вещаемого на группу. Длина сеансовых и попарных ключей составляет 128 бит. Попарные ключи порождаются из главного попарного ключа (Pairwise Master Key — PMK) длиной 256 бит. PMK выдается RADIUS-сервером каждому устройству сети. Аналогично, групповые ключи порождаются из главного группового ключа (Groupwise Master Key — GMK). В ходе процедуры порождения РМК и GMK используются в сочетании с четырьмя ключами квитирования EAPOL, которые в совокупности называются попарным временным ключом. Зачастую нецелесообразно применять RADIUS-сервер с базой данных конечных пользователей. В таком случае для генерирования сеансовых ключей используется только предварительно распределенный ключ РМК (вводится вручную). Поскольку в локальных сетях IEEE 802.11 нет физических портов, то ассоциация между беспроводным клиентским устройством и точкой доступа считается сетевым портом доступа. Беспроводной клиент рассматривается как претендент, а точка доступа — как аутентификатор. Таким образом, в терминологии стандарта IEEE 802.IX точка доступа играет роль коммутатора в проводных сетях Ethernet. Очевидно, что проводной сегмент сети, к которому подключена точка доступа, нуждается в сервере аутентификации. Его функции обычно выполняет RADIUS-сервер, интегрированный с той или иной базой данных пользователей, в качестве которой может выступать стандартный RADIUS, LDAP, NDS или Windows Active Directory. Коммерческие беспроводные шлюзы высокого класса могут реализовывать как функции сервера аутентификации, так и аутентификатора. То же относится и к программным шлюзам на базе Linux, которые могут поддержать стандарт IEEE 802. IX с помощью Host АР и установленного RADIUS-сервера.

В стандарте IEEE 802.IX аутентификация пользователей на уровне 2 выполняется по протоколу ЕАР (Extensible Authentication Protocol) ,который был разработан Группой по проблемам проектирования Интернета (IETF). Протокол ЕАР — это замена метода CHAP, который применяется в протоколе «точка-точка» (РРР) , он предназначен для использования в локальных сетях (ЕАР over LAN). Спецификация ЕАР over LAN (EAPOL) определяет, как кадры ЕАР инкапсулируются в кадры сетей стандартов IEEE 802.3, IEEE 802.5 и IEEE 802.10.

Рис. 2.1 Обмен кадрами EAP.

Принцип выполнения аутентификации (рис. 2.1):

после того как канал установлен, аутентификатор посылает начальный запрос идентификации (Identity Request), за которым следует один или несколько запросов о предоставлении информации для аутентификации. Претендент посылает ответ на каждый запрос. Аутентификатор завершает процесс аутентификации отправкой пакета об успехе или неудаче аутентификации. Отметим, что структура сообщения ЕАР аналогична структуре пакета RADIUS. Детальная информация о типах пакетов ЕАР приведена в RFC 3748 .

Существует несколько вариантов протоколов ЕАР, разработанных с участием различных компаний-производителей:

EAP-MD5 — это обязательный уровень ЕАР, который должен присутствовать во всех реализациях стандарта IEEE 802.IX, именно он был разработан первым. Функционально он дублирует протокол CHAP. Мы не рекомендуем пользоваться протоколом EAP-MD5 по трем причинам. EAP-MD5 не поддерживает динамическое распределение ключей. Он уязвим для атаки «человек посередине» с применением фальшивой точки доступа и для атаки на сервер аутентификации, так как аутентифицируются только клиенты. В ходе аутентификации противник может

подслушать запрос и зашифрованный ответ, после чего провести атаку с известным открытым или шифр-текстом.

EAP-TLS (Transport Layer Security, RFC 2716) поддерживает взаимную аутентификацию на базе сертификатов. EAP-TLS основан на протоколе SSLv3 и требует наличия удостоверяющего центра.

EAP-LEAP (Lightweight ЕАР или EAP-Cisco Wireless) — это запатентованный компанией Cisco вариант ЕАР, реализованный в точках доступа и беспроводных клиентских картах Cisco Aironet. LEAP был первой (и на протяжении длительного времени единственной) схемой аутентификации в стандарте IEEE 802.IX, основанной на паролях. Поэтому LEAP приобрел большую популярность и поддерживается в сервере Free-RADIUS, несмотря на то, что это фирменное решение. В основе LEAP лежит прямой обмен запрос-свертка пароля. Сервер аутентификации посылает клиенту запрос, а тот должен вернуть пароль, предварительно выполнив его свертку со строкой запроса. Будучи основанным на применении паролей, EAP-LEAP аутентифицирует пользователя, а не устройство. В то же время очевидна уязвимость этого варианта для атак методом полного перебора и по словарю, не характерная для методов аутентификации с применением сертификатов.

К числу менее распространенных реализаций ЕАР относятся PEAP (Protected ЕАР, неутвержденный стандарт IETF) и EAP-TTLS (Tunneled Transport Layer Security ЕАР), разработанный компанией Certicom and Funk Software. Эти варианты достаточно развиты и поддержаны производителями, в частности Microsoft и Cisco.

Для работы EAP-TTLS требуется, чтобы был сертифицирован только сервер аутентификации, а у претендента сертификата может и не быть, так что процедура развертывания упрощается. EAP-TTLS поддерживает также ряд устаревших методов аутентификации, в том числе PAP, CHAP, MS-CHAP, MS-CHAPv2 и EAP-MD5. Чтобы обеспечить безопасность при использовании этих методов, EAP-TTLS создает зашифрованный по протоколу TLS туннель, внутри которого эти протоколы и работают. Примером практической реализации EAP-TTLS может служить программное обеспечение для управления доступом в беспроводную сеть Odyssey от компании Funk Software (Windows ХР/2000/98/Ме).

Такое разнообразие вносит дополнительные проблемы совместимости. В результате выбор подходящего оборудования и программного обеспечения для беспроводной сети становится нетривиальной задачей.

Протокол шифрования ССМР.

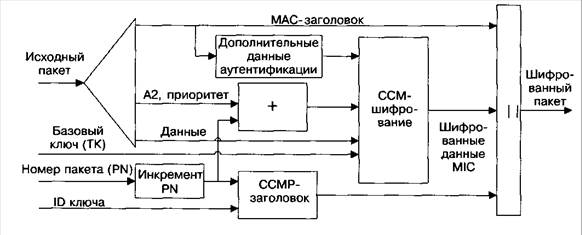

Рассмотренный нами в рамках WAP протокол TKIP не обязателен для реализации в окончательной версии стандарта IEEE 802.11i, но он обратно совместим со старым WEP и не требует полного обновления беспроводного оборудования. Напротив, протокол ССМР обязателен для совместимости со стандартом IEEE 802. 11i. В нем применяется шифр Advanced Security Standard (AES или шифр Rijndael) в режиме счетчика со сцеплением блоков шифр-текста и кодом аутентификации сообщения (СВС-МАС) (рис. 2.2). Режим счетчика (ССМ) был создан специально для стандарта IEEE 802.11i, но позже был представлен комитету NIST для универсального применения совместно с шифром AES.

Рис.2.2 Алгоритм шифрования по протоколу ССМР

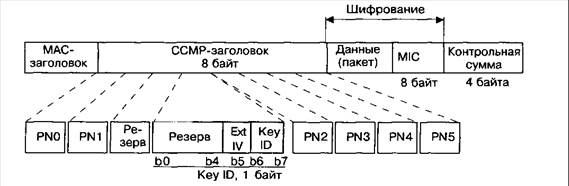

В стандарте IEEE 802.Hi определено, что размер ключа AES равен 128 бит. Как и в TKIP, в ССМР используются 48-разрядные IV (здесь они называются номерами пакетов, PN) (рис. 2.3) и несколько видоизмененный алгоритм MIC. В ССМР функции порождения пакетных ключей не реализованы, поскольку сильный шифр AES делает их излишними.

2.3 Пакет после шифрования по ССМР.

В этом протоколе один и тот же ключ, создаваемый отдельно для каждой ассоциации, применяется как для шифрования данных, так и для генерирования контрольной суммы. Контрольная сумма длиной 8 октетов, применяемая для гарантии целостности сообщения, считается гораздо более эффективной, чем вычисляемая алгоритмом Michael в протоколе TKIP.

Таблица 1 Возможности протоколов шифрования, используемых в беспроводных сетях.

Отметим, что уже созданы микросхемы с аппаратной реализацией AES, что снижает вычислительную нагрузку на аппаратуру сетевых устройств. Это, а также выход на рынок продуктов, поддерживающих протокол ССМР, влечет полный пересмотр архитектуры оборудования для сетей IEEE 802.11. Кроме того, еще остается несколько вопросов, не решенных в стандарте IEEE 802.Hi. В частности, речь идет о безопасности независимых сетей, быстрой передаче пользователя от одной точки доступа к другой, а также о процедурах прекращения сеанса и отсоединения.

Модель AAA.

Протокол RADIUS AAA (Authentication, Authorization, Accounting — аутентификация, авторизация и учет) считается краеугольным камнем службы удаленной аутентификации пользователей RADIUS (Remote Authentication Dial-In User Service). Она предназначена для управления доступом к компьютерным ресурсам, проведения определенных политик, анализа использования ресурсов и предоставления информации, необходимой для взимания платы за пользование ими. Все эти процедуры жизненно важны для эффективного и рационального управления сетью.

В основе модели AAA лежат три понятия — аутентификация, авторизация и учет.

Аутентификация — это способ идентификации пользователя путем запроса его «верительных грамот» и проверки их правильности. Предполагается, что у каждого пользователя имеется уникальный набор характеристик для получения доступа. Сервер, удовлетворяющий требованиям AAA, сравнивает эти характеристики с теми, которые хранятся в базе данных. Если «верительные грамоты» совпадают, то пользователю предоставляется доступ к запрошенным сетевым ресурсам, в противном случае в доступе будет отказано. По завершении процедуры аутентификации следует авторизация , т. е. принятие решения о том, разрешено ли пользователю выполнять определенные задачи и пользоваться теми или иными сетевыми ресурсами. Обычно авторизация производится одновременно с аутентификацией; если разрешение получено, то пользователь будет иметь доступ к ресурсам. Таким образом, авторизация — необходимая составная часть разумной политики администрирования. Последняя составляющая модели AAA — это учет . Под учетом понимается процесс измерения и протоколирования используемых сетевых ресурсов. Сюда включается мониторинг и фиксация событий для различных целей, в том числе биллинга, анализа трендов, учета потребления ресурсов, планирования вычислительных мощностей и текущего сопровождения.

Несмотря на то, что протокол RADIUS был разработан еще до оформления модели AAA, он может служить хорошим примером ее практической реализации. Протокол RADIUS широко применяется во многих сетях. Его можно определить как протокол безопасности, в котором для аутентификации удаленных пользователей используется модель клиент-сервер. Реализуется он в виде серии запросов и ответов, которые клиент передает от сервера доступа к сети (Network Access Server — NAS) до конечного пользователя. Протокол RADIUS был разработан в ответ на настоятельную необходимость иметь некий метод аутентификации, авторизации и учета действий пользователей, которым необходим доступ к разнородным вычислительным ресурсам.

Основные особенности протокола RADIUS:

- Модель клиент-сервер. Сервер NAS выступает в роли клиента RADIUS. Этот клиент отвечает за доставку информации о пользователе RADIUS-cep-веру и выполнении тех или иных действий в зависимости от полученного ответа. RADIUS-серверы отвечают за прием запросов на установление соединения, аутентификацию пользователей и возврат всех деталей конфигурации клиенту, который будет предоставлять пользователю определенные сервисы. Кроме того, RADIUS-сервер может выступать в виде прокси-клиента для других RADIUS-серверов или иных серверов аутентификации.

- Сетевая безопасность. Во время аутентификации пользователя обмен данными между клиентом и сервером шифруется с помощью общего секретного кода, который никогда не передается по сети в открытом виде. Пароли пользователей клиент передает RADIUS-серверу также в зашифрованном виде, чтобы исключить возможность прослушивания.

- Гибкие механизмы аутентификации. RADIUS-сервер допускает различные методы аутентификации пользователей. Получив имя пользователя и его пароль, он может поддержать процедуры аутентификации по протоколу PAP, CHAP или ОС UNIX, а также поискать информацию в иных хранилищах, например РАМ, LDAP, SQL и т. д..

- Расширяемый протокол. Все данные передаются в виде троек переменной длины: атрибут-длина-значение. Можно добавлять новые значения атрибутов, не нарушая корректность работы существующей реализации, за счет чего протокол становится более гибким и динамичным, способным к расширению.

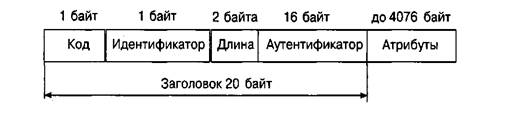

Рис. 2.4 Структура пакета протокола RADIUS.

Пакеты протокола RADIUS (рис. 2.4) инкапсулированы в поток данных протокола UDP. Поле кода определяет тип пакета.

Получив пакет с некорректным значением кода, сервер игнорирует его без каких-либо уведомлений. Идентификатор позволяет клиенту RADIUS сопоставить полученный от сервера ответ с ранее посланным запросом. В поле «длина» указывается длина пакета сообщения в байтах (от 20 до 4096), включая заголовок. Аутентификатор используется для аутентификации и верификации ответа от RADIUS-сервера, а также как механизм сокрытия паролей. В этом поле могут передаваться значения двух типов: идентификаторы запроса и ответа.

Аутентификатор запроса может встречаться в пакетах типа Access (Доступ) и Accounting Request (Запрос учетной информации), его значение должно быть случайно и уникально. Ответ передается в пакетах типа Access-Accept (Доступ разрешен), Access-Reject (Доступ запрещен) и Access-Challenge (Запрос). Аутентификатор ответа должен содержать значение хеш-функции (по алгоритму MD5), вычисленное по значениям полей кода, идентификатора, длины, аутентификатора, атрибутов и по общему секретному коду.

В поле атрибутов передаются различные характеристики службы, обычно для анонсирования конкретных предлагаемых или запрашиваемых возможностей.

Уязвимости протокола RADIUS.

Известен целый ряд слабостей RADIUS, причиной которых является как сам протокол, так и неудачная реализация клиентов. Перечислим некоторые уязвимости, далеко не исчерпав весь список проблем протокола. Отметим, что сам по себе протокол UDP позволяет подделывать пакеты. Атаки можно отнести к следующим категориям:

· подбор «верительных грамот» пользователя методом полного перебора;

· DoS-атака;

· повтор сеанса;

· внедрение поддельных пакетов.

Различные виды атак многократно описаны в литературе, отметим лишь некоторые наиболее общие типы.

Атака на аутентификатор ответа .

Аутентификатор ответа (Response Authenticate) — это, по существу, MD5-свертка. Если злоумышленник сумел перехватить корректную последовательность пакетов типа Access-Request, Access-Accept или Access-Reject, то он может, уже не находясь в сети, попробовать вскрыть общий секретный код методом полного перебора, поскольку остальные параметры, на основе которых вычисляется свертка, известны (код + идентификатор + длина + аутентификатор + атрибуты). Затем возможно повторять эту свертку при каждой попытке угадать общий секретный код.

Атака на общий секретный код на основе атрибута Password .

Мандат, содержащий пару имя-пароль, является защищенным, но противник может получить информацию об общем секретном коде, если будет следить за попытками аутентификации. Если взломщик предпримет попытку аутентифи-цироваться с известным паролем, а затем перехватит отправляемый в результате пакет Accept-Request, то он сможет сравнить защищенную часть атрибута User-Password с паролем, который он сообщил клиенту ранее. Поскольку аутентификатор ответа известен (его можно увидеть в пакете Accept-Request), то противник получает возможность провести атаку методом полного перебора на общий секретный код, уже не находясь в сети.

Атака на пароль пользователя .

Эта атака аналогична предыдущей: зная общий секретный код, противник может пробовать различные пароли путем модификации и воспроизведения пакетов типа Access-Request. Если сервер не ограничивает число безуспешных попыток аутентификации одного пользователя, то атакующий сумеет выполнить полный перебор всех паролей, пока не отыщет правильный. Следует отметить, что применение стойкой схемы аутентификации в пакете Access-Request сделает такую атаку почти невозможной.

Атака на аутентификатор запроса .

Безопасность пакета в протоколе RADIUS зависит от значения аутентифи-катора запроса. Оно должно быть уникальным и непредсказуемым. Однако в спецификациях протокола генерированию этого поля не уделено должного внимания, поэтому существует много реализаций, в которых алгоритм оставляет желать лучшего. Если клиент пользуется генератором псевдослучайных чисел с коротким периодом, то желаемый уровень безопасности протокола не будет достигнут.

Атака воспроизведением ответов сервера.

Противник может создать базу данных с аутентификаторами запросов, идентификаторами и соответствующими им ответами сервера, если будет периодически прослушивать и перехватывать трафик между клиентом и сервером. Увидев запрос с уже встречавшимся ранее аутентификатором, противник замаскирует себя под сервер и повторит наблюдавшийся ранее ответ. Кроме того, можно воспроизвести похожий на легитимный ответ сервера типа Access-Accept и тем самым аутентифицироваться, не представив корректных «верительных грамот».

Атака на общий секретный код .

Стандарт протокола RADIUS допускает использование одного и того же общего секретного кода многими клиентами. Это небезопасно, так как позволяет некорректно реализованным клиентам скомпрометировать сразу много машин. Рекомендуется задавать разные секретные коды для каждого клиента, причем

выбирать слова, отсутствующие в словаре, чтобы их невозможно было предсказать.

3. Обеспечение конфиденциальности

и целостности данных с использованием VPN.

Виртуальная частная сеть VPN — это технология сетевого доступа, позволяющая на основе телекоммуникационной инфраструктуры общего пользования, например, Интернетом, сформировать защищенные каналы обмена информацией между отдельными сетями и/или пользователями. Поскольку беспроводные сети IEEE 802.11 легко доступны для случайного или злонамеренного прослушивания, то именно в них развертывание и обслуживание VPN приобретает особую важность, если необходимо обеспечить высокий уровень защиты информации. Стандарт IEEE 802.11i снизил необходимость развертывания VPN, но она полностью не отпадает в сетях, где безопасность информации играет решающую роль. Кроме того, в реализациях стандарта IEEE 802.11i обнаружилось немало проблем с безопасностью. Можно утверждать, что с течением времени будут разработаны новые атаки против этого стандарта. Да и для обеспечения безопасности особо секретных данных нельзя полагаться на какой-то один механизм или на защиту лишь одного уровня сети. В случае двухточечных каналов проще и экономичнее развернуть VPN, покрывающую две сети, чем реализовывать защиту на базе стандарта IEEE 802.11i, включающую RADIUS-сервер и базу данных о пользователях.

В названии VPN слово «виртуальный» подразумевает мирное сосуществование в одном сегменте сети двух различных сетей, не создающих помех друг другу, будь то сети IP, IPX и DDP в одной локальной сети или трафик IP, IPSec и L2TP в Интернете. Слово «частная» означает признание того факта, что весь обмен данными и вообще наличие какой-то сети понятны лишь концевым точкам канала и никому больше. Это равным образом относится к секретности и аутентичности передаваемых данных.

VPN строится на двух механизмах — туннелировании и шифровании .

Суть туннелирования — исходные передаваемые пакеты вставляются (инкапсулируются) в пакеты транспортной сети, через которую реализуется передача. При этом форматы исходных пакетов не имеют никакого значения, что допускает передачу через, например, IP-сеть любой не-IP информации. Разумеется, возможен и вариант передачи IP-B-IP. В этом случае каждая дейтаграмма «как есть» вставляется в другую дейтаграмму в начале туннеля и передается по сети. В узле-получаетеле (конец туннеля), определяемом заголовком внешней дейтаграммы, происходит выделение (декапсуляция) внутренней дейтаграммы и ее обработка в соответствии с ее заголовком. Дополнительно, инкапсулируемый пакет может шифроваться любым способом, причем не только поле данных, но и служебные заголовки. Возможно использование методов аутентификации (т. е. получатель должен удостовериться в легитимности источника пакета перед его обработкой). Для каждого из этих механизмов существуют свои протоколы, широко используемые в современных сетях. Но для отправителя исходных пакетов и их конечного получателя все эти механизмы скрыты, а среда передачи выглядит абсолютно прозрачной, как будто они находятся в одной локальной сети.

Распространено представление о том, что VPN обязательно должна шифровать все проходящие через нее данные, но в общем случае это не так.

VPN отвечает трем условиям:

- конфиденциальность,

- целостность

- доступность.

Следует отметить, что никакая VPN не является устойчивой к DoS- или DDoS-атакам (Отказ в обслуживании или Распределенный отказ в обслуживании). Также VPN не защищает от несанкционированного доступа на физическом уровне просто в силу своей виртуальной природы и зависимости от нижележащих протоколов.

Основное достоинство связи через VPN — это сокращение расходов на построение каналов связи между удаленными точками. На данный момент альтернативой VPN служат выделенные линии или внедрение сервера удаленного доступа. Выделенные линии обычно организуются для критически важных приложений, которым требуется гарантированная пропускная способность, тогда как передача данных по сетям общего пользования представляется ненадежной, а их доступность в любой момент времени не может быть гарантирована. Создание беспроводного двухточечного канала — это еще одна недорогая альтернатива, но в свете атак, рассмотренных выше, такое решение нельзя считать достаточно безопасным. Традиционные для сетей IEEE 802.Ha/b/g механизмы аутентификации и шифрования сами по себе не в состоянии обеспечить необходимый уровень защиты от опытного взломщика. Но если развертывание протокола IEEE 802.IX и RADIUS-сервера слишком дорого для двухточечных беспроводных мостов, то большинство имеющихся на рынке сетевых устройств могут поддержать VPN, обеспечивающую примерно такой же уровень защиты.

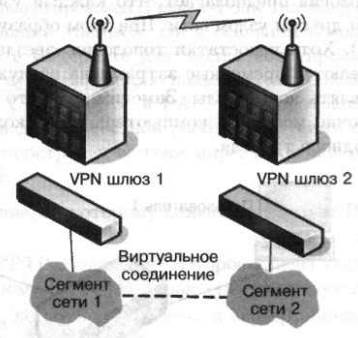

Топология VPN может быть самой разной, но основные — это «сеть-сеть» и «хост-сеть» . Топология «сеть-сеть», очевидно, связывает две удаленные локальные сети (рис. 3.1).

Рис.3.1. VPN между разнесенными сетями.

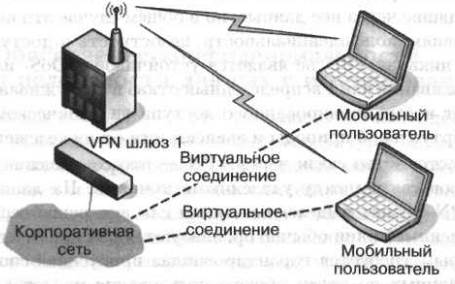

Топология хост-сеть Топология «хост-сеть» означает, что сначала клиент устанавливает соединение с сетью общего пользования (с Интернетом), а через нее — с VPN-шлюзом нужной его сети (например, сети своей организации) (рис. 3.2). После успешной аутентификации создается туннель поверх сети общего пользования.

Рис.3.2 Топология VPN “хост-сеть”

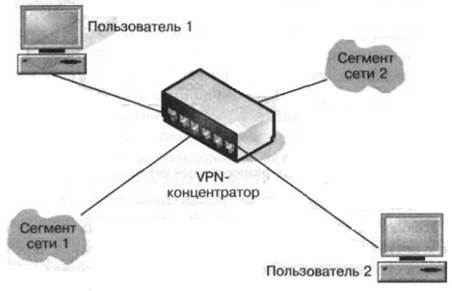

Топология типа «звезда» — самая распространенная для VPN. Центральный VPN-концентратор организует туннели со всеми удаленными клиентами (рис.3.3). Масштабируемость и общая производительность такой сети ограничена пропускной способностью и вычислительной мощностью VPN-концентратора. Последнее особенно актуально, поскольку сначала нужно расшифровать принятые данные, а затем снова зашифровать перед отправкой. Но в сети «звезда» проще выполнять конфигурирование, обслуживание, контроль доступа и учет. Но при выходе концентратора из строя перестанет работать вся сеть. Звездная топология применима в сетях с каналами «точка-многоточка», но она менее безопасна, чем топология «хост-сеть» поскольку позволяет беспроводным хостам взаимодействовать между собой (через концентратор).

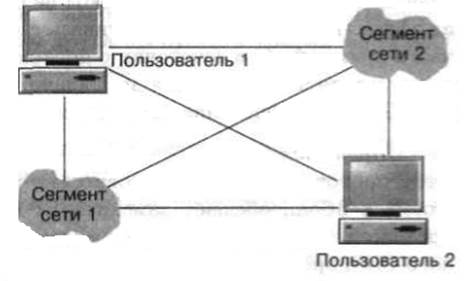

Полносвязная топология предполагает, что каждый узел напрямую соединен туннелем с любым другим узлом сети. При этом образуется «переплетение» соединений (рис. 3.4). Хотя недостатки топологии «звезда» и устраняются, но существенно увеличиваются временные затраты на обслуживание сети и становится трудно добавлять новые узлы. Заметим еще, что оконечные клиенты должны быть достаточно мощными компьютерами, поскольку им приходится поддерживать более одного туннеля.

Рис.3.3 Топология “Звезда”

Рис.3.4 Полносвязная топология.

Распространенные туннельные протоколы и VPN .

Протокол IPsec.

IPSec — наиболее широко признанный и стандартизованный из всех протоколов VPN. IPSec — это набор различных открытых алгоритмов, работающих поверх стека IP. Он предоставляет службы аутентификации и шифрования данных на третьем уровне модели OSI и может быть реализован на любом устройстве, которое работает по протоколу IP. В

отличие от многих других схем шифрования, которые защищают конкретный протокол верхнего уровня, IPSec может защитить весь IP-трафик. Он применяется также в сочетании с туннельными протоколами на уровне 2 для шифрования и аутентификации трафика, передаваемого по протоколам, отличным от IP.

Протокол РРТР.

Двухточечный туннельный протокол (Point-to-Point Tunneling Protocol — РРТР) — это технология компании Microsoft. Он в основном используется для создания безопасных каналов в Интернете для машин под упроавлением ОС Windows. РРТР обеспечивает аутентификацию пользователей с помощью таких протоколов, как MS-CHAP, CHAP, SPAP и РАР. Этот протокол недостаточно гибок и мало приспособлен для совместной работы с другими протоколами VPN, но прост и широко распространен во всем мире. Протокол определяет следующие типы коммуникаций:

o РРТР-соединение, по которому клиент организует РРР-канал с провайдером;

o управляющее РРТР-соединение, которое клиент организует с VPN-сервером и по которому согласует характеристики туннеля;

o РРТР-туннель, по которому клиент и сервер обмениваются зашифрованными данными.

Этот протокол имеет известные уязвимости и использует относительно слабые шифры MD4 и DES.

Протокол GRE

Протокол Generic Routing Encapsulation (GRE) разработан компанией Cisco и применяется для туннелирования трафика между различными частными сетями, включая не-IP трафик, который нельзя пропустить по сети в неизменном виде. Несмотря на то, что протокол не осуществляет шифрования, он позволяет эффективно организовать туннель с низкими накладными расходами. GRE часто применяется в сочетании с протоколами шифрования на сетевом уровне, в результате чего решаются две задачи: инкапсуляция не-IP трафика, реализуемая GRE, и шифрование, выполняемое другим протоколом, например, IPSec.

Протокол L2TP.

Этот протокол (RFC 2661), совместно разработанный компаниями Cisco, Microsoft и 3Com, обещает заменить РРТР в качестве основного туннельного протокола. По существу, L2TP представляет собой комбинацию РРТР и созданного Cisco протокола Layer Two Forwarding (L2F). Протокол L2TP применяется для туннелирования РРР-трафика поверх IP-сети. Для установления соединения по коммутируемой линии в нем используется РРР с аутентификацией по протоколу РАР или CHAP. Но в отличие от РРТР, L2TP определяет свой собственный туннельный протокол. Поскольку L2TP работает на уровне 2, то через туннель можно пропускать и не-IP трафик. L2TP совместим с любым канальным протоколом, например ATM, Frame Relay или IEEE 802.11. Сам по себе протокол не содержит средств шифрования, но может быть использован в сочетании с другими протоколами или механизмами шифрования на прикладном уровне.

Помимо стандартных протоколов VPN существуют и специализированные варианты. Рассмотрим некоторые из них.

Протокол cIPe.

Разработчики утверждают, что cIPe обеспечивает почти такой же уровень безопасности, как IPSec. Протокол работает на уровне IP и позволяет туннелировать протоколы более высоких уровней (например, ICMP, TCP, UDP). Принцип работы напоминает РРР, но cIPe инкапсулирует передаваемые IP-пакеты в UDP-дейтаграммы. При разработке cIPe была поставлена цель создать облегченный протокол, в котором для шифрования данных применяются достаточно стойкие криптографические алгоритмы Blowfish и IDEA, но при этом простой для установки и обслуживания и в то же время несколько более производительный, чем IPSec. В cIPe используется единственный UDP-порт для организации туннеля, трафик без труда проходит через механизм преобразования сетевых адресов NAT (network address translation) и межсетевой экран с запоминанием состояния. Существуют бесплатные реализации cIPe как для UNIX, так и для Windows. К сожалению, были выявлены многочисленные недостатки, допущенные при проектировании cIPe, которые, вероятно, не будут исправлены до выхода следующей версии протокола.

Пакет OpenVPN.

Open VPN — это еще одно открытое решение, по своей функциональности аналогичное cIPe. Пакет легко инсталлируется и конфигурируется. Он работает на большинстве UNIX-подобных систем, в которых есть драйверы виртуальной сети TUN/TAP. OpenVPN имеет модульную структуру. Все криптографические функции реализованы посредством библиотеки OpenSSL, в том числе и самые современные шифры, к примеру, AES с 256-битным ключом. Следовательно, протокол в полной мере поддерживает реализованные в OpenSSL механизм PKI для аутентификации сеансов, протокол TLS для обмена ключами, не зависящий от шифра интерфейс EVP для шифрования данных и коды НМАС для аутентификации данных. Как и в случае cIPe, использование единственного UDP-порта для инкапсуляции туннеля позволяет без труда пропускать трафик через NAT и межсетевые экраны с запоминанием состояния.

Пакет VTun.

VTun — это решение, которое использует драйвер виртуальной сети TUN/TAP для туннелирования IP-трафика. Протокол поддерживает все распространенные протоколы уровня 3, в том числе IPX и AppleTalk, протоколы для работы по последовательным линиям связи РРР и SLIP, а также все программы, работающие с конвейерами UNIX. Встроенный механизм контроля трафика позволяет ограничивать входную и выходную скорость работы туннеля, что отличает это решение от всех остальных. С точки зрения конфиденциальности, VTun не претендует на звание самого безопасного протокола, основные усилия при разработке были направлены на быстродействие, стабильность и удобство эксплуатации. Тем не менее, используется алгоритм шифрования Blowfish с 128-битным ключом для шифрования данных и MD5 для генерирования 128-разрядных сверток. Версии для Windows не существует, применение ограничено UNIX-подобными ОС, которые поддерживают драйвер TUN/TAP.

Протокол IPSec.

Протокол IPSec — это набор открытых стандартов, разрабатываемых под эгидой IETF. Набор протоколов IPSec состоит из трех основных частей, которые определяют два режима его работы (АН и ESP):

1. АН (Authentication Header — заголовок аутентификации) обеспечивает аутентификацию источника данных, целостность и защиту от воспроизведения;

2. ESP (Encapsulating Security Payload — инкапсуляция зашифрованных данных, обеспечивает аутентификацию источника данных, целостность, защиту от воспроизведения, конфиденциальность данных и до некоторой степени скрытность управления потоком;

3. IKE (Internet Key Exchange — схема обмена ключами через Интернет) предоставляет средства согласования криптографического алгоритма и отвечает за распределение ключей, используемых в АН и ESP.

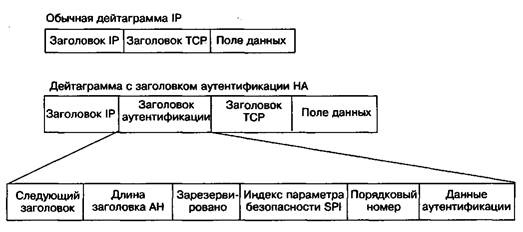

В режиме аутентификации к стандартной дейтаграмме IP добавляется специальный заголовок аутентификации АН (рис. 3.5) . Поле «следующий заголовок» определяет тип данных после НА. Параметр безопасности SCI определяет тип профиля безопасности для данного пакета. Порядковый номер пакета служит для предотвращения атак повторением. В поле данных аутентификации содержится информация в соответствии с выбранной схемой обеспечения безопасности. Для проверки аутентичности вычисляется свертка в соответствии с механизмом НМАС (с MD5 или SHA-1).

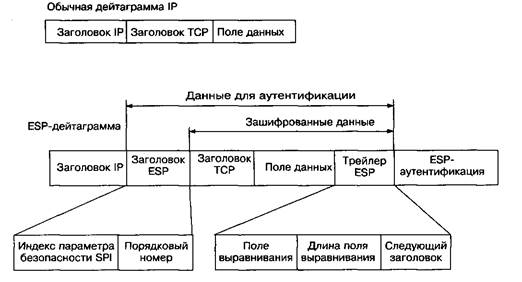

Режим инкапсуляции зашифрованных данных ESP намного сложнее режима НА. Этот механизм обеспечивает не только аутентификацию, но и целостность и конфиденциальность передаваемых пакетов. Помимо собственно шифрования данных, к исходной дейтаграмме добавляются поля «Заголовок ESP» и «Трейлер ESP» (рис. 3.6).

Рис.3.5 Формат пакета с заголовком аутентификации НА, протокол IPSec.

Оба режима — АН и ESP — полагаются на механизм согласования сторонами параметров безопасного соединения (профиля безопасности — security association, SA) по алгоритму IKE. В SA хранятся параметры, о которых договорились оба участника обмена по сети VPN. К ним относятся криптографические ключи и время их жизни, используемые криптографические алгоритмы и режим работы IPSec.

Рис.3.6 Формат пакета с инкапсулированными данными ESP,протокол IPSec

Для каждого режима работы нужно два SA: для входящего и исходящего трафиков. Эти два набора параметров, описывающих данные, отправляемые и получаемые хостом, называются парой SA (SA bundle). В каждом SA явно указывается протокол АН или ESP, IP-адрес получателя для исходящего соединения или IP-адрес отправителя для входящего соединения и 32-разрядный уникальный идентификатор SPI. Еще одна важная характеристика SA — время жизни. Этот параметр определяет интервал времени, по истечении которого следует провести повторное согласование или считать SA недействительным. Время жизни задается либо как число обработанных байтов, либо как временной интервал; по достижении любого из этих порогов начинается повторное согласование SA. Существует два значения порога времени жизни SA: жесткий и мягкий. В случае если достигнут мягкий порог, то SA согласуется заново, по достижении же жесткого порога SA удаляется из памяти хоста.

Каждый хост-участник хранит SA в базе данных параметров безопасности (SA Database — SAD). Для работы IPSec необходима база данных политик безопасности (Security Policy Database — SPD), в которой хранятся сведения о политиках, применяемых к трафику. SPD содержит набор правил, которые, в свою очередь, состоят из селекторов, несущих информацию о типах выполняемых действий. Когда приходит пакет, по базе данных SPD определяется дальнейшее действие над ним: отбросить, пропустить дальше или передать для обработки протоколу IPSec. В отличие от SPD, база данных SAD хранит только необходимые параметры соединения.

Чтобы определить необходимые действия над пакетом, из его заголовка извлекаются три поля, которые сопоставляются с информацией, хранящейся в SAD (протокол IPSec, IP-адрес и SPI). Если соответствие найдено, то далее параметры сравниваются с полями АН или ESP. Если соответствие не найдено, пакет отбрасывается.

Традиционно в IPSec использовался шифр DES или 3DES. Шифр DES считается слабым и может быть вскрыт за несколько дней или даже часов, поэтому его использование не рекомендуется. Шифр 3DES гораздо более стоек, но требует большого объема вычислений и медленно работает на маломощных устройствах, таких как точки доступа и карманные компьютеры. Возможны и другие шифры, например Rijndael.

Добавление новых заголовков к IP-пакету после инкапсуляции ведет к увеличению размера пакета, т. е. к накладным расходам на организацию туннеля. В случае протокола ESP пакет может вырасти на 300 байт, что негативно сказывается на производительности. В протоколе IPSec предпринята попытка решения этой проблемы посредством встроенного протокола сжатия IP-пакетов (IPComp), в котором обычно применяются алгоритмы DEFLATE или LZS.DEFLATE. Сжатие выполняется до модификации в соответствии с IPSec и до фрагментации. Обычно сжатие случайных или уже сжатых данных неэффективно, более того, иногда применение избыточного сжатия приводит даже к увеличению размера IP-пакета. Применение протокола IPComp должно быть согласовано обеими сторонами с помощью механизма IKE. Следует отметить, что IPComp достаточно гибок, он позволяет выборочно применять сжатие только к конкретному протоколу транспортного уровня или лишь на одном конце соединения.

Протокол обмена и управления ключами в IPSec (IPSec Key Exchange and Management Protocol — ISAKMP) входит в набор протоколов IPSec и определяет процедуры согласования, создания, модификации и удаления SA, а также форматы соответствующих пакетов. Он спроектирован так, чтобы не зависеть ни от какого конкретного метода обмена ключами или генерации ключей, криптографического алгоритма или механизма аутентификации. ISAKMP описывает лишь общий каркас в довольно абстрактных терминах.

Internet Key Exchange (IKE) — это протокол общего назначения для обмена информацией, относящейся к безопасности. Он предоставляет вспомогательный сервис для аутентификации узлов в протоколе IPSec, согласования параметров безопасности (SA) и ключей алгоритмов шифрования.

В IPSec есть внутренний механизм, который позволяет посылать по протоколу IKE сообщение с извещением об удалении, когда одна из сторон уничтожает SA. К сожалению, хост обычно не посылает такое извещение, например, из-за неожиданной остановки по причине сбоя электропитания или в беспроводных сетях — из-за выхода из зоны покрытия. Для решения этой проблемы предусмотрен механизм обнаружения неработающего хоста (Dead Peer Discovery — DPD). Идея в том, что сообщение с извещением посылается раньше данных, если период неактивности продлился дольше заранее установленного порогового значения. Работающий хост на поступившее извещение должен ответить своим собственным.

Отметим, что в беспроводных сетях вероятна ситуация, когда клиент соединяется по беспроводному каналу и получает новый IP-адрес от DHCP-сервера, который изменяется время от времени. Поскольку один из IP-адресов динамический, его нельзя использовать для идентификации данной стороны. Для аутентификации таких хостов необходимо применять другие методы, например сертификаты Х.509.

4. Оценка пропускной способности Wi-Fi (физический уровень).

Системные компромиссы – это неотъемлемая часть всех разработок цифровых систем связи. Разработчик должен стремиться к :

1. увеличению скорости передачи бит R до максимально возможной;

2. минимизации вероятности появления битовой ошибки Pb ;

3. минимизации потребляемой мощности, или, что то же самое, минимизации требуемого отношения энергии одного бита к спектральной плотности мощности шума zb 2 ;

4. минимизации ширины полосы пропускания W;

5. максимизации интенсивности использования системы, т.е. к обеспечению надежного обслуживания максимального числа пользователей с минимальными задержками и максимальной устойчивостью к возникновению конфликтов;

6. минимизации конструктивной сложности системы, вычислительной нагрузки и стоимости системы.

Конечно, разработчик системы может попытаться удовлетворить всем требованиям одновременно. Однако очевидно, что требования 1 и 2 противоречат требованиям 3 и 4; они предусматривают одновременное увеличение скорости R и минимизацию Pb , zb 2 , W.

Существует несколько сдерживающих факторов и теоретических ограничений, которые неизбежно влекут за собой компромиссы в любых системных требованиях:

· Минимальная теоретически требуемая ширина полосы частот по Найквисту

· Теорема о пропускной способности Шеннона-Хартли (и предел Шеннона)

· Государственное регулирование (например, распределение частот)

· Технологические ограничения (например, современные комплектующие)

· Другие системные требования (например, орбиты спутников)

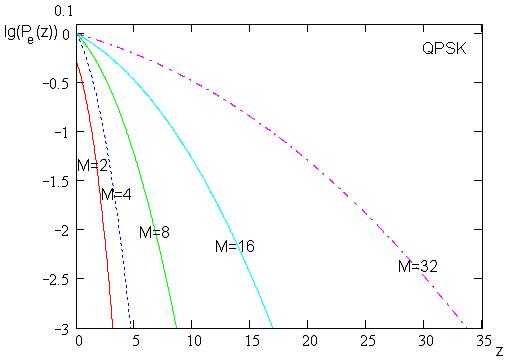

Некоторые реализуемые компромиссы между кодированием и модуляцией можно лучше показать через изменение положения рабочей точки на одной из двух плоскостей – характеристике вероятности появления ошибки и характеристике эффективности использования полосы частот. Чтобы получить зависимость вероятности битовой ошибки Pb от битового отношения сигнал/шум zb для стандарта IЕЕЕ 802.11, найдем сначала зависимость вероятности символьной ошибки Pe от символьного отношения сигнал/шум z. Так как в стандарте IЕЕЕ 802.11 используются модуляции QPSK и QAM,воспользуемся методикой:

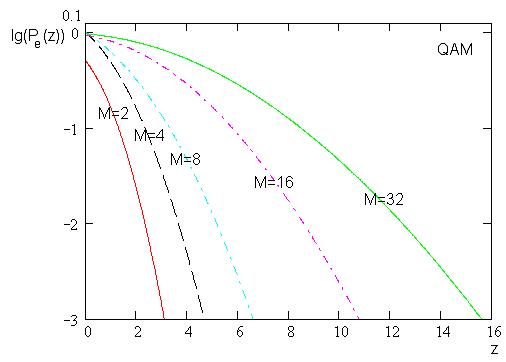

Зависимости Pe от z для модуляции QPSK при различном количестве сигналов изображены на рисунке 4.1; для модуляции QAM – на рисунке 4.2.

Рис. 4.1.

Рис. 4.2.

Для пересчета Pe и z в Pb и zb воспользуемся формулами

![]()

![]() , где

, где ![]()

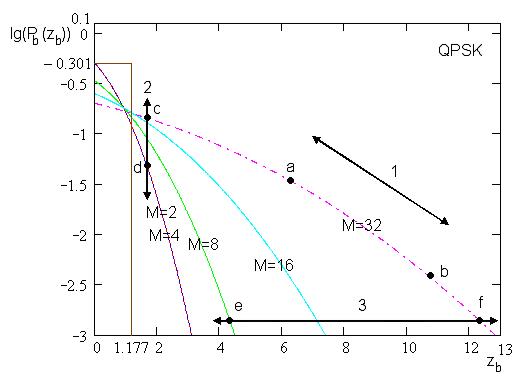

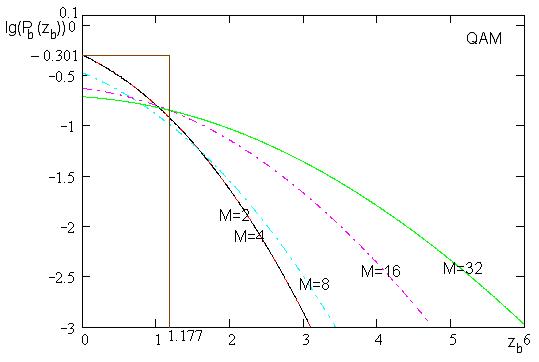

На рисунках 4.3 и 4.4 показаны семейства кривых зависимости Рb от zb для модуляций QPSK и QAM. Для представления каждой k-битовой последовательности модулятор использует один из M=2k сигналов, где М – размер набора символов. На рисунках 4.3 и 4.4 показано повышение частоты появления ошибок с увеличением k (или М) при передаче неортогональных сигналов. Для наборов неортогональных сигналов, расширение набора символов может снизить требования к полосе пропускания за счет повышения Рb , или требуемого значения zb . Далее эти семейства кривых (рис.4.3 и 4.4) будем называть кривыми характеристик вероятности появления ошибок, а плоскость, в которой они лежат, – плоскостью вероятности появления ошибок. Такие характеристики показывают, где может располагаться рабочая точка для конкретных схем модуляции и кодирования.

Рис. 4.3.

Рис. 4.4.

Для системы с данной скоростью передачи информации каждую кривую на плоскости можно связать с различными фиксированными значениями минимально необходимой полосы пропускания; а значит, некое множество кривых можно представить как множество кривых равной полосы пропускания. При передвижении по кривой в направлении возрастания ординаты, ширина полосы пропускания, необходимая для передачи, увеличивается; и напротив, если перемещаться в обратном направлении, то требуемая полоса пропускания уменьшится. После выбора схемы модуляции и кодирования, а также номинального значения zb функционирование системы характеризуется конкретной точкой на плоскости вероятности появления ошибок. Возможные компромиссы можно рассматривать как изменение рабочей точки на одной из кривых или как переход с рабочей точки одной кривой семейства в рабочую точку другой. Эти компромиссы изображены на рис. 4.3 как смещения рабочей точки системы в направлении, указанном стрелками. Перемещение рабочей точки вдоль линии 1 между точками а и b можно считать компромиссом между Рb и характеристикой zb (при фиксированном значении W). Аналогично сдвиг вдоль линии 2, между точками c и d, является поиском компромисса между Рb и W (при фиксированном значении zb ). И, наконец, перемещение вдоль линии 3, между точками e и f, представляет собой поиск компромисса между W и zb (при фиксированном значении Рb ). Сдвиг вдоль линии 1 – это снижение или повышение номинального значения zb . Этого можно достичь, например, путем повышения мощности передатчика; это означает, что компромисс можно осуществить просто "поворотом регулятора" даже после завершения конфигурации системы. В то же время другие компромиссы (сдвиги вдоль линий 2 или 3) включают изменения в схеме модуляции или кодирования, а значит, их следует осуществлять на этапе разработки системы.

Шеннон показал, что пропускная способность канала С с аддитивным белым гауссовым шумом, является функцией средней мощности принятого сигнала S, средней мощности шума N0 и ширины полосы пускания W. Выражение для пропускной способности (теорема Шеннона-Хартли) можно записать следующим образом:

Если W измеряется в герцах, а логарифм берется по основанию 2, то пропускная способность будет иметь размерность бит/с. Теоретически (при использовании достаточно сложной схемы кодирования) информацию по каналу можно передавать с любой скоростью R (R < С) со сколь угодно малой вероятностью возникновения ошибки. Если же R > С, то кода, на основе которого можно добиться сколь угодно малой вероятности возникновения ошибки, не существует. В работе Шеннона показано, что величины S, N0 и W устанавливают пределы скорости передачи, а не вероятности появления ошибки.

Выражение (4.1) можно преобразовать к виду

. (4.2)

. (4.2)

C/W – нормированная пропускная способность канала, измеряемая в бит/с/Гц.

Существует нижнее предельное значение Eb /N0 , при котором ни при какой скорости передачи нельзя осуществить безошибочную передачу информации. С помощью соотношения

![]()

можно рассчитать граничное значение Eb /N0 .

Пусть

![]()

Тогда, из уравнения (4.2) получаем

![]() и

и ![]() .

.

В пределе, при C/W→0, получаем

![]() или

или  .

.

Это значение zb называется пределом Шеннона. На рис. 4.3 и 4.4 предел Шеннона – это кривая, которая при zb =1.177 скачкообразно изменяет свое значение с lg(Рb )=-0.301 (Рb =1/2) на lg(Рb )=-∞ (Рb =0).

Из рисунков 4.3 и 4.4 видно, что QAM имеет большую помехоустойчивость по сравнению с QPSK, а при одинаковой помехоустойчивости квадратурная модуляция обладает большей пропускной способностью.

Заключение.

Стандарты WPA и 802.11i в достаточной степени надежны и обеспечивают высокий уровень защищенности беспроводных сетей. Тем не менее одного протокола защиты недостаточно — следует также уделять внимание правильному построению и настройке сети.

Физическая защита . При развертывании Wi-Fi-сети необходимо физически ограничить доступ к беспроводным точкам.

Правильная настройка . Парадокс современных беспроводных сетей заключается в том, что пользователи не всегда включают и используют встроенные механизмы аутентификации и шифрования.

Защита пользовательских устройств . Не следует полностью полагаться на встроенные механизмы защиты сети. Наиболее оптимальным является метод эшелонированной обороны, первая линия которой — средства защиты, установленные на стационарном ПК, ноутбуке или КПК.

Традиционные меры. Эффективная работа компьютера в сети немыслима без классических мер защиты — своевременной установки обновлений, использования защитных механизмов, встроенных в ОС и приложения, а также антивирусов. Однако этих мер на сегодня недостаточно, так как они ориентированы на защиту от уже известных угроз.

Мониторинг сети. Слабое звено в корпоративной сети — самовольно установленные точки доступа. Актуальной является задача локализации несанкционированных точек доступа. Специальные средства локализации точек доступа позволяют графически отображать место расположения «чужого» терминала на карте этажа или здания. Если классические методы не спасают от вторжения, следует применять системы обнаружения атак.

VPN-агенты. Многие точки доступа работают в открытом режиме, поэтому необходимо использовать методы защиты передаваемых данных. На защищаемом компьютере должен быть установлен VPN-клиент, который возьмет на себя решение этой задачи. Практически все современные ОС (например, Windows ХР) содержат в своем составе такие программные компоненты.

Литература.

1. Вишневский В.М, Портной С.Л, Шахнович И.В. “Энциклопедия WiMAX. Путь к 4 G”.Москва:Техносфера,2009г.

2. Шахнович И.В. “Современные технологии беспроводной связи”.Издание второе, исправленное и дополненное. Москва:Техносфера,2006г.

3. “Системы мобильной связи”. Учебное пособие для вузов/ В.П. Ипатов, В.К. Орлов, И.М.Самойлов, В.Н.Смирнов. под ред. В.П. Ипатова.

М.:Горячая линия-Телеком,2003г.