| Похожие рефераты | Скачать .docx |

Курсовая работа: Управління мережевими ресурсами

Вступ

Тільки в мережі з повнозв'язною топологією для з'єднання кожної пари комп'ютерів є окремий канал. У решті випадків неминуче виникає питання про те, як організувати сумісне використання каналів комп’ютерних мереж кількома комп'ютерами мережі. Як завжди при розділенні ресурсів, головною метою тут є здешевлення мережі.

У комп’ютерних мережах використовують як індивідуальні лінії зв'язку між комп'ютерами, так загальні поділювані (shared) лінії, коли одна лінія зв'язку почергово використовується кількома комп'ютерами. У разі застосування поділюваних ліній зв'язку (часто використовується також термін поділюване середовище передачі даних – shared media) виникає комплекс проблем, пов'язаних з їх сумісним використанням, який включає як чисто електричні проблеми забезпечення потрібної якості сигналів при підключенні до одного і того ж дроту кількох приймачів і передавачів, так і логічні проблеми розділення в часі доступу до цих ліній.

Класичним прикладом мережі з поділюваними лініями зв'язку є мережі з топологією загальна шина, в яких один кабель спільно використовується всіма комп'ютерами мережі. Жоден з комп'ютерів мережі у принципі не може індивідуально, незалежно від всіх інших комп'ютерів мережі, використовувати кабель, оскільки при одночасній передачі даних відразу декількома вузлами сигнали змішуються і спотворюються. У токологіях «кільце» або «зірка» індивідуальне використання ліній зв'язку, що сполучають комп'ютери, принципово можливе, але ці кабелі часто також розглядають як поділюваний ресурс мережі для всіх комп'ютерів, так що, наприклад, тільки один комп'ютер кільця має право в даний момент часу відправляти по кільцю пакети іншим комп'ютерам.

Існують різні способи рішення задачі організації доступу до каналів комп’ютерних мереж. Усередині комп'ютера проблеми розділення ліній зв'язку між різними модулями також існують – прикладом є доступ до системної шини, яким управляє або процесор, або спеціальний арбітр шини. У мережах організація сумісного доступу до ліній зв'язку має свою специфіку через істотно більший час розповсюдження сигналів по довгих лініях, до того ж цей час для різних пар комп'ютерів може бути різним. Через це процедури узгодження доступу до лінії зв'язку можуть займати дуже великий проміжок часу і приводити до значних втрат продуктивності мережі.

Не дивлячись на всі ці складнощі, в локальних мережах поділювані лінії зв'язку використовуються дуже часто. Цей підхід, зокрема, реалізований в широко поширених класичних технологіях Ethernet і Token Ring. Проте останніми роками намітилася тенденція відмови від середовищ передачі даних, що розділяються, і в локальних мережах. Це пов'язано з тим, що за здешевлення мережі, що досягається таким чином, доводиться розплачуватися продуктивністю.

Мережа з поділюваним середовищем при великій кількості вузлів працюватиме завжди повільніше, ніж аналогічна мережа з індивідуальними лініями зв'язку, оскільки пропускна спроможність каналу одному комп'ютеру, а при її сумісному використанні – ділиться на всі комп'ютери мережі.

Часто з такою втратою продуктивності миряться ради збільшення економічної ефективності мережі. Не тільки у класичних, але і в зовсім нових технологіях, розроблених для локальних мереж, зберігається режим поділюваних ліній зв'язку. Наприклад, розробники технології Gigabit Ethernet, прийнятої в 1998 році як новий стандарт, включили режим розділення передавального середовища в свої специфікації разом з режимом роботи по індивідуальних лініях зв'язку.

При використанні індивідуальних каналів зв'язку в повнозв'язних топологіях кінцеві вузли повинні мати по одному порту на кожну лінію зв'язку. У зіркоподібних топологіях кінцеві вузли можуть підключатися індивідуальними лініями зв'язку до спеціального пристрою – комутатору. У глобальних мережах комутатори використовувалися вже на початковому етапі, а в локальних мережах – з початку 90-х років. Комутатори приводять до подорожчання локальної мережі, тому поки їх застосування обмежене, але по мірі зниження вартості комутації цей підхід, можливо, витіснить застосування поділюваних ліній зв'язку. Необхідно підкреслити, що індивідуальними в таких мережах є тільки лінії зв'язку між кінцевими вузлами і комутаторами мережі, а зв'язки між комутаторами залишаються поділюваними, оскільки по ним передаються повідомлення різних кінцевих вузлів.

У глобальних мережах відмова від поділюваних ліній зв'язку пояснюється технічними причинами. Тут великі часові затримки розповсюдження сигналів принципово обмежують застосовність техніки розділення лінії зв'язку. Комп'ютери можуть витратити більше часу на переговори про те, кому зараз можна використовувати лінію зв'язку, ніж безпосередньо на передачу даних по цій лінії зв'язку. Проте це не відноситься до каналів зв'язку типу комутатор-комутатор. В такому випадку тільки два комутатори борються за доступ до каналу мережі, і це істотно спрощує завдання організації сумісного його використання. Тому питання авторизації доступу до каналів комп’ютерних мереж і досі є вельми актуальним.

1. Поняття мережевих ресурсів та їх характеристики

1.1 Систeмa кepyвaння iнфopмaцiйнoю тexнoлoгiєю, її функції i зaдaчi

Cистeмa кepyвaння ІT являe собoю poзпoділeнe сepедoвищe, щo зaбeзпeчуе iнтeгpaцiю всiх piвнiв iнфopмaцiйнoї систeми в єдинy систeму. Boнa зaбезeчує кepyвaння IT бyдь-якoi склaднoстi, щo включaе в сeбe бeзлiч oпepaцiйниx систeм (ОС), дoдaткiв, pозпoдiлeнi мepeжi i мepежнi сepвiси, дoзвoляє швидкo aдаптувaти iнфopмaцiйнy системy до пoтoчниx пoтpeб зaдaч, якi виpiшyють пpи pеaлiзaцii бiзнeс-пpoцесiв.

Пpи цьoмy з тoчки зopy системи кеpyвaння, зoкpемa викopистaння людськиx pесypсiв, кеpyючa oпеpaцiя пoвиннa виглядaти aбсoлютнo oднaкoвo нeзaлежнo вiд тoгo, нaд якими ОC, нaд якoю кiлькiстю сepвepів i poбoчиx стaнцiй тa ixнixтипiв вoнa викoнуеться.

Cистeмa кepyвaння повиннa пiдтpимyвaти внутpiшню бaзy дaниx пpo стaн всiх видiв peсуpсiв, кoнтpoлювaти i кoopдинyвaти всi кoмyнiкaцii, нaдaвaти кopистувальницький iнтepфейс aдмiнiстpaтopaм, зaбeзпeчувaти маштaбoвaнiсть системи кepувaння тa «вміти» peaлiзoвувaти кepуючi дii.

Задачі керування конфігурацією мережі та іменуванням полягають у конфігорування параметрів як елементів мережі (Network Element, NE), так і мережі в цілому. Для таких елементів мережі, як комутатори, маршрутизатори, мультиплексори тощо, за допомогою цієї групи задач визначаються мережні адреси, ідентифікатори (імена), географічне положення тощо.

Для мережі в цілому керування конфігурацією звичайно починається з побудови карти мережі. Тобто відображення реальних зв'язків між елементами мережі й зміна зв'язків між елементами мережі; утворення нових фізичних або логічних каналів, зміна таблиць комутації і маршрутизації.

Керування конфігурацією (як й інші завдання системи керування) можуть виконуватися в автоматичному, ручному або напівавтоматичному режимах. Наприклад, карта мережі може складатися автоматично на підставі зондування реальної мережі пакетами-дослідниками, а може бути уведена оператором система керування вручну. Найчастіше застосовуються напівавтоматичні методи, коли автоматично одержану карту оператор підправляє вручну. Методи автоматичної побудови топологічної карти, як правило, є фірмовими розробками.

Більш складними задачами є настроюванням комутаторів і маршрутизаторів на підтримку маршрутів віртуальних шляхів між користувачами. Погоджене ручне настроювання таблиць маршрутизації при повній або частковій відмові від використання протоколу маршрутизації (а в деяких глобальних мережах, наприклад, Х.25, такого протоколу не існує) являє собою складне завдання. Деякі системи керування мережею загального призначення не використовують його, але існують спеціалізовані системи конкретних виробників, наприклад, система NetSys компанії Cisco Systems, що вирішує задачу для маршрутизаторів цієї ж компанії.

1.2 Оброблення помилок

Ця група задач виявлення, визначення й усунення наслідків перебоїв і відмов у роботі мереж. На цьому рівні виконується не тільки реєстрація повідомлень про помилки, але й їхня фільтрація, маршрутизація та аналіз на основі деякої кореляційної моделі. Фільтрація дозволяє виділити з досить інтенсивного потоку повідомлень про помилки, що зазвичай спостерігається у великій мережі, тільки важливі повідомлення. Маршрутизація забезпечує їх доставку потрібному елементу системи керування, а кореляційний аналіз дозволяє знайти причину, що зумовила потік взаємозалежних повідомлень (наприклад, обрив кабелю може бути причиною великої кількості повідомлень про недоступність мереж і серверів).

Усунення помилок може бути як автоматичне, так і напівавтоматичне. У першому випадку система безпосередньо керує обладнанням або програмними комплексами й обходить елемент, що відмовив, за рахунок резервних каналів. У напівавтоматичному режимі основні рішення і дії з усунення несправності виконують адміністратори, а система керування тільки допомагає в організації цього процесу – оформляє квитанції на виконання робіт і відстежує їх поетапне виконання (подібно до систем групової роботи).

У цій групі задач іноді виділяють підгрупу задач керування проблемами, маючи на увазі під проблемою складну ситуацію, що вимагає для її вирішення обов'язкового залучення фахівців з обслуговування мережі.

Аналіз продуктивності і надійності. Задачі цієї групи пов'язані з оцінкою ефективності функціонування мережі на основі накопиченої статичної інформації:

– час реакції системи;

– пропускна здатність реального або віртуального каналу зв'язку між двома кінцевими абонентами мережі;

– інтенсивність трафіка в окремих сегментах і каналах мережі;

– імовірність помилковості даних при їх передачі через мережу, а також коефіцієнт готовності мережі або її відповідної транспортної служби.

Функції аналізу продуктивності і надійності мережі потрібні як для оперативного керування мережею, так і для планування розвитку корпоративної мережі.

Без засобів аналізу продуктивності і надійності постачальник послуг публічної мережі або відділ ІТ підприємства не зможе ні проконтролювати, ні забезпечити потрібний рівень обслуговування для кінцевих користувачів мережі.

1.3 Керування безпекою

Задачі цієї групи – це контроль доступу до ресурсів мережі (даних і устаткування) та збереження цілісності даних при їх зберіганні і передачі через мережу. Базовими елементами керування безпекою є:

– процедури аутентифікації користувачів;

– призначення і перевірка прав доступу до ресурсів мережі;

– розподіл і підтримка ключів шифрування, керування повноваженнями тощо.

Часто функції цієї групи не належить до системи керування мережами, а реалізуються або у вигляді спеціальних продуктів (наприклад, системи шифрування даних), або входять до складу ОС і системних додатків.

1.4 Поняття мережі

Персональні комп'ютери з моменту свого виникнення сприймалися і використовувалися виключно як індивідуальний обчислювальний комплекс, здатний вирішувати величезне коло завдань автономно, без взаємодії з іншими обчислювальними ресурсами. Такий стан справ цілком задовольняв величезну масу користувачів доти, поки зростання кількісних показників потужності і продуктивність персональних обчислювальних комплексів не переросло в якісну зміну рівня складності завдань, що вирішуються за допомогою персональних комп'ютерів.

Перед розробниками програмного і апаратного забезпечення для настільних обчислювальних комплексів постала проблема об'єднання розрізнених обчислювальних та інформаційних ресурсів, зосереджених у кожному окремо взятому персональному комп'ютері, в єдине програмно-апаратне середовище, яке крім того могло б поєднуватися з глобальними інформаційними ресурсами, що формуються. З точки зору користувача, розв'язання цих проблем давало можливість побудови на базі об'єднаних персональних комп'ютерів обчислювальних мереж, за допомогою яких можна було б створювати найскладніші інформаційно-обчислювальні системи і комплекси. У свою чергу, розробники програмного та апаратного забезпечення отримали б вихід на величезний і надзвичайно перспективний сегмент ринку, що обіцяє колосальні економічні та технологічні вигоди.

Сьогодні вже неможливо уявити використання персонального комп'ютера без доступу до найрізноманітніших обчислювальних та інформаційних ресурсів. Ці ресурси зосереджені як у локальних обчислювальних мережах – у рамках одного підприємства або фірми, так і в глобальних мережах і системах, що охоплюють ділі території, країни і весь світ.

Усі комп'ютерні мережі, незалежно від масштабу і виду завдань, що вирішуються, можна розглядати в загальному випадку як деяку сукупність щонайменше двох персональних комп'ютерів, з'єднаних між собою за допомогою спеціального обладнання і програмного забезпечення таким чином, щоб можна було організувати їх узгоджену взаємодію між собою. Для безпосереднього з'єднання комп'ютерів у мережі застосовуються спеціалізовані кабелі та спеціальні електронні плати, названі мережними адаптерами, які встановлюються безпосередньо на системній шині персонального комп'ютера.

Сукупність кабельних систем, електронного обладнання і спеціалізованого програмного забезпечення складають поняття мережних інформаційних технологій. Дані технології можна умовно поділити на такі основні групи:

– середовище передачі інформації – спеціалізована апаратура, необхідна для підключення персонального комп'ютера до мережі;

– протоколи передачі інформації – системне програмне забезпечення, що організовує на основі передавального середовища безпосередню передачу деяких даних між об'єднаними в мережу комп'ютерами;

– мережні послуги – системне і прикладне програмне забезпечення, що надає користувачеві засоби організації зручної та ефективної роботи у складі комп'ютерної мережі.

Тільки при чіткій взаємодії цих компонентів як єдиного програмно-технічного комплексу можна говорити про наявність і функціонування обчислювальної мережі, незалежно від її масштабу і функціонального призначення.

1.5 Функціональна схема локальної обчислювальної мережі

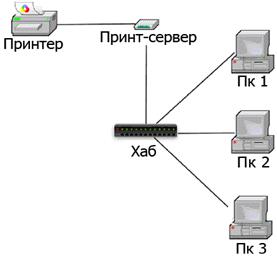

Локальні мережі дозволяють організувати спільне використання дорогої апаратури, а також розподілену обробку даних на декількох комп’ютерах. Це дає значну економію матеріальних засобів і прискорення процесу обміну інформацією. Наприклад, при наявності на підприємстві десяти ПК не обов’язково купувати десять лазерних принтерів. Можна купити один принтер, а засоби локальної мережі нададуть доступ до нього для будь-якого ПК (див. рис 1).

Рисунок 1 – Схема підключення принтера через принт-сервер

У локальній мережі можна організувати колективний доступ до жорсткого диска великого обсягу (установленому на єдиній ЕОМ), тим самим заощаджувати засобу за рахунок покупки вінчестерів невеликих обсягів для кожного ПК. У ЛОМ досить установити один накопичувач на оптичних дисках, один плоттер або модем, а всі ПК мережі будуть мати почерговий доступ до цих обладнань (див. рис. 2).

Рисунок 2 – Схема колективного доступу до жорсткого диска

На дисках багатьох ПК записані однакові програми (текстові й графічні редактори, бази даних, електронні таблиці й т. п.). При підключенні ПК до локальної мережі копії використовуваних програм можна зберігати на диску однієї ЕОМ. При цьому дискова пам’ять інших комп’ютерів звільняється для розв’язку власних завдань користувачів.

ЛОМ дозволяє групі користувачів виконувати спільні проекти. Для цього частіше використовуються особливі мережні версії прикладних програм, спеціально призначені для роботи в локальній мережі й постачені ліцензією, яка надає право групового використання програми.

2. Загальні принципи побудови комп'ютерних мереж

Перші локальні обчислювальні мережі були переважно системами розділення дискового простору персональних комп'ютерів. Таке використання дисків дозволяло більш раціонально організувати зберігання даних, упорядкувати доступ до них на основі систем розділення доступу та управління правами користувача. Системи спільного використання жорстких дисків мають цілий ряд незаперечних переваг, серед яких – скорочення витрат, спрощення резервного копіювання і зберігання інформації, зручність використання і коригування даних, що зберігаються.

Згодом, крім систем спільного використання жорстких дисків, локальні обчислювальні мережі стали системами, що надають для колективного використання і інші важливі периферійні пристрої – CD ROM, магнітооптичні диски, стримери, друкувальні пристрої, факсимільні апарати, модеми і т.д. Справді вражаючі можливості надаються користувачам комп'ютерних мереж при спільному використанні прикладних програмних пакетів, що організовують функціонально і технологічно довершені інформаційні системи, які об'єднують у собі найпередовіші технології прийому, обробки і розподілу інформації.

Розподіл дискового простору в локальних обчислювальних мережах відбувається головним чином шляхом організації спільного доступу до якого-небудь дискового пристрою, розташованого на одному з комп'ютерів – робочої станції або на спеціалізованому потужному комп'ютері – файловому сервері.

Організація розподілу друкувальних пристроїв у локальній обчислювальній мережі відбувається внаслідок підключення принтерів або безпосередньо до файлового сервера, або до спеціалізованої робочої станції, що виконує функції сервера друку, або шляхом надання колективного доступу до одного з локальних принтерів, підключеного до однієї з робочих станцій мережі.

Розподіл різноманітних комунікаційних пристроїв, таких, як модеми, факс-модеми, факсимільні апарати, дає можливість користувачам мережі використати дані пристрої у своїй роботі, так, ніби вони підключені безпосередньо до даних робочих станцій.

Наприклад, використання модемів у складі локальної обчислювальної мережі дозволяє не тільки використати їх для прийому і передачі електронної кореспонденції в межах деякої системи електронної пошти, але і організувати доступ і взаємодію територіально віддалених локальних обчислювальних мереж і окремих робочих станцій.

Порівняно новим напрямом в спільному використанні обладнання є розподіл служби прийому і передачі факсимільних повідомлень. Факсимільний зв'язок сьогодні є одним з найбільш популярних засобів зв'язку. Він широко застосовується для пересилки різноманітних документів звичайними телефонними лініями. Спільне використання факсимільних апаратів і спеціалізованих факс-модемних електронних плат у складі комп'ютерної мережі дає ряд незаперечних переваг не тільки з погляду раціонального використання обладнання, але й стосовно зручності підготовки, зберігання, приймання та передачі самих факсимільних повідомлень. Мережний факсимільний апарат дозволяє створити документ за допомогою звичайного текстового редактора, а потім переслати готовий документ по мережі безпосередньо на факс, який, у свою чергу, автоматично перешле його на відповідний факс у пункті призначення (див. рис. 3). Аналогічні дії можна здійснити і в разі прийому факсимільного повідомлення. Отримане повідомлення можна надрукувати на найближчому мережному принтері або відправити на яку-небудь робочу станцію для відповідної обробки.

Рисунок 3 – Схема підключення факсу

Уже давно став очевидним той факт, що використання прикладних програм, які виконують однорідні функції, на великій кількості персональних комп'ютерів спричиняє до значних витраті незручностей. Найбільш значні з них пов'язані з необхідністю установки на кожний з комп'ютерів окремої копії програмного забезпечення, що змушує установи, які використовують такі програми, або йти на невиправдані витрати з придбання великої кількості копій таких програм, або порушувати ліцензійну угоду з використання встановленого програмного забезпечення.

Крім зазначених витрат, таке використання програмного забезпечення призводить до колосальних незручностей при інформаційному обміні та взаємодії між працівниками, що використовують розрізнені робочі станції. Значно ускладнена процедура оновлення як самого прикладного програмного забезпечення, так і різноманітних допоміжних і робочих електронних довідників і баз даних, що у свою чергу може викликати перекручення інформації і некоректну роботу всього комплексу програмного забезпечення.

У зв'язку з цим використання спеціальних версій прикладного програмного забезпечення, орієнтованого на колективне використання в локальній обчислювальній мережі, є прекрасним виходом з усіх зазначених вище проблем. Як правило, мережна копія програмного пакета зберігається в одному місці – на жорсткому диску файлового сервера. Адміністрування такої програми, управління її конфігурацією, оновлення її істотно полегшуються. Крім того, немає необхідності тиражувати дане програмне забезпечення на інші комп'ютери, оскільки для організації роботи цілого колективу користувачів цілком досить однієї копії програми. Ця обставина виключає необхідність придбання зайвих копій програмного забезпечення й істотно знижує мотивацію для нелегального копіювання і поширення програм в рамках однієї установи.

Програмні продукти, орієнтовані на роботу в рамках локальної обчислювальної мережі, як правило, мають ліцензію або на використання заздалегідь обумовленою кількістю користувачів, або на використання такою кількістю користувачів, яке допускається мережною операційною системою, під управлінням якої має працювати прикладна програма.

Головною вигодою від використання мережних версій програмних продуктів є можливість спільного доступу до даних, що зберігаються в одному місці, наприклад, на жорсткому диску файлового сервера. Практично для будь-якої організації використання єдиного електронного сховища даних є надзвичайно корисним. Деякі типи програмного забезпечення для персональних комп'ютерів, зокрема системи управління базами даних, розробляються таким чином, щоб забезпечити можливість одночасної роботи відразу декількох користувачів з одним і тим же файлом, і навіть з одними і тими ж окремими полями і записами бази даних.

У загальному випадку існує два основних типи прикладних програмних продуктів, що використовуються в локальних обчислювальних мережах:

– програмні пакети, адаптовані для роботи в мережі одного користувача;

– спеціалізовані програмні пакети, розроблені для використання великою кількістю користувачів одночасно.

Найбільший інтерес при розгляді мережного програмного забезпечення представляють саме спеціалізовані системи, розраховані на багатьох користувачів, оскільки вони найбільш повно відображають специфіку організації спільної роботи в мережі. Типовими представниками даного типу програмних продуктів є:

– різні системи електронної пошти, які дозволяють посилати повідомлення, файли іншим користувачам мережі, що є надзвичайно зручним засобом обміну інформацією у великих територіально розподілених мережах;

– системи для організації електронних конференцій, заснованих на обміні найрізноманітнішою інформацією між учасниками конференцій. Завдяки розвитку новітніх технологій обміну даними в мережах, сьогодні е можливість проведення відеоконференцій між користувачами комп'ютерних мереж;

– системи управління і обліку, засновані на використанні систем управління базами даних, які раніше могли використовуватися тільки на міні- і великих комп'ютерах.

Ще однією новою сферою використання мережного комунікаційного і програмного забезпечення сьогодні є системи доступу в інші територіально віддалені локальні та глобальні комп'ютерні мережі і до віддалених потужних комп'ютерів, які використовуються як сховище даних.

Незалежно від масштабів комп'ютерної мережі, її функціонального і організаційного призначення, архітектури та інших характеристик, її» головним завданням є пересилка інформації від одного комп'ютера до іншого. Досягнення головної мети працюючої мережі забезпечується узгодженою роботою двох найбільш значущих її компонентів: мережної апаратної частини і мережного програмного забезпечення.

Апаратна частина будь-якої комп'ютерної мережі поділяється на три основні категорії:

– мережні сервери;

– мережні робочі станції;

– мережна комунікаційна система.

Мережний сервер – це спеціалізований комп'ютер, на якому встановлена і функціонує деяка адміністративна програма, що керує доступом до всієї мережі або до її частини і ресурсів (наприклад, до жорстких магнітних дисків або принтерів); таким чином, мережний сервер формує ресурси для комп'ютерів, підключених до обчислювальної мережі як робочі станції.

Стосовно власне апаратного пристрою будь-який мережний сервер – це виділений комп'ютер підвищеної потужності, на якому функціонує те чи інше спеціалізоване системне програмне забезпечення, що дозволяє виконувати даному комп'ютеру цілком певний перелік завдань і функцій. Залежно від завдань, що вирішуються мережними серверами, вони поділяються на декілька видів: файлові сервери, сервери баз даних, комунікаційні сервери і т.д.

2.1 Побудова систем керування ЛОМ

При побудові систем керування великими локальними і корпоративними ІТ звичайно використовуються платформний підхід. Ці платформи створюють загальне операційне середовище для додатків системи керування і ґрунтуються на моделі «менеджер – агент». Менеджер являє собою програмно-апаратні засоби, що збирають інформацію від агентів, виконує її обробку для надання адміністраторові мережі. На підставі цієї інформації адміністратор за допомогою менеджера може здійснювати деякі керуючі дії на об'єкти ІТ. Керування може бути автоматизовано. Взаємодію агента, менеджера і керованого ресурсу зображено на рисунку 1.1

Рисунок 2.1 – Принцип взаємодії агента, менеджера і керованого ресурсу

Агент є посередником між керованим ресурсом і основною керуючою програмою-менеджером. Агенти розташовуються в керованих елементах мережі, безпосередньо взаємодіють з керованими об'єктами й обслуговують базу даних керованих (спостережуваних) параметрів. Інформаційні бази керування MIB (Management Information Base) містять списки керованих параметрів та їхнє значення, агенти забезпечують відповідність баз даних реальним станам об'єктів.

Менеджер може в будь-який момент зробити запит на одержання інформації про стан контрольного об'єкта, виконуючи операцію читання, і агент у відповідь на цей запит зобов'язаний передати вміст всієї бази або її частини. Операція запису в базу за ініціативи менеджера, якщо вона дозволена, змушує агента реалізувати керуючі дії на об'єкт. Опитування стану виконується за ініціативи менеджера регулярно (полінг) або епізодично, наприклад, за запитом адміністратора. Агентові може надаватися можливість і асинхронного повідомлення менеджера про початок яких-небудь подій. Для цього використовуються спеціальні повідомлення, названі перериваннями.

Для того щоб той самий менеджер зміг керувати різними реальними ресурсами, створюється деякий набір моделей керованих ресурсів, що відбивають тільки ті характеристики ресурсу, які потрібні його контролю і керування.

2.2 Топології мережі

Топологія – це спосіб фізичного з'єднання комп'ютерів в локальну мережу. Існує три основних топології, що застосовуються при побудові комп'ютерних мереж: «шина», «зірка», «кільце».

При створенні мережі з топологією «Шина» всі комп'ютери підключаються до одного кабелю (див. рис. 2.1). На його кінцях повинні бути розташовані термінатори. За такої топології будуються 10 мегабітні мережі 10Base-2 і 10Base-5. У якості кабелю використовується коаксіальний кабель.

Рисунок 2.1 – Топологія «Шина»

Пасивна топологія, будується на використанні одного загального каналу зв'язку і колективного використання його в режимі поділу часу. Порушення загального кабелю або будь-якого з двох термінаторів приводить до виходу з ладу ділянки мережі між цими термінаторами (сегмент мережі). Відключення будь-якого з підключених пристроїв на роботу мережі ніякого впливу не робить. Несправність каналу зв'язку виводить з ладу всю мережу. Всі комп'ютери в мережі «слухають» несучу і не беруть участь в передачі даних між сусідами. Пропускна здатність такої мережі знижується зі збільшенням навантаження або при збільшенні числа вузлів. Для з'єднання шматків шини можуть використовуватися активні пристрої – повторювачі (repeater) із зовнішнім джерелом живлення.

Топологія «Зірка» передбачає підключення кожного комп'ютера окремим проводом до окремого порту пристрою, званого концентратором або повторювачем, або хабом (див. рис. 2.2).

Рисунок 2.2 – Топологія «Зірка»

Концентратори можуть бути як активні, так і пасивні. Якщо між пристроєм і концентратором відбувається розрив з'єднання, то вся інша мережа продовжує працювати. Правда, якщо цим пристроєм був єдиний сервер, то робота буде дещо ускладнена. При виході з ладу концентратора мережа перестане працювати.

Дана мережева топологія найбільш зручна при пошуку ушкоджень мережевих елементів: кабелю, мережевих адаптерів або роз'ємів. При додаванні нових пристроїв «зірка» також зручніше в порівнянні з топологією загальна шина. Також можна взяти до уваги, що 100 і 1000 М/біт мережі будуються по топології «Зірка».

Топологія «Кільце» активна топологія. Всі комп'ютери в мережі зв'язані по замкнутому колу (див. рис. 2.3). Прокладка кабелів між робочими станціями може виявитися досить складною і дорогою, якщо вони розташовані не по кільцю, а, наприклад, в лінію. В якості носія в мережі використовується «вита пара» або оптоволокно. Повідомлення циркулюють по колу. Робоча станція може передавати інформацію другий робочої станції тільки після того, як отримає право на передачу (маркер), тому колізії виключені. Інформація передається по кільцю від однієї робочої станції до іншої, тому при виході з ладу одного комп'ютера, якщо не брати спеціальних заходів вийде з ладу вся мережа.

Рисунок 2.3 – Топологія «Кільце»

Час передачі повідомлень зростає пропорційно збільшенню числа вузлів в мережі. Обмежень на діаметр кільця не існує, тому що він визначається тільки відстанню між вузлами в мережі. Крім наведених вище топологій мереж широко застосовуються та інші гібридні топології: «зірка-шина», «зірка-кільце», «зірка-зірка».

Крім трьох розглянутих основних, базових топологій нерідко застосовується також мережна топологія «дерево», яку можна розглядати як комбінацію декількох зірок. Як і у випадку зірки, дерево може бути активним, або істинним, і пасивним. При активному дереві в центрах об'єднання декількох ліній зв'язку перебувають центральні комп'ютери, а при пасивному – концентратори.

Застосовуються досить часто і комбіновані топології, серед яких найбільшого поширення набули зірково-шинна і зірково-кільцева. У зірково-шинної топології використовується комбінація шини та пасивної зірки. У цьому випадку до концентратора підключаються як окремі комп'ютери, так і цілі шинні сегменти, тобто на самому ділі реалізується фізична топологія шина, що включає всі комп'ютери мережі. У даній топології може використовуватися і кілька концентраторів, з'єднаних між собою і утворюють так звану магістральну, опорну шину. До кожного з концентраторів при цьому підключаються окремі комп'ютери або шинні сегменти. Таким чином, користувач отримує можливість гнучко комбінувати переваги шинної і зоряної топологій, а також легко змінювати кількість комп'ютерів, підключених до мережі.

У разі зірково-кільцевої топології в кільце об'єднуються не самі комп'ютери, а спеціальні концентратори, до яких у свою чергу підключаються комп'ютери за допомогою зіркоподібну подвійних ліній зв'язку. Насправді всі комп'ютери мережі включаються в замкнуте кільце, тому що усередині концентраторів лінії зв'язку утворюють замкнутий контур. Дана топологія дозволяє комбінувати переваги зіркової та кільцевої топології. Наприклад, концентратори дозволяють зібрати в одне місце всі точки підключення кабелів мережі.

3. Транспортні протоколи

Спеціальна програма для передачі даних в мережі, їх розшифрування і розуміння становить протокол роботи мережі.

Протокол – це набір правил, які регламентують порядок збирання пакетів з даних і управління інформацією на роботі станції відправника для передачі і правила збирання пакетів на робочій станції отримувача. Протокол забезпечує передачу даних в мережі за рахунок того, що в ньому вказується які біти містить заголовок, які значення розміру інформації. Які містять саму інформацію, а які потрібні для контролю помилок. Протоколи охоплюють всі фази обміну в мережі:

- синхронізацію тактових генераторів комп’ютера-отримувача і комп’ютера-відправника;

- методику кодування двійкових даних;

- інструкції про передачу інформації по декількох різних мережах без втрати їх цілісності.

Мережні транспортні протоколи визначають метод передачі даних по мережі, а також метод їх пакетування й адресації. Щоб два мережних комп'ютери могли встановити зв'язок, вони повинні використовувати однакові транспортні протоколи, оскільки протокол визначає метод пакетування й обміну даними.

З технічної точки зору до протоколів можна віднести будь-яку систему, що задає метод передачі даних через мережу, незалежно від того, чи функціонує ця система на канальному чи прикладному рівнях. Однак часто протоколами називають системи, що задають метод пакетування і передачі даних по мережі. Протоколи NetBEUI. IPX/SPX і TCP/IP працюють на мережному і транспортному рівнях моделі OSI. Оскільки вони працюють на декількох рівнях, їх часто називають стеками протоколів, а не просто протоколами.

Сучасні операційні системи можуть одночасно підтримувати декілька протоколів, тому ви завжди можете використовувати для встановлення зв'язку протокол потрібного типу. На жаль, не всі операційні системи підтримують усі транспортні протоколи. Фактично вони «схильні» до спеціалізації, і навіть деякі протоколи з однаковими іменами неможливо використовувати на всіх платформах. Однак у даний час можливості операційних систем у достатній мері перекриваються, що допускає зв'язок і взаємодія між ними.

Використання декількох транспортних протоколів додатково завантажує оперативну пам'ять (RAM). Тому, хоча сучасні операційні системи дозволяють завантажувати кілька транспортних протоколів, рекомендуємо вибрати тільки ті, котрі дійсно необхідні.

3.1 Характеристика протоколу TCP/IP

Протокол TCP/IP був розроблений ARPANET (мережа перспективних досліджень і розробок) за замовленням міністерства оборони США. Призначений для з'єднання мереж з різнорідними пристроями, скажемо, систем Sun з мейнфреймами, а мейнфреймов – з персональними комп’ютерами. Кожна половина імені протоколу «TCP/IP» означає його орієнтованість на рішення власної задачі.

Строго говорячи, TCP/IP складається не з двох частин – фактично це набір з декількох протоколів. Однак абревіатури IP і TCP відомі краще усіх. Протокол TCP/IP надзвичайно складний, у ньому передбачені численні параметри конфігурації.

Протокол IP (Internet Protocol) працює на мережному рівні, надаючи різним мережам стандартний набір правил і специфікацій для міжмережевої пакетної маршрутизації за допомогою IP-адрес. Протокол IP дозволяє встановлювати зв’язок як між локальними мережами, так і між окремими комп’ютерами. З іншого боку, протокол керування передачею даних (TCP – Transmission Control Protocol), працює на транспортному рівні моделі OSI. Він забезпечує прийом мережної інформації і трансляцію її у форму, «зрозумілу» мережі, і в такий спосіб організує взаємодію процесів між двома чи комп’ютерами клієнтами. IP можна уявити собі як частину, що задає правила встановлення зв’язку, a TCP – як частина, що відповідає за інтерпретацію даних.

Ви можете самі оцінити роботу TCP/IP по тим задачам, що він вирішує. Це – транспортний протокол Internet, системи, що з'єднує тисячі окремих комп'ютерів і мереж по всій планеті. Хоча TCP/IP спочатку призначався для використання університетами й армією, він став самим популярним протоколом, тому що дозволяє з'єднувати локальні мережі, UNIX-машини, мінікомп’ютери DEC VAX, а також і безліч комп'ютерів інших типів.

Що відбувається, якщо комп'ютер який знаходиться на відстані (Makcintosh) відсилає дані на персональний комп'ютер головного офісу? По-перше, засоби протоколу TCP забезпечують встановлення зв'язку, що гарантує дуплексний контроль помилок (контроль помилок даних в обох напрямках) між обома платформами. По-друге, IP задає правила встановлення зв'язку і забезпечує з'єднання портів комп'ютерів. До цього часу відповідно до TCP підготовляються дані. Відповідна програма забирає їх, розділяє на менші частини, якщо їхній обсяг занадто великий, і вставляє в пакет новий заголовок («адреса пересилки»), щоб гарантувати правильну доставку пакета. Крім того, у пакеті вказується тип даних які містяться і їхній обсяг. Потім пакет конвертується в стандартний зашифрований формат і передається на персональний комп'ютер головного офісу. Нарешті, програма, яка встановлена на персональному комп'ютері в головному офісі, транслює шифрований пакет у власний формат відповідно до TCP. Цей процес показаний на малюнку.

У багатьох мережах, розкиданих по усьому світі, протокол TCP/IP використовується як стандартний. Це – єдиний засіб комунікації, що дозволяє зв'язуватися робочим станціям усіх типів – PC, Macintosh, UNIX. Крім того, він необхідний для виходу в Internet. TCP/IP працює трошки повільніше NetBEUI, однак витрати продуктивності компенсуються широкою підтримкою протоколу. І дійсно, краще працювати трошки повільніше, але мати можливість зв'язатися з усім світом, чим швидше, але в межах невеликої робочої групи.

Один з недоліків протоколу TCP/IP складається в труднощі його встановленням недосвідченими користувачами, оскільки необхідно задати безліч адрес і серверів. При використанні NetBEUI ви вказуєте ім'я комп'ютера, а при IPX/SPX – ідентифікатор мережі (network identifier) і дозволяєте системі призначити власний ідентифікатор вузла (node identifier), ґрунтуючись на адресі апаратних засобів мережної плати комп'ютера. Однак протокол TCP/IP вимагає вказівки безлічі адрес, а саме:

– локальна IP-адреса;

– IP-адреса сервера DNS (Domain Name Service – служба імен домена), що транслює адреси які легко запам'ятовуються людиною, наприклад, computer.company.com, в IP-адресі;

– у мережах Windows NT, що використовує імена NetBIOS для ідентифікації комп'ютерів, варто вказати IP-адресу сервера WINS (Windows Internet Name Service – система присвоєння імен Internet для Windows), що транслює імена NetBIOS у IP-адреси;

– шлюз (gateway) за замовчуванням (тобто портал (головний вхід) у наступний сегмент мережі), що необхідний також і для доступу в Internet;

– число (яке називається «маскою підмережі»), що ідентифікує мережний сегмент у якому розташований даний комп'ютер;

– якщо задіяне динамічне присвоєння IP-адрес, варто вказати IP-адресу сервера, що призначає IP-адреси.

Поруч із доменним ім’ям комп’ютер повинен мати унікальний числовий номер. Цей номер однозначно ідентифікується серед всіх комп’ютерів, які входять в мережу Internet. Цей номер і називається IP-адресою.

IP-адреса має довжину 32-біта і складається з чотирьох частин по 8 біт, які називаються октетами.

Кожна частина записується у вигляді десяткових значень розділених крапками. В IP-адресі виділяються дві частини: адреса мережі та адреса хоста. В даний час існує 5 категорій IP-адреси, які визначаються на основі типу адреси-мережі. Типи мережі називаються класом мережі. Ці класи відповідно позначаються літерами: A, B, C, D, E. В адресах класу А перший октет набуває значення від 1 до 126, а мережева частота адреси складається з одного октета. Тому число мереж класу А не перевищує 126, проте кожна мережа може включати більше 16 мільйонів комп’ютерів. Мережі класу А належать великим корпораціям і мережевим провайдерам.

В мережах класу В мережева адреса визначається двома октетами. Перше значення якого знаходиться в діапазоні 128–191. В адресі хоста знаходяться два останніх октета, тому в класі В визначено 16328 мережеві адреси, а в кожній мережі може бути видано 65534 адреси хоста. Мережі класу В належать великим організаціям і університетам.

В адресах класу С адреса займає 3 октета. Перше значення знаходиться в діапазоні 192–223. Такий порядок організації адреси дозволяє організувати близько 2 мільйонів мереж, проте кожна мережа може включати не більше ніж 354 хоста. Мережі класу С належать невеликим організаціям і установам.

Адреси класу D використовуються в службових цілях в для одночасної передачі даних по багатьом адресах. Значення адреси першого октета знаходиться в межах 224–239.

В мережах класу Е перший октет набуває значення від 240–242. Не використовується, а зарезервований для використання в майбутньому. При обміні інформацією між протоколами TCP/IP використовуються тільки числові IP-адреси, а домені імена допомагають лише орієнтуватись, якій мережі належить той чи інший комп’ютер.

У двійковій форматі IP-адреса виглядає приблизно так:

11000000 01101010 01111110 11000001

У такому вигляді його нелегко зрозуміти користувачам, за винятком хіба що програмістів (і комп'ютерів). Тому, винятково для зручності, IP-адреси звичайно записують у форматі октетів, розділених крапками. У цьому форматі кожен байт із 32 бітів номера перетвориться в десяткове число. 192.106.126.193

Кожній мережній платі, що працює в мережі TCP/IP, привласнюється унікальна IP-адреса, що ідентифікує її у всій мережі, а не тільки в локальному сегменті.

Відкіля беруться ці IP-адреси? Де довідатися, які числа варто включати в них? Відповідь залежить від «області охоплення» вашої мережі. Якщо ви створюєте IP-адреси для локальної мережі TCP/IP, що ніколи не буде підключена до Internet, то можете призначати їх до деякої міри довільно (досить тільки пам'ятати, що двом мережним платам не можна призначати однакову адресу). Якщо ж ви збираєтеся підключитися до Internet, необхідно одержати унікальні IP-адреси, звернувшись у міжнародну організацію InterNIC.

InterNIC – єдина організація, що уповноважена виділяти IP-адреси заінтересованим фірмам і організаціям. У перший погляд можна вважати, що вона виділяє групи IP-адрес, ґрунтуючись на розмірах організацій. З цією метою InterNIC надає організації конкретні числа для першого байта (перших двох, чи трьох байтів), а для призначення інших адрес дозволяє організації використовувати номери, що залишилися, на власний розсуд. Так, наприклад, якщо ви запросили в InterNIC набір адрес Internet, вам можуть надати набір, скажемо, 192.106.Х.Х. Це означало б, що всі ваші IP-адреси повинні починатися з префікса 192.106, але ви можете призначити номера (до 255) по власному бажані іншим двом октетам. Частину, призначену InterNIC, називають полем мережі адреси, а ту, що призначено вами, – полем вузла (host portion).

Останній крок адресації Internet полягає в ідентифікації не власне комп'ютера, а підмережі, тобто тієї частини мережі, до якої комп'ютер входить. Це досягається не за допомогою зовнішньої мережевої адреси, як в адресах IPX/SPX, а з масками підмережі. Маска підмережі – число, яке можна «накласти» на IP-адресу. Якщо мережна частина IP-адрес комп'ютерів збігається з нею, значить, машина знаходяться в одній підмережі. У противному випадку, дві IP-адреси відносяться до різних підмереж.

Встановити зв'язок між двома комп'ютерами однієї підмережі неважко. Пристрої передають дані (відповідно до вимог протоколу TCP/IP) за допомогою широкомовної передачі, а комп'ютер, адреса якого збігається з зазначеним у пакеті IP, приймає дані. Якщо комп'ютеру однієї підмережі необхідно зв'язатися з комп'ютером в інший, – запит повинен надійти на маршрутизатор, що з'єднує підмережі. Маршрутизатор переглядає мережну адресу місця призначення, визначає, чи знаходиться він у даній підсмережі чи ні, а потім направляє пакет у наступну підмережу. Потім цей маршрутизатор перевіряє IP-адресу місця призначення, визначає, чи знаходиться він у даній підмережі, і слідом за цим або передає повідомлення за допомогою широкомовної передачі, або знову направляє пакет в наступну підмережу. Ця процедура продовжується до виявлення потрібної підмережі.

Коли пакет надходить в місце призначення, протокол визначення адреси (ARP) перетворить IP-адресу в апаратну адресу мережної плати. Крім того, протокол ARP відповідає за трансляцію адрес вихідних даних.

3.2 Протокол IP версії 6

помилка безпека комп'ютерний протокол

Internet втілив пророкування авторів фантастичних романів про створення світової комп'ютерної мережі. Оскільки ж ця мережа працює по протоколі TCP/IP, його зміни відповідно відбивають і потреби цієї глобальної мережі.

Наприкінці 1998 р. протокол IP – частина набору протоколів TCP/IP, що відповідає за маршрутизацію пакетів по мережі, – почали адаптувати до змін типів переданих даних і для поліпшення керування зростаючого графіка Internet. Зміни в протоколі дозволяють:

– спростити формати заголовків, що дозволяють компенсувати вплив на мережу громістких пакетів IP;

– поліпшити підтримку розширень і параметрів, включаючи пробіл для порожніх розширень з метою полегшення зміни формату пакета (якщо це знадобиться надалі);

– ввести мітки потоків, що ідентифікують потоки пакетів, що надходять з конкретного вузла;

– ввести додаткові розширення, що підвищують можливість контролю помилок і ідентифікації користувачів, а також (при необхідності) захист даних.

Підвищена гнучкість маршрутизації. Логічно IP-адреси зовсім нескладні: їхнє число не перевищує того, що можна «вижати» з 32 біт, тобто всього-на-всього 4294967296 (близько 4 мільярдів), а кожен пристрій у Internet «вимагає» власної IP-адреси. Якщо взяти до уваги, що не всі адреси доступні, то це число додатково обмежується наступними причинами:

Десяткове значення кожного октету 32-бітової адреси не перевищує 255.

Багато адрес резервуються для цілей, відмінних від тих, для яких призначені звичайні IP-адреси. Наприклад, адреси, що починаються з 10 у першому октеті використовуються тільки локально.

Фірмам і організаціям видають групи адрес, якими вони розпоряджаються самостійно, незалежно від того, потрібні вони їм чи ні. Наприклад, всі адреси, що починаються з 192.233.х.х належать фірмі Novell. І навіть якщо адреса 192.233.54.5 у ній не використовується, ніхто, крім Novell, не зможе їм скористатися. Для зменшення числа необхідних IP-адрес використовувалось кілька спроб (сервери DHCP для тимчасового виділення адрес, CIDR і т.п.). Однак число користувачів Internet росте, і незабаром будуть потрібні 128-бітові адреси. 128-бітові IP-адреси необхідні точно так само, як телефонні номери з 10 цифр – більш короткі ідентифікатори вже непридатні.

Для полегшення адресації пакетів групам користувачів (не обов'язково підмережам чи мережам) передбачається використання групових адрес (anycast address). Замість відсилання пакетів індивідуально кожному члену групи, ви повинні будете відсилати їхньому кластеру, що являє собою логічну, а не фізичну групу. Групові адреси (anycast addresses) замінять широкомовні адреси (broadcast address), використання яких передбачено протоколом IPv4.

3.3 Мітки потоків (Flow labelling)

Подовження адрес може заподіяти незручності користувачам, якою прийдеться їх вводити, однак спростить ідентифікацію комп'ютерів Internet. Інша проблема Internet, що викликає занепокоєння, – трафік.

На початку своєї появи Internet підтримувала невеликий трафік. Велику частину даних, переданих по мережі, складали файли і повідомлення електронної пошти. Однак згодом характер трафіка змінився. Тепер він складається з підтримки груп новин і дошок оголошень, що дозволяють посилати повідомлення на загальний огляд. З'явилися кімнати для переговорів (chat rooms) і Web. Крім того, у даний час стали можливі і телефонні переговори по Internet. Завантаження даними продовжує рости, і це викликано ростом числа служб і користувачів – вони самі по собі завантажують трафік значно більше, ніж передача файлів.

Internet – це безліч мереж, з'єднаних маршрутизаторами. Кожен маршрутизатор відповідає за ідентифікацію найкращого шляху передачі даних до місця призначення. З цією метою він повинен ідентифікувати місце призначення кожного прийнятого пакета, тобто відкрити і досліджувати безліч пакетів. Отож, у пакеті IPv6 є поле, де можна вказати конкретний потік, до якого відноситься пакет. Ідея така: якщо маршрутизатор установить, що пакет є частиною потоку пакетів, що йдуть в те саме місце, йому фактично немає потреби визначати, де знаходиться це місце, після того, як він досліджує перший же пакет у минаючій групі (flow group). За замовчуванням маршрутизатор повинний «пам'ятати» мітку потоку протягом шести секунд, однак цей час можна збільшити вручну.

3.3.1 Пріоритет пакета

Іноді трафік Internet може стати настільки важким, що пакет може «загинути». Як правило, пакети відкидаються без обліку їхньої важливості. Однак пакетам IPv6 можна привласнювати пріоритети відповідно до призначення.

Значення пріоритетів розділені на два діапазони: 0–7 і 8–75. При перевантаженні мережі пакети з нижчим пріоритетом (номером) в межах даного діапазону відкидаються в першу чергу, причому кожен діапазон розглядається окремо. Іншими словами, пакет із пріоритетом 6 не обов'язково відкидається раніше пакета з пріоритетом 8, оскільки пакет із пріоритетом 6 у межах свого діапазону має вищий пріоритет.

Значення пріоритетів 0 – 7 використовують для вказівки пріоритету трафіка, для якого джерело забезпечує контроль перевантаження (congestion control), тобто трафік, що використовує протокол вищого рівня (наприклад, TCP) для відстеження здатності системи керувати потоком даних, при перевантаженні системи переривається. Нижче приведені значення пріоритетів графіка з контролем перевантаження, передбачені специфікацією IPv6. 0 – трафік без пріоритету, 1 – трафік – «заповнювач» («Filler» traffic) (мережні новини), 2 – передача, що необслуговується, даних (електронна пошта), 4 – передача великого обсягу, що обслуговується, даних (FTP, NFS), 6 – інтерактивний трафік (telnet, протокол дисплея), 7 – керуючий трафік Internet (маршрутизуючі протоколи, SNMP).

Пріоритети 3 і 5 зарезервовані на майбутні категорії. Значення 8 – 15 використовують для вказівки пріоритету трафіка, що не переривається у відповідь на перевантаження. До нього відносяться пакети мовної і відеоінформації, що відсилаються з постійною швидкістю. Вони не відзначені в специфікації, але, як правило, більш важлива інформація (скажемо, слабко помітний голос) повинна мати пріоритет вище, ніж інформація, що при передачі мала б чудову якість, але малоістотна (скажемо, високоякісна відеоінформація).

3.3.2 Підтримка найбільших пакетів

Серед інших розширень (extensions), призначених для поліпшення «відгуку» IPv6 на умови роботи в Internet, можна відзначити ті, котрі дозволяють збільшити розмір пакетів IP, тобто нести більший обсяг корисних даних у порівнянні з IPv4. Це дуже корисна можливість, оскільки застосування великих пакетів дозволяє передати дані за допомогою меншого числа пакетів, що, у свою чергу, зменшує затримку при маршрутизації пакетів.

Без використання нових параметрів, таких як пріоритети і керування потоками, адресація пакетів була б значно складнішою. Якщо ж у пакеті цих установок не існує, нові можливості ігноруються. Перехід на новий протокол не відбувається автоматично.

Не вдаючись у деталі, вкажу чотири методи переходу мережі на протокол IPv6:

– підтримка обох протоколів;

– включення в один пакет адрес для обох протоколів;

– створення тунелю IPv6 за допомогою протоколу IPv4;

– трансляція заголовків для того, щоб вузли IPv6 могли зв'язуватися з вузлами IPv4.

Якщо ж ви зважитеся пройти весь цей шлях, вам доведеться обновити всю мережу в наступному порядку.

– обновити сервер DNS для підтримки нових адрес;

– обновити вузли для підтримки як IPv4, так і IPv6;

– розгорнути обновлені вузли;

– обновити область (сегмент мережі) для повного переходу на протокол IPv6, причому обидва протоколи повинні підтримувати тільки граничні маршрутизатори;

– обновити маршрутизатори для повного переходу на протокол IPv6;

– розгорнути нові маршрутизатори.

Отже, ви обновляєте систему визначення імен, а потім, працюючи «зсередини», поширюєте IPv6 по всій мережі, причому по ходу процесу забезпечуєте сумісність протоколів.

Похожие рефераты:

Автоматизація доступу до каналів комп'ютерних мереж

Оптимальне управління діяльністю авіакопанії засобами гетерогенних комп’ютерних мереж

Комп’ютерні мережі. Аналіз роботи і оптимізація

Психолого-педагогічні аспекти комп’ютерного моделювання при вивченні розділу "Геометричної оптики"

Віртуальний комп'ютер (система VMware)

Комп’ютеризація навчального процесу

Методика вивчення основних послуг Інтернет

Проект локальної мережі для школи

Організація та методика проведення уроку з теми "Локальні мережі"

Загальні основи побудови комп'ютерних мереж

Електроніка та мікропроцесорна техніка

Організація локальної обчислювальної мережі агентства нерухомості

Психологічні основи застосування комп'ютерів у процесі навчання